BoopSuite:基于Python编写的无线安全审计套件

作者:admin | 时间:2017-8-19 12:24:18 | 分类:黑客工具 隐藏侧边栏展开侧边栏

BoopSuite是一款即将推出的基于python编写的无线安全审计套件。它易于使用功能强大,同时支持2GHz和5GHz频谱,握手包嗅探器(CLI和GUI),监听模式启用脚本和deauth脚本。

另一个无线渗透套件

一个无线嗅探器

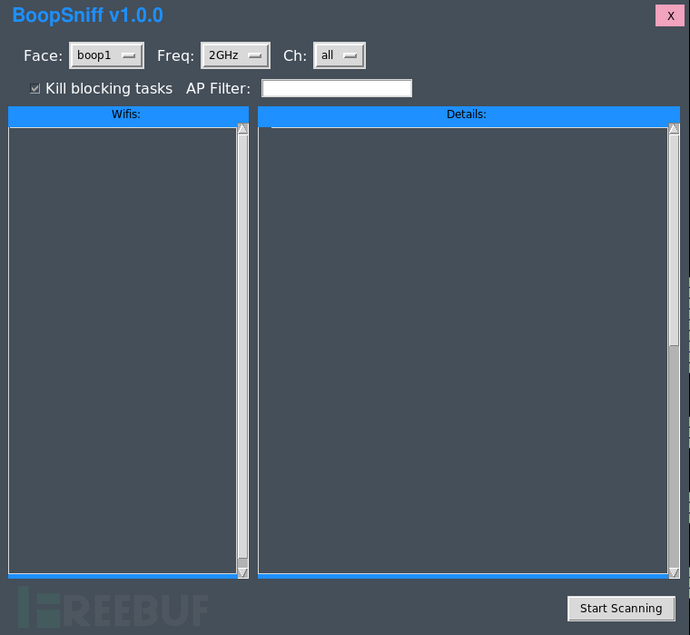

两个gui的无线嗅探器(旧/新的)

一个无线干扰器

监听模式启用/禁用

还有什么不同之处?

我添加了以下功能脚本:

- BoopCoil – Deauth攻击检测器

- UpDate – 一个用于更新boopsuite的脚本

示例

开始嗅探:

boopsniff -i wlan1mon指定信道:

boopsniff -i wlan1mon -c 6如果你有支持5GHz频段的无线网卡,Boop也同样支持:

boopsniff -i wlan1mon -f 5如果一些进程是对你产生干扰,我们可以预先将这些进程终止:

boopsniff -i wlan1mon -k查看没有关联的客户端:

boopsniff -i wlan1mon -u过滤特定的AP mac地址:

boopsniff -i wlan1mon -a xx:xx:xx:xx:xx:xx启动deauth攻击:

boopstrike -i wlan1mon对5ghz频段进行deauth攻击:

boopstrike -i wlan1mon -f 5对某个指定的AP deauth攻击:

boopstrike -i wlan1mon -a xx:xx:xx:xx:xx:xx除了指定的AP外,对所有AP实施deauth攻击:

boopstrike -i wlan1mon -s xx:xx:xx:xx:xx:xx更新包括一个gui工具:

boopsniff_gui将网卡设置为监听模式:

boop -i wlan1将网卡设置为管理模式:

boop -i wlan1mon将网卡设置为特定名称:

boop -i wlan1 -n boop1注意:这将导致监听模式的启用/禁用。

设置无线网卡信道:

boop -i wlan1 -c 11注意:如果你的网卡不支持你指定的信道,则会进行错误检查。

终止所有干扰任务:

boop -i wlan1 -k也可以把某些命令结合一起使用:

boop -i wlan1 -n boop1 -c 11 -k注意:boop将始终从管理模式切换到监听模式,反之亦然。

当前我正在加紧更新我的GUI,之后你将会看到一个更加简洁和完美的GUI。

注意:所有pcap文件将被保存在目录〜/pcaps中。

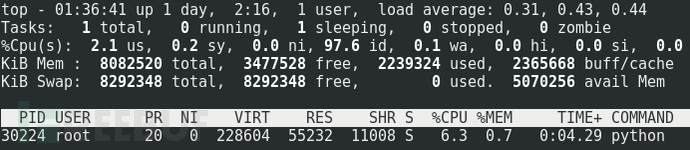

计算机使用

最笨重的CPU部件的嗅探器,使用了占用率非常低的CPU和内存,这些内存将在即将到来的版本中减小。

安装

打开terminal终端并键入以下安装命令(需要root才能安装):

git clone https://github.com/M1ND-B3ND3R/BoopSuite.git

cd BoopSuite

pip install -r requirements.txt

chmod +x install.py

./install.py该设置包括为工具创建符号链接,以便可以从任何地方运行它。

升级

打开terminal终端并键入以下升级命令:

git clone https://github.com/M1ND-B3ND3R/BoopSuite.git cd BoopSuite

chmod +x install.py

./install.py参考:

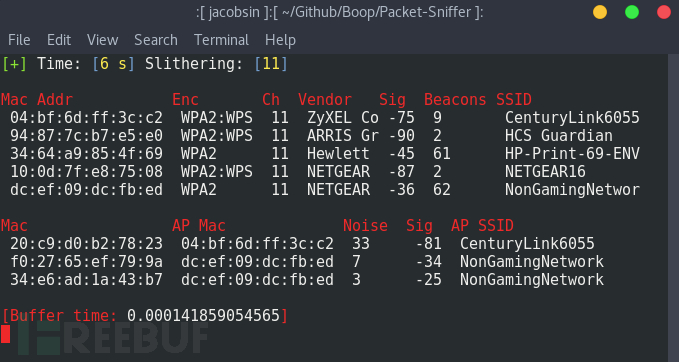

嗅探器的首行格式如下:

[+] Time: TIME_ELAPSED Slithering: [CHANNEL] - [boopstrike: RECENT HANDHAKE CAPTURED] - [AMOUNT OF HANDSHAKES]下一行是接入点表的开始,格式如下:

[Mac address] [Encryption] [Channel] [Vendor] [Signal] [Beacons] [SSID]启动客户端表的行格式如下:

[Mac address] [AP Mac address] [Noise] [Signal] [AP SSID]