快讯 | 维基解密新一轮CIA网络武器曝光,Vault 8来了!

作者:admin | 时间:2017-11-11 01:04:54 | 分类:黑客工具 隐藏侧边栏展开侧边栏

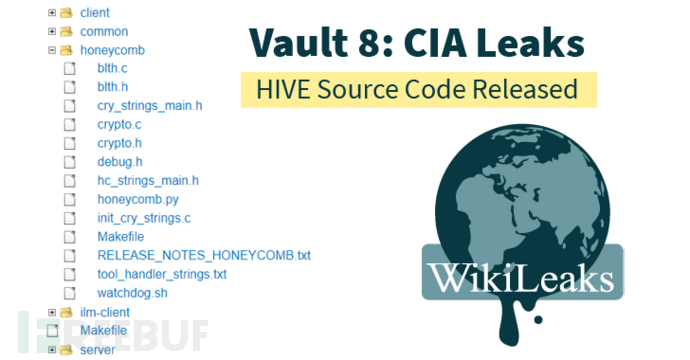

在维基解密陆续曝光公布CIA网络军火库项目Vault7之后的两个月,11月9日,维基解密再次声称,将继续曝光公布名为Vault8的新一系列CIA网络武器,该曝光项目将会涉及大量CIA网络武器的控制端源码和后端开发架构信息,其中还会包括Vault7中已经曝光的某些CIA黑客工具。维基解密还表示,为了不造成其它安全影响,Vault8曝光项目中将不涉及任何0day漏洞,此外,Vault8的披露将有利于调查记者、取证专家和公众更好地了解中情局开展秘密活动的一些基础设施。

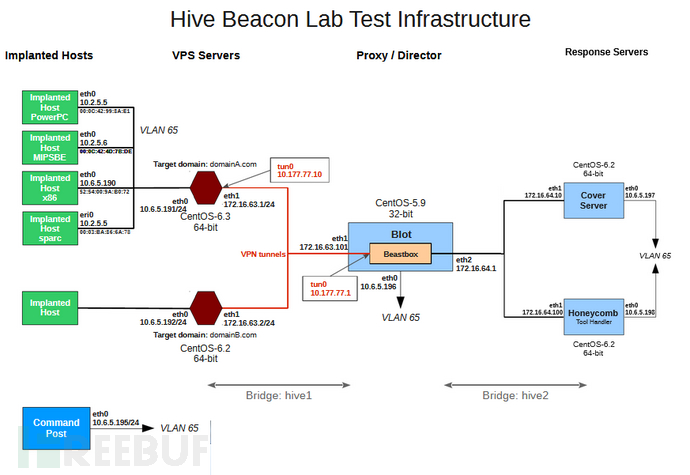

在发布声明的同时,作为Vault8的第一部分,维基解密曝光了Vault7中名为HIVE(蜂巢)的CIA网络工具源码和开发日志。HIVE是CIA计算机网络行动小组(COG)在执行远程目标任务时使用的一个协助平台,可以提供针对Windows、Solaris、MikroTik(路由器OS)、Linux和AVTech网络视频监控等系统的定制植入程序,并能实现多种平台植入任务的后台控制工作,协助CIA从植入恶意软件的目标机器中以HTTPS协议和数据加密方式执行命令和窃取数据。

HIVE的攻击原理为通过军工商诺斯·格鲁曼(Northrop Grumman)研发的代理架构BLOT和一个名为Switchblade的中间架构,在入侵目标与CIA远程控制端进行隐蔽通信和管理控制。其中,所有的C&C通信又通过BLOT架构配置的Apache服务器和域名中转脚本进行回连控制,而且为了增强隐蔽性,所有HIVE使用的IP地址都可以在VPS系统内完成重定向动作。

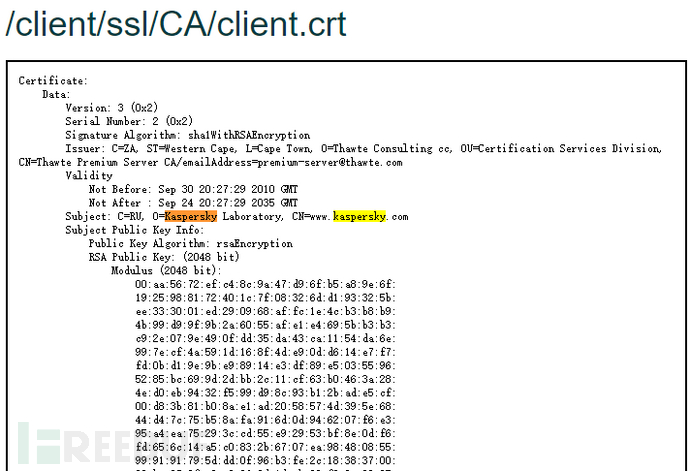

有意思的是,在Vault8曝光的HIVE源代码中,在目录/client/ssl/CA/下存在这样一个伪装成卡巴斯基公司的客户端认证证书client.crt,该证书的签发机构为Thawte Premium Server CA数字证书公司。

安全专家表示,CIA利用这种手法进行数据窃取,一方面可以逃过大量安全软件的签名查杀,另外,如果受害组织发现自己内部网络流量存在异常,则会把这种异常怪罪于组织内部某些实体身份被假冒的情况。

VAULT8-Hive源码查看下载:https://wikileaks.org/vault8/#Hive

*参考来源:wikileaks,freebuf小编clouds编译