SAINTSEC教你玩转Metasploitable 3

作者:admin | 时间:2016-12-16 02:08:32 | 分类:黑客技术 隐藏侧边栏展开侧边栏

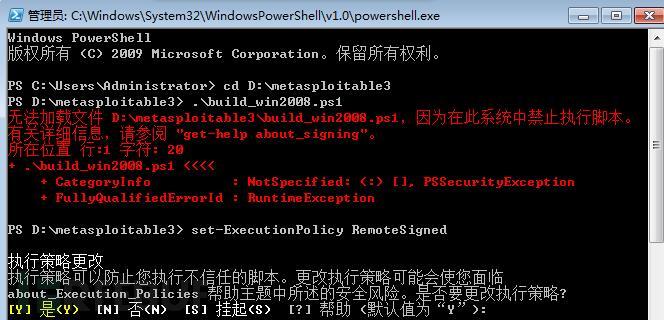

Metasploitable 3不是像之前的版本那样直接下载虚拟机,而是给了两个安装脚本:build_win2008.sh、build_win2008.ps1,可以分别在Linux和Windows下面建立的Metasploitable 3镜像。有不少人说这体验很差、不会装不会玩,其实这可以让大家认识更多的知识点。我这里是在win 10下面使用powershell来演示安装过程,

1、首先设置开启powershell的执行脚本的功能:

set-ExecutionPolicy RemoteSigned

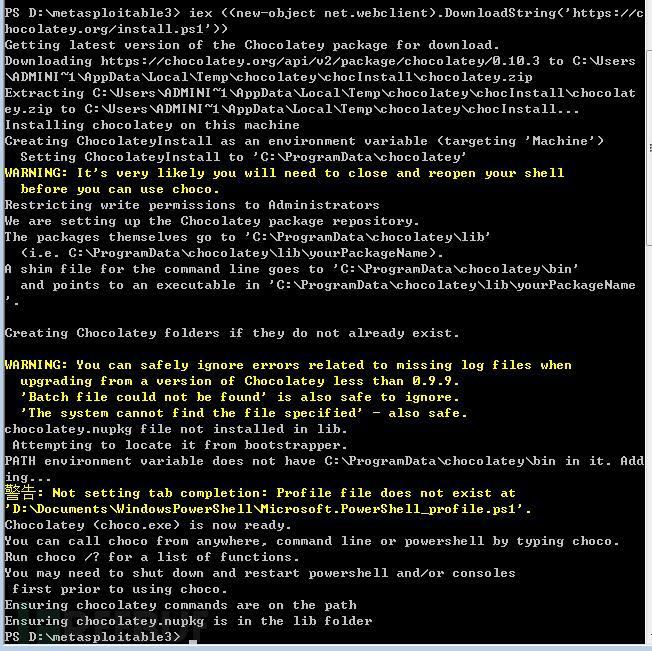

2、安装powershell下的包管理器Chocolatey:

iex ((new-object net.webclient).DownloadString('https://chocolatey.org/install.ps1'))3、使用choco安装packer:

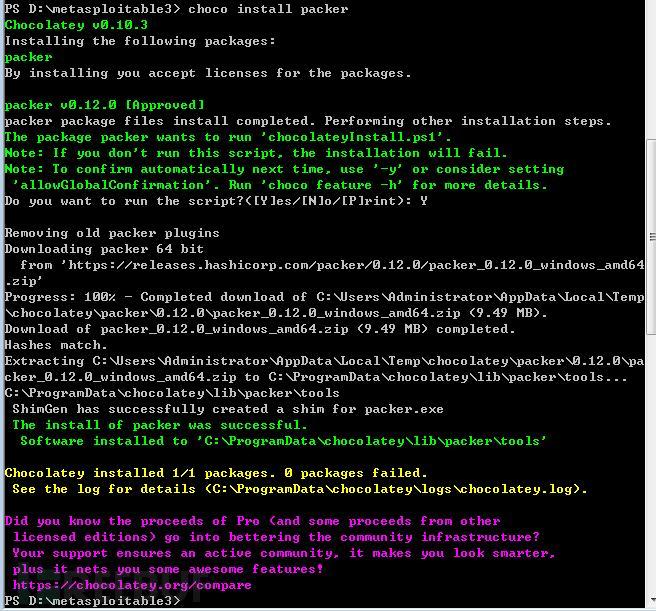

[Packer](https://www.packer.io/intro/getting-started/setup.html) ,使用上一步安装的choco来安装用于创建虚拟机镜像的packer:

choco install packer4、下载和安装Vagrant:

(https://www.vagrantup.com/docs/installation/)

https://releases.hashicorp.com/vagrant/1.9.1/vagrant_1.9.1.msi

安装后需要重启。

5、安装Vagrant Reload插件:

(https://github.com/aidanns/vagrant-reload#installation) 是一个基于Ruby的工具,用于创建和部署虚拟化开发环境。它 使用Oracle的开源VirtualBox虚拟化系统,使用 Chef创建自动化虚拟环境。

vagrant plugin install vagrant-reload6、最后安装VirtualBox 5.1.6:

(https://www.virtualbox.org/wiki/Downloads),这个东西可能会和VMware冲突导致无线上不了网。

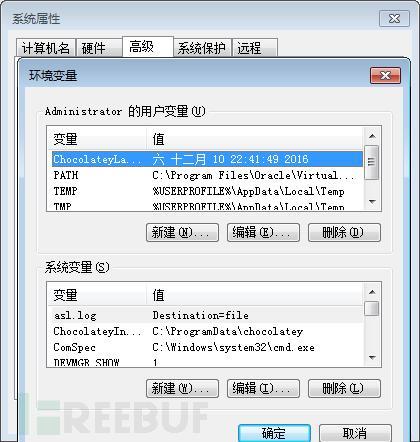

为了确保CMD中可以执行vboxmanage命令,添加系统环境变量:C:\Program Files\Oracle\VirtualBox 。

7、下载Windows Server ISO映像:

为了节省安装时间,我们可以先从TechNet / MSDN下载Windows Server ISO映像,http://download.microsoft.com/download/7/5/E/75EC4E54-5B02-42D6-8879-D8D3A25FBEF7/7601.17514.101119-1850_x64fre_server_eval_en-us-GRMSXEVAL_EN_DVD.iso,并放在\metasploitable3\iso文件夹中。

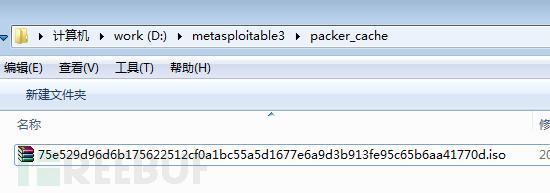

或者直接把7601.17514.101119-1850_x64fre_server_eval_en-us-GRMSXEVAL_EN_DVD.iso 文件改名替换掉D:\metasploitable3\packer_cache文件夹中的临时文件:75e529d96d6b175622512cf0a1bc55a5d1677e6a9d3b913fe95c65b6aa41770d.iso。

8、最后开始创建metasploitable 3虚拟机

使用powershell运行build_win2008.ps1来创建即可,安装时不要挂VPN,以免网卡冲突等情况导致创建虚拟机失败!

或在powershell中运行 packer build windows_2008_r2.json 来构建基本的VM映像也可以。然后运行 vagrant box add windows_2008_r2_virtualbox.box –name = metasploitable3 来需要将其添加到Vagrant环境中。

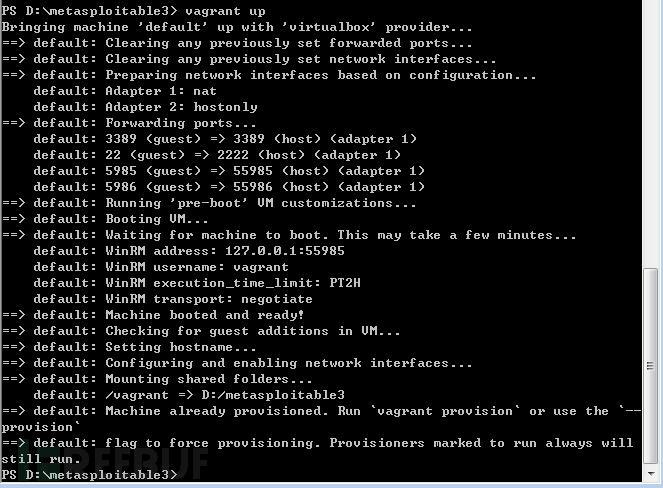

最后运行 vagrant up 启动VM,第一次启动需要大约10多分钟,它会自动运行所有安装和配置脚本以设置一切。

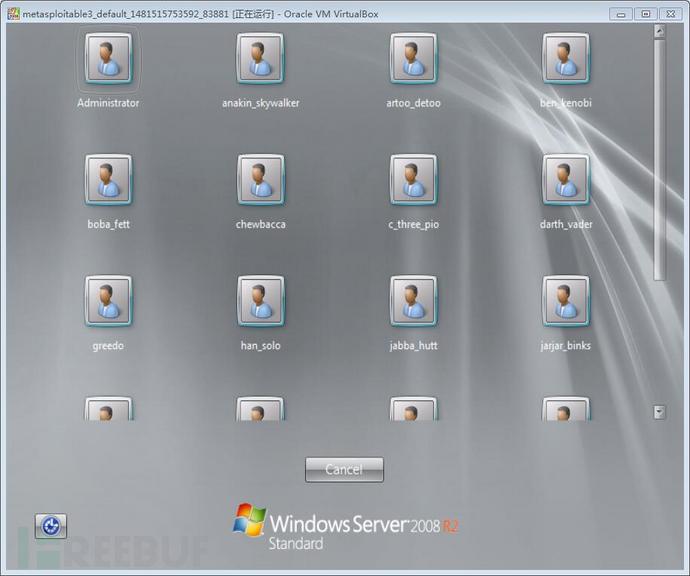

此过程完成后就可以在VirtualBox中打开VM并登录, 默认账号密码都是:vagrant。不过你会看到虚拟机中被创建了一堆各种测试账号:

9、找漏洞找FLAG

不过估计有很多朋友都懒得这样安装,后面我们直接把安装好的虚拟机打包提供下载吧。

还有我们会陆续放出15道拿flag的writeup!

敬请关注微博:http://weibo.com/m4gicbox

* 本文原创作者:SAINTSEC TEAM