【技术分享】看我如何指尖灵动找回现实中被偷的手机

作者:admin | 时间:2017-5-6 02:46:22 | 分类:黑客技术 隐藏侧边栏展开侧边栏

0x00

╮(╯▽╰)╭3月7日,这个日期我记得非常清楚,正是最近很火爆的struts2-045远程命令执行漏洞爆发的这一天。这天的下午我正在疯狂的寻找被新漏洞影响的厂商系统~跟着师傅们了解完漏洞原理后,准备狠狠的往补天刷一波045~。但是这个时候接到家人的电话,得知家人在接可爱的小侄子放学时,手机被偷!?接着人生第一次拨通110竟是在手机被偷的情况下。

原本想先用iPhone的定位功能,但发现小偷将手机关机了(这也是定位功能的一个缺陷啊),于是我立马停下了手中的事,先让手机进入丢失模式吧~

报警以后,在调取监控的时候发现当时是幼儿园放学,人非常的多。而且显然监控并没有拍清楚小偷的相貌,得手后匆匆进入小巷离开了。那么仅有一个衣着特征,怎么去找这个小偷呢?简直大海捞针。在公安局做完笔录以后,陷入了沉思…

0x01

好几天过去了,警察并没有给我们抓获小偷的消息。但这个时候,事情有了转机!之前提到了,我把手机设置进入了丢失模式,所以小偷在重新打开手机并接入网络连接的时候,会自动进入丢失锁定模式,需要机主的iCloud账号登录才能解开。所以小偷换着号码,多次给我家人发来了钓鱼短信(包含账号钓鱼链接)。

0x02

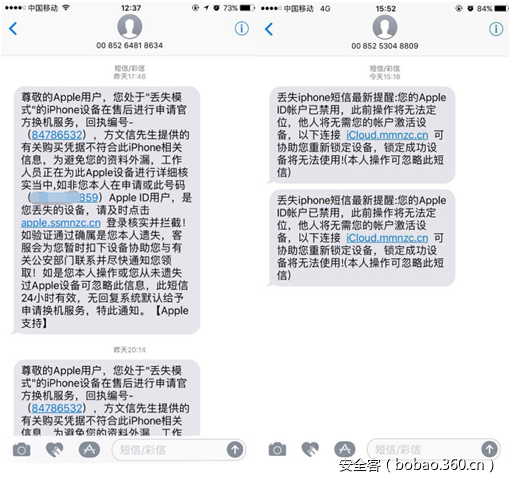

小偷显然在尝试套取Apple ID账号密码,发送号码:0085264818634/ 0085253048809,发送的手机号码是网络虚拟号码,查询将会无从下手 但是得到了两个钓鱼网站的域名。

短信内容如图:

从两条短信中分别得到两个钓鱼域名:

通过ping命令可判断出两次的站点都属于同一个服务器,只是域名不同。

0x03

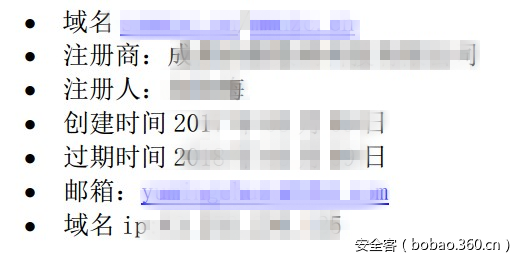

得到域名地址以后,开始收集数据,分析钓鱼网站的配置信息~

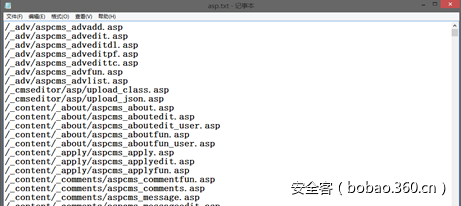

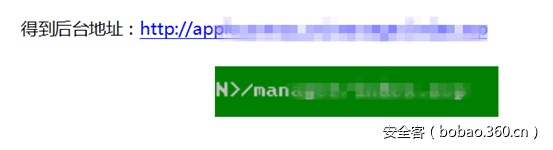

尝试寻找并进入后台~不磨叽,直接爆破后台地址(事先准备好asp环境的后台目录字典)

(显然小偷还使用的是默认地址manager 所以在这个寻找后台的过程中还是比较顺利的,字典仅仅跑了1分钟)

后台的登录系统是其他的CMS改写的,测试后发现不存在直接致命的漏洞,只能继续从社工和信息方面下手了。接下来就是想办法怎么进入后台了。

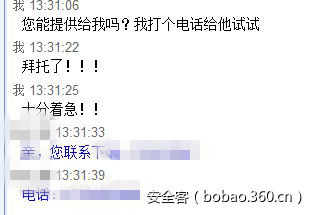

经过社工思维的交谈和语言魅力的轮番说服~客服给出了域名注册时的QQ和电话信息。

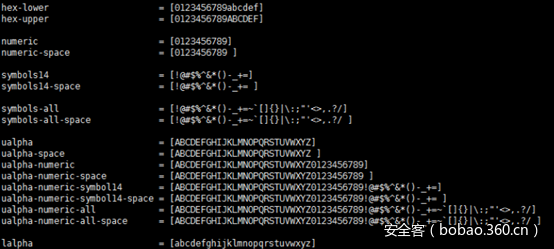

收集信息以后,果断可以利用字典生成工具:crunch它可以灵活的定制自己的密码字典

根据输入的信息工具会自动排列 定制出适合的字典库(自己也需要加入一些高危常用密码信息作为库存的 哈哈~)~用于账号密码的爆破。

半小时以后验证成功 得到账号密码。

0x04

进入后台以后,好戏才真正上演。各位师傅且听我慢慢道来~

先从IP下手,但在登录日志里,除了我自己的IP并没有发现其他人的?难道是小偷登录以后每次都会清除记录吗?或者系统设置了某一段时间长度内自动清理?我有了这些设想。

那我该怎么去寻找小偷的IP地址呢?于是我开始回到主页面,利用小脚本对钓鱼页面的登录口进行批量填窗提交~hhhhh在大概500狂轰滥炸的多次提交后,我想小偷应该也该收到了500多封邮件提示~

思路:大家都了解钓鱼网站的收取信息的回馈规则。只要一有信息填入,另一端小偷的邮箱或者手机号码就会收到网站的提示(类似于“xxx上钩了”)。根据心里分析,小偷在收到这样的提示的情况下,会立马登录网站后台查看数据或者信息,马上对被偷手机进行解锁。

于是我早就登录了小偷的账号,在后台的操作日志页面等待小偷上线。果然,他上线清理后台这500多条没用的账号密码信息了。估计他还在郁闷这是谁给刷了这么多垃圾…而我已经悄悄的和他在同一个后台,从他的删除行为中拿到了他的IP地址~小偷哪里逃!

Ip是联通的,但稍微懂一点通信的师傅,不难看出这是Wi-Fi的ip地址,所以利用之前在论坛看见的一些网络ip定位网站,绝对是不能精确定位的 只能定位出大概的范围。因为在一个区域运营商发射信号的基站有很多~这个时候你需要认识一个联通小哥,或者寻求警察叔叔的授权协助了~(提醒大家,这个是在报案并且登记了的情况下的操作)

Ip定位地址:商贸城大厦 (就这样窝藏地点出来了!)

0x05

看我如何让小偷“裸奔”

利用后台继续拿到密码登录小偷的邮箱、真实QQ、微信ID、手机号码…

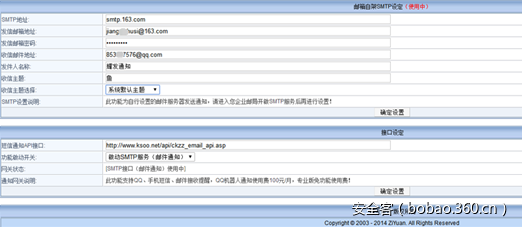

来到后台的邮件SMTP设定~

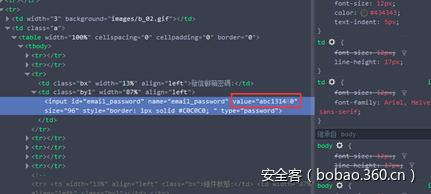

虽然邮箱密码是加密显示的

但是可以从页面包含的password value里得到邮箱密码

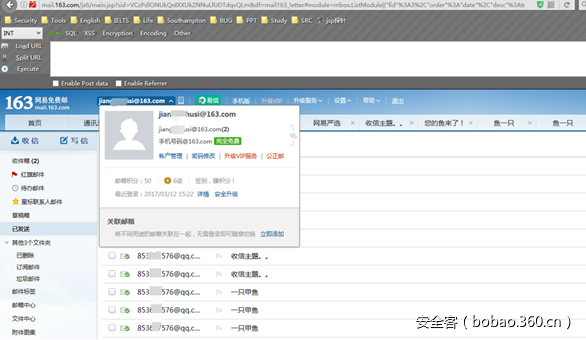

邮箱登录成功

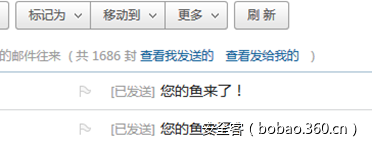

里面的钓鱼账号邮件还真不少,高达上千封

通过邮件往来继续得到小偷的同伙或朋友的信息

其中还包含真实照片

下面给大家还原手机号码的社工~

其实最开始是添加qq的,但是他很警惕,加好友后第一句直接问:上家是谁?

我半分钟没有回答上来,直接被删了。所以没来得及截图~

有了这次的经验,知道了他被加好友的问法。开始搜索他的微信,但这次我选择让一名女生和我配合去添加他的好友,假装购买手机。

显然小偷输在了这场社工学的战斗中。虽然很警惕是否有上家介绍,但是并没有去核实伪造截图中的上家是否和他有过交易,而是直接选择透露信息。

甚至同意了后来发送坐标的要求

0x06

法网恢恢疏而不漏~

从小偷给出的交易坐标来看,他也并没有把自己的定位直接发在了直接查出来的商贸城大厦,但选择了对面的全季酒店。只是一个对面的距离,更加确认了我之前从ip到地址的获取的正确性。

现在就该把信息提供给警察叔叔了,得到警察叔叔的处理解决。接下来就可以和小偷约定地点交易,警察实施抓捕了~被偷的手机自然物归原主。

所以我们得相信,正义会迟到,但,永远不会缺席。

你的指尖有改变世界的力量 <(?????)>

这,就是一场网络力量和现实罪恶的斗争。

本文由 安全客 原创发布