对新浪网的一次社会工程学攻击

作者:admin | 时间:2017-6-16 12:38:38 | 分类:黑客技术 隐藏侧边栏展开侧边栏

正文:

(起初对域名商的社会工程学测试并未收到官方许可)

(再测试完成之后,迅速将问题反馈给域名商,域名商并作出相关处理工作)

众所周知,每一个域名都是从域名商处购买的。新浪网有三个主域名

http://www.sina.com.cn

http://www.sina.com

http://www.sina.cn

- .com.cn域名商是新网,客服进行过专业训练,社工几率较低。

- .com域名商是ENOM, INC,美国华盛顿。听不懂他们说什么玩意儿,GG

- .cn域名商是中科三方,中科院旗下产品。

PS:前几年特别流行的域名劫持,就是针对域名商来进行攻击,从客服手中骗取域名的解析权。后来国内的巨头域名商纷纷对客服进行防社工培训,这才缓解了尴尬。

这一次的检测针对.cn域名,想到是中科院的产品,也不熟悉客服规章制度等

翻了一下,大部分都是政府域名。

一开始并没有对客服进行社会工程学攻击测试,首先对网站进行一些简单的漏洞挖掘,然而一个下午的时间并没有挖掘出高危害的漏洞。

PS:主要是作者在漏洞挖掘领域特别菜

随即对新浪网进行了信息收集,然而通过中科的......登录名忘记(https://www.sfn.cn/login/forgot_name.html),就看到了很多,虽然还有**

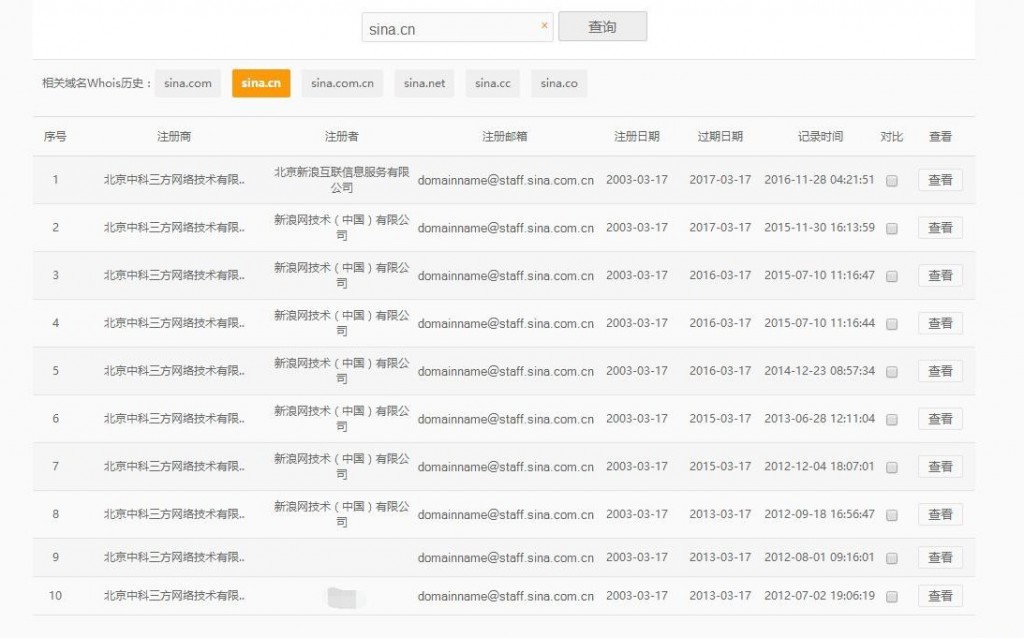

通过分析whois信息以及这些信息,得知域名的注册邮箱和会员账号的绑定邮箱为同一个,通过域名历史whois得到域名负责人

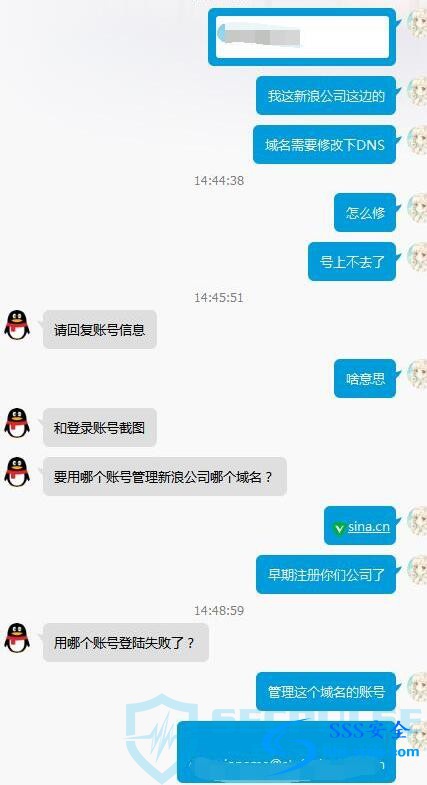

然后在30号左右加上了客服,可能由于春节,客服让我打电话

然而我并没有理他的电话,想着先让他过个好年吧

起初没有抱有太大希望,毕竟是是中科院旗下的产品嘛,以前也没有接触过。

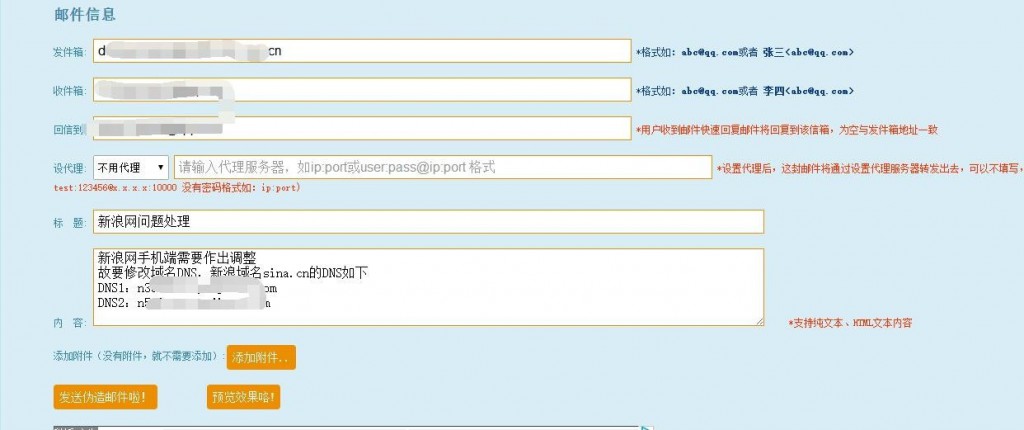

由于邮件伪造格式是域名邮箱到QQ邮箱,会员账号的绑定邮箱是域名邮箱。

所以只能给QQ邮箱伪造,就逼迫客服用QQ邮箱

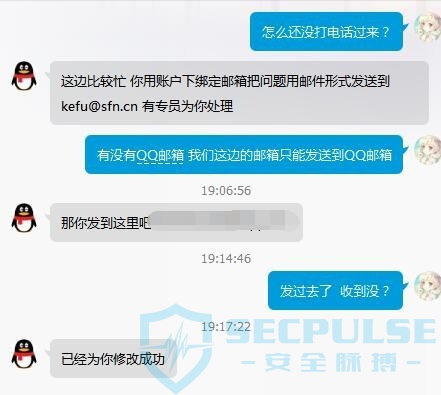

意想不到的是客服有这个权限,然后又修改了。

在添加百度云绑定的时候,百度云没有扫描的一个子域名

可是新浪旗下肯定有成千上万个子域名绑定啊,这又没有源IP

肯定要出点trouble,但是没管,先添加了再说。

这一但全国DNS刷新过来不得了,考虑到事情的严重性,我迅速打电话给客服跟客服说明问题,让客服把DNS修改回来,并将存在的相关问题反馈给客服

中科三方也做出相应处理,事情的进一步处理还在进行中。

安全脉搏小编语:从攻击者角度来说,通往权限的方式不止一种,而在国内安全意识还是偏薄弱的时候,社会工程学往往简单又出其不意。从甲方安全角度来看,第三方也是安全的一个环节,如域名,资产,外包等等如是。另渗透测试还是需要先获取纸质授权比较靠谱,否则有一定的过水湿鞋风险。