【技术分享】通向内网的另一条路:记一次无线渗透测试实战

作者:admin | 时间:2017-8-1 02:13:39 | 分类:黑客技术 隐藏侧边栏展开侧边栏

某个深夜,洗漱完毕正要入睡时,邮件提醒“滴”的一声。深夜邮件到,一般意味着事情比较紧急。打开邮件,明天需要去客户那边做一次黑盒的无线渗透测试。

1.信息收集

早上10点抵达邮件中给的地址。跟客户碰了下面,听取了他们的需求及要看到的结果。找了一个休息室,打开我那新买的闪闪发黑的Thinkpad x1 准备干活了。

观察了下附近的热点,有两个特殊的:一个是带企业英文前缀的802.1X认证热点,另一个是同样前缀的开放式Guest网络。根据经验来看,802.1X认证为企业内部人员使用的,而Guest网络提供给访客使用。先暂时不对这两热点下手,寻找下是否存在能通关捷径——员工私自建立的热点。

这类员工为了方便手机上网私接在内网热点,为了便于共享给周围其他同事用,往往都没有采用过于复杂的密码,同时还存在被同事分享密码的风险。

2.私建热点渗透

开着修改版的WiFite扫描整栋楼,收集所有的无线热点信息,并且回传到云端;与此同时手机打开WiFi万能钥匙APP,检测是否存在有被分享密码的热点。

在低楼层一直没发现有钥匙标识,有些办公室不好太大直接抱着电脑进去。功夫不负爬楼人,终于在顶楼5楼的某个办公室门口发现了可使用共享秘钥连入的热点。连上后,直接直奔路由器后台,默认admin密码直接登录。

很遗憾,是个4G路由器。虽然能对网络内的用户进行中间人攻击获取信息,不过不到万不得已一般不这么干,因为这种方式拿到的成果一般不会被客户所认可。

3.802.1x渗透

逛了半天回到休息室歇歇脚的同时,做下针对802.1X认证的钓鱼攻击吧。

利用hostapd建立同名802.1X钓鱼热点,同时用aireplay-ng发了些deauth包,这样周围连接过此热点的人都会尝试连接我的热点了。不一会便抓到了数条hash。安全意识好的企业一般会对员工密码有强度要求,密码规则复杂、较长的密码。如果是这样的密码,我们就很难用字典碰撞出密码了。但是这里运气很好,客户这边并没有实施较高的密码强度策略,使用JTR自带的字典就跑出来了。定睛一看,原来用户名与密码相同呀。

利用这组账号连接802.1X网络,成功进入了办公网络。

再仔细观察了下这组数字账号,带着怀疑试了试将数字加一进行登录测试,也成功了。好吧,默认密码跟用户名相同,同时用户名为数字编号可遍历。

4.Guest网渗透

通过802.1x热点已经能进入办公网了,算是已经完成任务了。不过现在时间还早,于是我继续对Guest网络进行渗透测试。连上Guest网络,自动弹出Portal认证页面。

Portal认证的网络一般会存在以下问题:

1. ACL配置不严格,未授权访问内网资源。

2. Portal存在致命漏洞,导致Portal认证服务器被黑。

3. Portal登录验证存在漏洞,可以穷举账户密码。知识点:CMCC扫号

此次办公网、管理网被渗透,就是因为Portal本身存在存在致命的漏洞,导致可以通过Guest网段跨入核心网络。

刚接入网络时,发现所有的扫描被重定向至网关机器,说明有ACL,未授权访问内网资源这条路行不通。接着准备穷举账户,再根据已知的账户来穷举密码。很多Portal都存在如下问题:

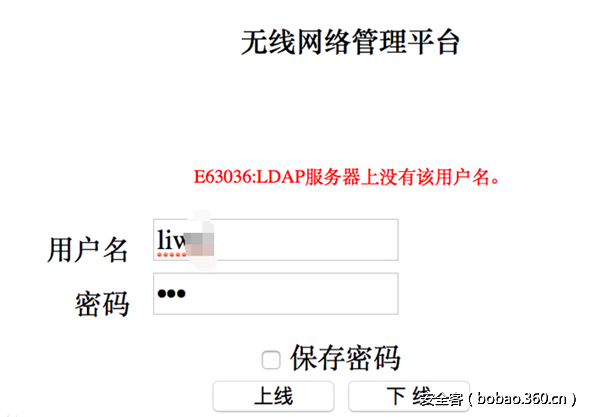

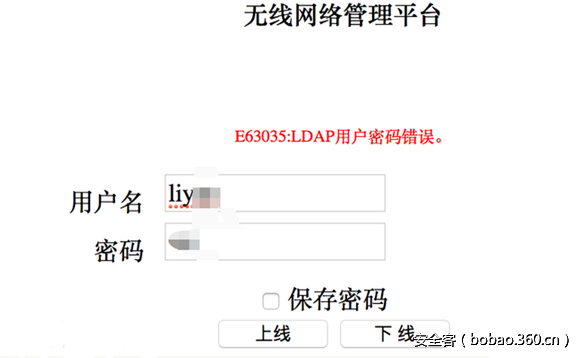

用户不存在返回页面

用户存在,密码不正确返回页面

但是在这个Portal,无论输入正确或者不正确的用户名都返回"用户或密码错误"(用户名是员工名字全拼,员工工牌挂身上,相信正确的用户名难不倒大家),也就意味着我们无法穷举用户。此时我的思路是根据用户名规则生成常见的用户名,密码使用弱口令如“123456、1q2w3e、1qaz2wsx”等密码进行穷举。

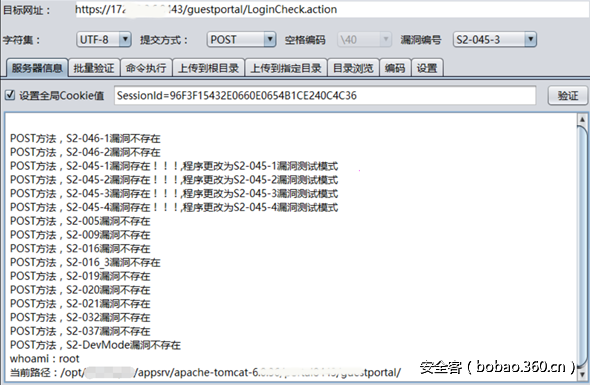

在观察数据包时,突然发现登陆页面的后缀是.action,立马想到会不会存在Struts2漏洞呢?毕竟不是大型的互联网公司,无专业的安全人员,在内网中系统存在古老的漏洞也不奇怪(比如2014年在某单位做渗透测试,用08067打下了一批机器)。

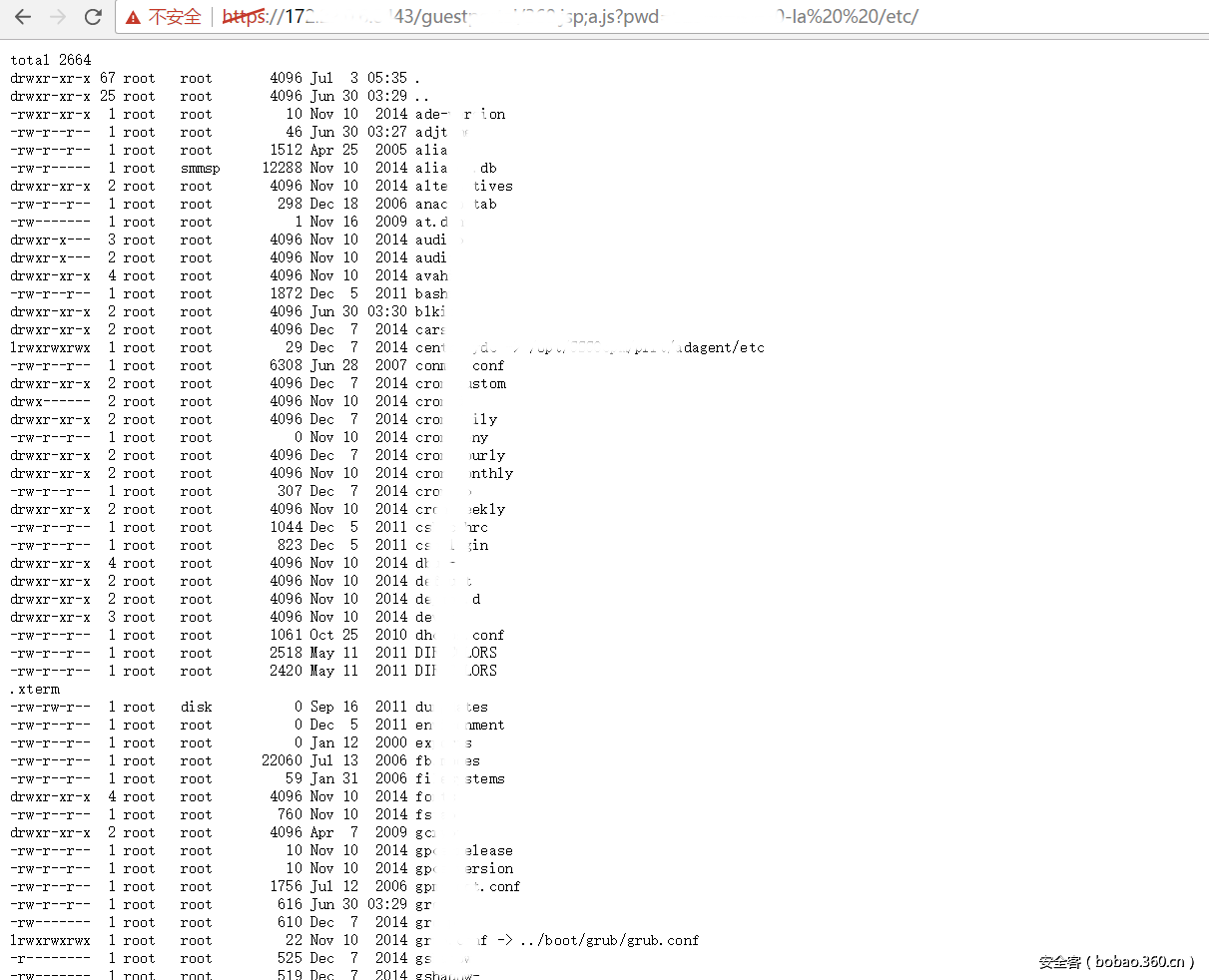

操起基友给我struts的神器,输入网址,点击"验证"按钮,从古到今的所有struts2漏洞的一个一个在后台进行验证,当我看到输出栏输出"Struts-045漏洞存在"时,我在心理给自己鼓了掌,成了,root到手。

其中在这里发现一点小插曲,我当时要上传一个"jspspy"的shell,存在的问题是会如果上传的后缀是.jsp的文件,就会重定向login.action的页面,不管是静态文件目录还是脚本文件目录都是一样会重定向,由于对Java不熟悉,我给我大哥"Ninty"打了一个电话,大哥说上传图片目录试试或者过滤器规则写的不严谨,可以bypass。

挂完电话,按照大哥给我的思路,先上传jsp文件,之后后缀添加;.js(使用";"来bypass的过滤器), 很好可以解析,看到了熟悉的"jspspy"页面。顺手把bypass截图发回给了Ninty大哥,毕竟这至高无上的荣誉是大哥给我的。根据国家法律规定传播黑客工具,导致网站被攻击,需要判刑。嗯,那么也就是说“我再多用几次jspspy,那我大哥离进去就不远了”。

这时候我们拥有了Portal机的服务器权限,同样可以挂马社工客户,再利用客户的机器在进一步的内网渗透。但这样的攻击手法存在很大的风险,修改前端页面轻则造成误伤其他访客,重则可能会整个Portal无法使用。

经过一番讨论后,决定询问客户的意见是否还需要深入渗透。客户答案是想要测试能漫游内网(访问办公网及管理网),目前这个效果不是很明显,而且客户信誓旦旦的告诉我说,Guest网络是隔离网段,不可能访问办公网及管理网,还问我有多大把握可以跨过去。我当时脑子一热,说百分之九十吧。说完就有点虚,毕竟客户比我更熟悉他们的网络环境,人家都说是隔离的,而我还说有90%的把握,越想越觉得我有点吹逼呢!!既然牛逼自己吹了,只能吭哧吭哧干活,就像老马说的"梦想还是要有的,万一实现了呢?",经过沟通之后,客户可以让我们使用这台Portal作为跳板机进行渗透。

5.内网渗透

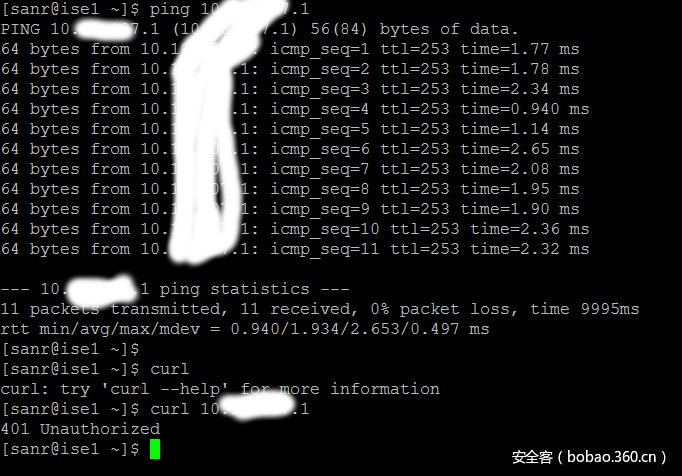

在得到了客户授权后,我们给跳板机新添加了一个账户,ssh上去拿到了一个tty shell,方便后续的渗透。使用banner-scan对内网机器http banner进行了扫描,除了有个H3C的交换机开着Webserver,其他机器并没有开放Webserver服务。从Web下手这条路是走不通了。

既然Web无法走通,那么只能寻找内网中其他的漏洞可以利用,假如存在域环境我还可以看看gpp,ms14068等漏洞,但是这次是工作组环境,比域环境还要复杂一些。目前想法是从服务下手,看看是否会存问题的服务。使用nmap进行扫描,结果发现存在MongoDB,Rsync,Redis等服务。经过测试,MongoDB虽然存在未授权访问,但是里面的数据没有什么用处,rsync不存在问题。只能寄希望于Redis。果然,Redis存在未授权访问,反弹Shell回来添加了一个账户。

拿到redis服务器权限后,netstat -antp 查看网络连接,并没有发现跟"办公网及管理网"网络有通信的建立,也无法ping通“办公网及管理网”网络。一时陷入僵局,难道今天真的要打脸了?无法跨过去这个网段了?革命尚未成功,同志仍需努力啊。其他的机器虽说存在mysql、oracle等服务,但是这两个服务并不存在能远程利用的漏洞,只能用爆破密码这种方式,爆破攻击在渗透中我个人很少用。爆破攻击存在以下缺陷:

1. 耗费时间过长

2. 会产生大量日志

3. 有可能造成账户锁定

为了不必要的麻烦,没有选择去爆破Mysql,Oracle等服务,而是从Redis机器进行收集信息,看看是否能有一些新的发现。在启动进程,端口,history,home目录中都没有发现有我想要的信息。使用find命令搜uname、user等信息时也没有很大的收获。结果在/etc/发现存在nginx的配置,Web Root目录指向\var\www\,原来此时nginx并没有启动。

进入到\var\www\目录之后,尝试能否在源码中找到邮件密码或者数据库密码之类的,提取关键信息后再扩大渗透范围。在网上找了个解密网站,对config.php文件解密,解密后的源码中发现数据库的IP地址是guest网络里另外一台机器,存储直接使用的是Elasticsearch。

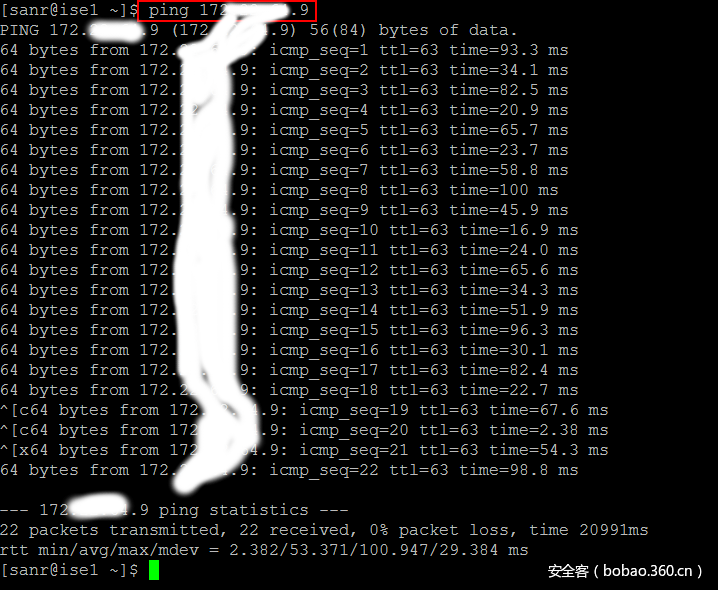

Elasticsearch出过几次严重的代码执行漏洞,经过测试果然这台机器上发现存在CVE-2015-1427漏洞,通过netstat -an发现跟"管理网"有通信,跨网段任务完成了一半。顺手试了下,也可以Ping通“办公网”。很好,意味着通过Elasticsearch的机器我们完成了吹下的牛逼,打通了任督二脉,走向管理网及办公网。

总结

由于某些原因,内网渗透部分图片能提供较少,请大家关注文字部分。

WIFI默认属于不安全的网络,很多企业的防护措施都放在边界安全(Web、服务等漏洞)上,对WIFI网络不重视,导致出现第三方设备漏洞、或者ACL划分不严格的等问题,通过WIFI打破边界,进入内网的核心地带渗透事件层出不穷,希望企业能重视WIFI安全。

本文由 安全客 原创发布,作者:PegasusTeam && 天巡实验室