关于弱密码摄像头被入侵实验

作者:admin | 时间:2017-8-9 11:44:06 | 分类:黑客技术 隐藏侧边栏展开侧边栏

前不久,央视曝光大量摄像头存在弱密码被黑客入侵后,信息叫卖的情况,为了学习研究弱密码摄像头的危害性,我们打算对此进行复现。

证实可行

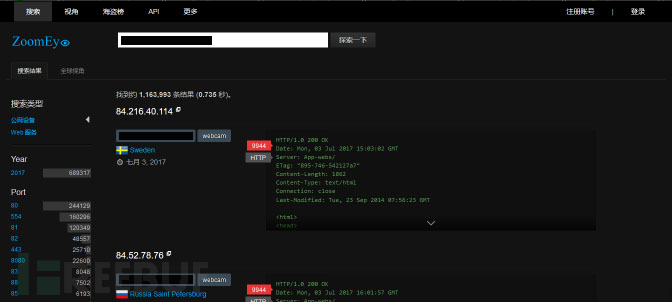

首先,根据网上的资料,我们选定了老版本的某IP网络摄像头,了解到其默认账号为admin,密码为12345,于是,我们找到一个zoomeye设备搜索平台,搜索到如下结果:

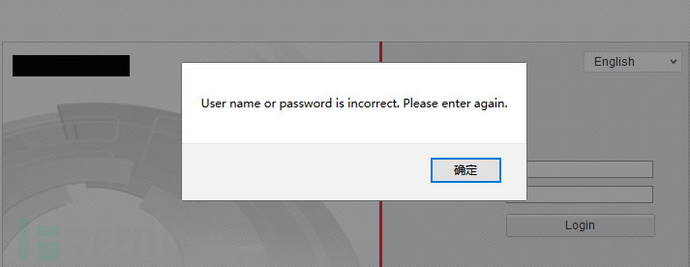

点击进入其中一个链接,发现果然是该网络摄像头的登录界面,果断尝试admin和12345,但发现密码并不对。

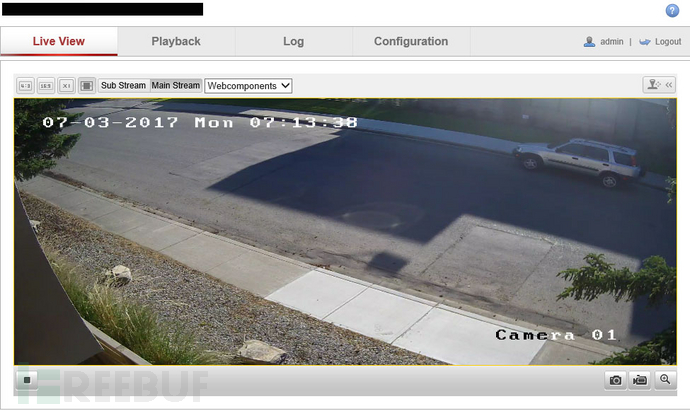

放弃这一项,我们继续寻找,终于发现了一个可以使用初始密码登录的IP,下载相应插件,打开,果然可以查看摄像头画面。

脚本扫描

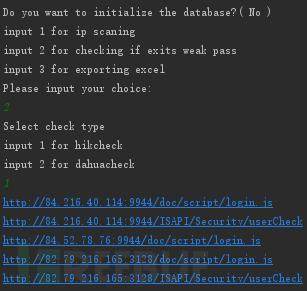

既然证实了这一方案的可行性,接下去我们就可以使用脚本进行批量扫描。因此我们撰写这一脚本。

实现这一目的共分两步:一、获得IP,二、验证存在弱密码。

对于第一步,我们通过zoomeye提供的api可以获取大量该设备的ip地址,然后将这些ip保存到本地。然后通过逐个访问IP列表,并提交账号密码,通过返回值判断该ip摄像头是否真的存在弱密码。

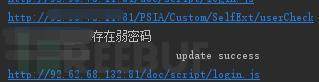

通过一个简单的脚本,运行测试。

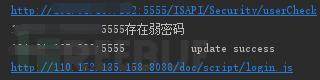

很快就找到了几个存在弱密码的摄像头,登录验证,果然可以直接查看内容。

至此,已确认IP摄像头弱密码情况确实非常严峻,实验部分到此结束。

改进措施

家中装有摄像头设备的,因注意以下几点:

1.应确保修改默认密码,设置强度较大的密码。

2.将设备驱动更新升级到最新驱动,更换老旧型号设备,尽量使用大厂家的摄像头设备

3.若非特殊需要,绝对不要将摄像头nat到公网ip或直接采用公网ip访问,只将其放置在内网环境安全性将更高。

结语

对于诸如此类的物联网安全,大家应引起高度重视,在研究中我们发现,弱密码只是其中一种威胁,更有别的种类的摄像头可以通过简单的命令直接获取shell权限,不仅对摄像头内容、更是对整个内网造成了严重隐患。

在物联网安全中存在“攻防之悖”的难题,即攻击者与防御者信息、时间等方面的不对称性,防御者花费短时间制造的产品,可能需要防范攻击者未来好几年内攻击者长时间的研究破解;防御者每个面向客户设计的服务和功能,都可能被攻击者深入研究作为突破口。像此类摄像头弱密码问题也是时间差导致的安全隐患,是当年厂家并没有预料到大量用户使用默认密码,也没有采取强制修改密码的防范措施导致的。

如今的物联网就像是曾经互联网的起步阶段,大量厂家新起,大量应用出现在人们面前,像智能家居、智能交通等连接到互联网的新型技术,同样会受到来自互联网较为成熟的扫描和攻击,即“攻防之悖”。因此,借鉴已有的互联网安全技术,迅速将防御措施落实到物联网的防护上,将网络安全扩展为网络空间安全的任务迫在眉睫。

最后,大家更不应该轻易尝试入侵等非法活动,以下科普一些相关法律知识。

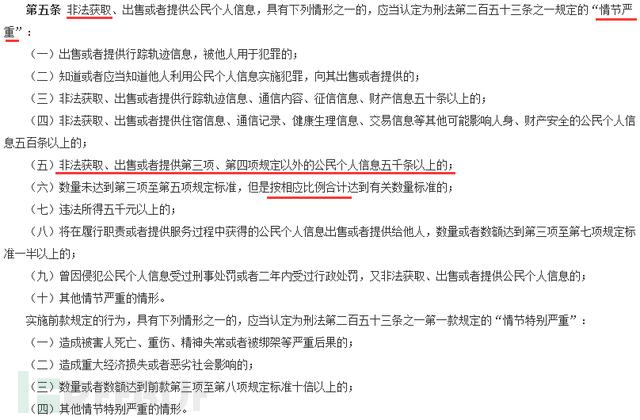

以下摘自《最高人民法院、最高人民检察院关于办理侵犯公民个人信息刑事案件适用法律若干问题的解释》第五条:

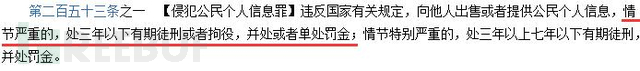

以下摘自《中华人民共和国刑法》第二百五十三条:

*本文作者:网络安全通