教你如何快速关闭危险端口

作者:admin | 时间:2017-8-28 01:25:03 | 分类:黑客技术 隐藏侧边栏展开侧边栏

Antian365 by 终隐

一、前言

前段时间“永恒之蓝”勒索病毒肆掠全球。不法分子将泄露的NSA黑客武器库中“永恒之蓝”攻击程序改造成了蠕虫病毒用于网络攻击。无论公网还是内网电脑存在此漏洞均可被攻破并继续感染网络中其它机器。虽然此事件已经过去一段时间了,但最近一段时间又是蠕虫病毒的高发期。蠕虫病毒是按指数级扩散速度进行传播的,说不定下一秒就会感染到自己。所以采取适当措施防止电脑中招就成了紧急而又必要的事情了。

二、端口与服务的关系

服务是指能提供特定功能的一组程序。这些程序通常可以在本地和通过网络为用户提供一些服务,例如Web服务、文件服务、数据库服务,打印机服务等。

一台计算机通常只使用一个IP地址,但却运行着各种程序。要实现和不同的程序进行通信,就需要对运行的程序进行逻辑编号,这样计算机就能很好地区分它们了。这种逻辑编号就是端口。计算机可分配的端口范围为1~65535,一个服务通常情况下默认对应一个端口。而一个软件通常情况下会存在多个服务,所以一个软件可能包含多个使用端口。特定服务的端口号默认是固定的,如web服务的默认端口是80端口。当然也可以修改服务的默认端口号,如将远程连接服务默认的3389端口修改为47554端口,这样就能规避一些不怀好意的人对端口扫描的风险。而如果我们将某个端口关闭,就能阻止外部程序访问对应的服务。下面给大家列出一些常见的容易被恶意利用的端口。

三、易被忽视的危险端口

一些端口常常会被木马病毒用来对计算机系统进行攻击。常见的能够对计算机造成严重威胁的端口(如23,139,3389端口)一般会引起管理员的重视。但还有一些端口,如135、139,445这类平时不常用的端口可能会被人忽视,而给系统留下安全隐患。以下是这些易被忽视端口的简要介绍。

135端口:使用远程过程调用协议提供DCOM(分布式组件对象模型)服务。这个端口提供的服务,可以让你的计算机远程执行特定的指令。

139和445端口:Windows主机上文件打印、文件共享等都通过SMB服务来实现,而SMB通过两种方式运行在139和445端口之上。139端口开启,在获取系统账号密码的情况下,可以远程传输文件以及执行计划任务。而现在服务存在漏洞,不需要账号密码就能执行指令。可以说这是一个很危险的端口,如果没有文件和打印机共享的需要,最好把这个端口给关闭掉。而即便139端口已经关闭,也可以通过445端口访问SMB服务。而这次SMB服务出现了漏洞,所以利用445端口照样可以利用SMB漏洞。这样电脑就很不安全了,所以建议将445端口也关闭。

永恒之蓝这种蠕虫能够成功利用windows上的SMB服务(445端口)漏洞,而后植入病毒。所以如果能关闭此类端口就能规避被感染的风险。所以说135、139,445这些端口是容易被恶意攻击的端口,最好一并关闭。关于关闭这些端口,网上已经有了很多详实的教程,但是大多步骤繁琐,操作起来比较麻烦。如果能采用图形化工具关闭端口就让这件事情变得轻松而美好。

四、关闭危险端口

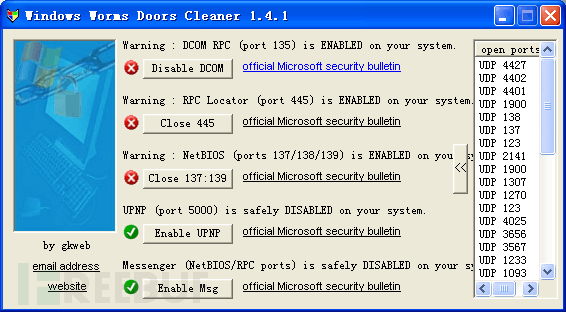

windows worms doors cleaner是由微软员工针对蠕虫病毒而开发的一款图形化防护工具,它的防蠕虫原理是直接关闭常见危险端口和服务,从而达到避免感染的目的。此软件就只有一个运行程序,使用非常简单,只需要双击图标即可启动。启动后的界面如图1所示。

主界面有五个服务按钮的开关,红色表示危险端口正开启,绿色表示端口关闭。通过点击按钮就可以对相应端口进行关闭和开启。点击右侧的按钮可以显示当前电脑已经打开的端口,包括tcp和udp端口。

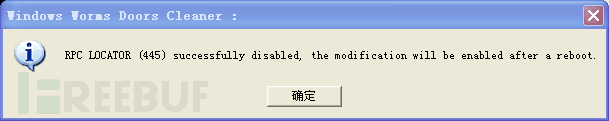

端口关闭后会提示重启生效,如图2所示。

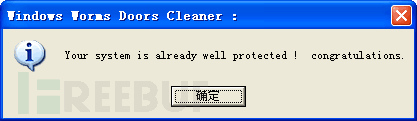

系统重启后,端口就被关闭了。此时系统已经可以抵御针对端口漏洞进行攻击的蠕虫病毒了。如图3所示。

至此关闭危险端口的操作就全部完成了,我们可以通过dos命令来验证端口是否处于关闭状态。使用netstat –a就可以在命令行下对系统开启的端口进行查看。

总结:

目前网上流行的关闭端口的方式是批量脚本加系统设置的方法。但是经过这一系列流程下来步骤会显得十分繁琐,耗时也较长。图形化工具为问题提供了系统解决方案,使用起来非常简单快捷,省时省力。有时解决问题的方法可能有多种,而最简单的方法往往是最好的方法。

作者:i春秋学院