如何使用Airgeddon搭建基于软件的WIFI干扰器

作者:admin | 时间:2017-11-14 01:09:40 | 分类:黑客技术 隐藏侧边栏展开侧边栏

Airgeddon是一款能够进行Wi-Fi干扰的多Bash网络审计工具,它可以允许你在未加入目标网络的情况下设置目标,并且断开目标网络中的所有设备。Airgeddon可以运行在Kali Linux上,我会向你展示攻击者如何在小巧廉价的Raspberry Pi上安装,配置和使用干扰功能。如果正确完成了以上步骤,它将发挥难以置信的拒绝服务能力。

这个工具之前受到了很多关注,所以我想通过攻击者使用电子战技术(如干扰)使无线摄像机无法正常工作为例来开始我的Airgeddon系列。

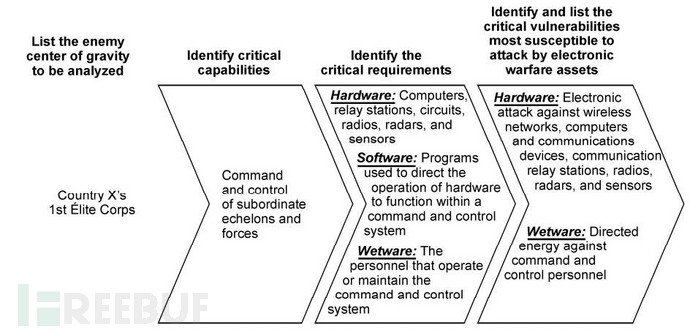

电子战是一个相当新的概念,现今,GPS,WIFI等已经改变了我们的生活方式,然而攻击它们也随之成为了可能。攻击无人机(UAV)或网络摄像头的方法有很多,但是值得注意的是,它们的数据连接部分往往是很脆弱的。

电子战可以在避免直接与这些系统交互的情况下破坏及操纵这些自动化设备所依赖的数据库连接。如果失去了可靠的连接,这些设备往往就会停止工作。

黑客如何使用电子战技术

电子战一直是一些大新闻的核心。

美国军方已经在无人机方面投入了大量自动化资源,但是像伊朗这样的对立国家也制定了破坏这些系统的策略。他们可以通过干扰美国间谍无人机的控制信号,同时发送错误的GPS数据,这样一来可以将无人机欺骗到错误地点并捕获无人机。

俄罗斯军方为了让美军的装置无用武之地,也在干扰和电子战创新方面下了血本,目前俄罗斯甚至演示了通过一次飞行打击美军军舰动力能源,从而使其失去作战能力。

这些强大的攻击大多是基于硬件的,且这些硬件大多是非法的或极其昂贵的设备。幸运的是,并不是所有的技术都依赖于硬件。今天我们会向任何使用Kali linux的人展示基于软件的攻击。

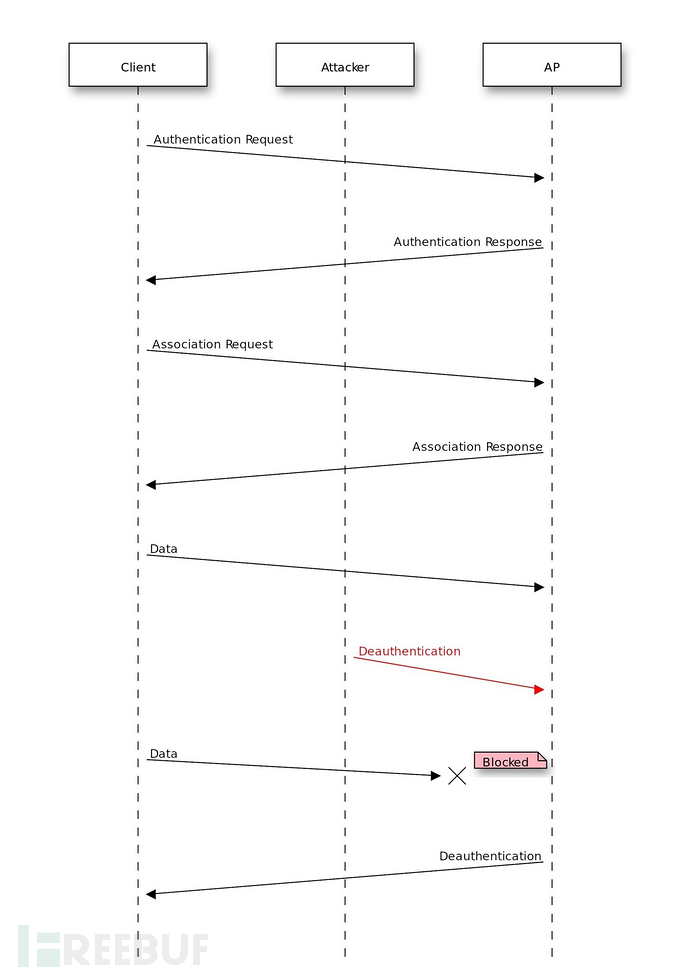

解除认证攻击

在本文中,我们所说的“干扰”是指针对WIFI网络的拒绝服务攻击(DoS)。软件干扰不会像硬件干扰那样压制信号(如GPS欺骗),它会通过伪造数据包来不断请求范围内的所有设备断开连接。该过程如下所示:

这种攻击对任何WiFi网络都是有效的,且无需通过网络认证或知道密码。

如何干扰无线IP摄像头

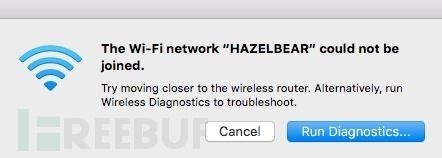

在现在的场景中,我们希望使连接到网络“HAZELBEAR”的无线摄像头停止工作。众所周知,一些摄像头依靠WIFI连接将视频流传输到服务器。为了破坏这一环节,我们将用Airgeddon将所有设备从“HAZELBEAR”中离线,这样就没办法传输了。

开始前的准备工作

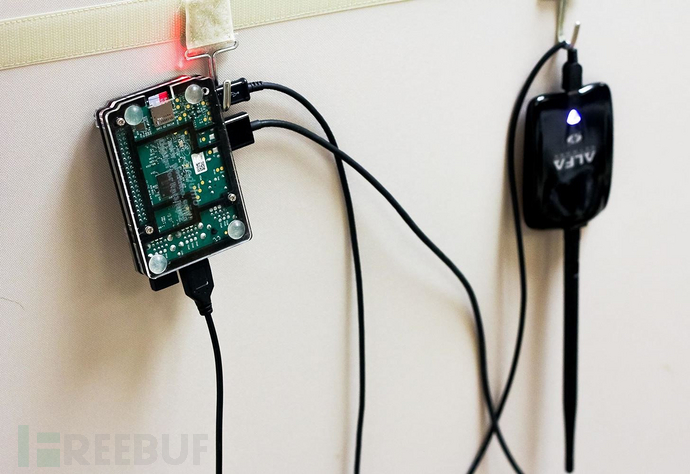

Airgeddon可以在Kali Linux上运行,你可以按照本演示在虚拟机中进行操作,也可以在一个35美元的树莓派上运行,如果你不知道怎么在树莓派上安装Kali Linux,请参阅这篇文章或这篇文章。

本教程将着重于在Kali Linux上安装和使用Airgeddon。它也可以在其他的操作系统上运行,包括Wifislax,Backbox,Parrot,BlackArch和Cyborg Hawk。由于Airgeddon是一个多Bash脚本,并依靠打开多个窗口完成任务,所以无法通过SSH工作。你应该通过HDMI或VNC进行连接。

Atheros AR9271或其他兼容Kali的网卡要自带监听模式以及数据包注入能力,你可以参阅2017最合适WIFI Hack的网卡推荐找到自己喜欢的。无线适配器的作用半径越大,效果就越好(如果使用虚拟机,本机网卡将无法使用,在此不做阐述)。

第一步:安装Airgeddon

首先,你需要检查一下你的配置。 以确保系统需求和依赖关系是最新的。

你的网卡必须带有监听模式,插入后必须被Kali识别(通过在终端键入iwconfig或ifconfig就可以看到)。此外,你需要使用Kali Linux GUI,而不是通过SSH的命令行。

要在Kali Linux上安装Airgeddon,你需要在终端运行以下命令来克隆git repository,一旦下载完成,切换到其目录下,然后第一次启动脚本。

git clone https://github.com/v1s1t0r1sh3r3/airgeddon.git cd airgeddon

sudo bash airgeddon.sh在你键入sudo bash命令后,Airgeddon会检查更新以及缺失的依赖。如果缺失了一些可选的依赖,在本教程中没有太大问题,完全更新后的Kali Linux应该具备了所有必要的工具。

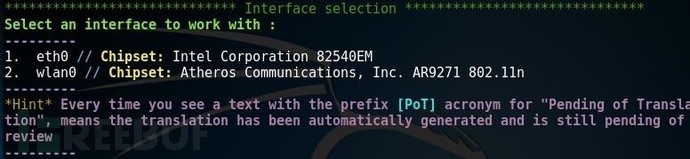

第二步:选择攻击接口

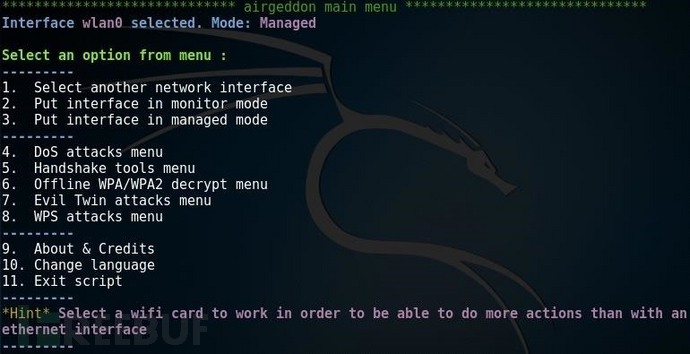

下一步会给你一份已连接电脑的网卡列表,通过输入前面数字选择攻击接口,你就可以进入主界面了。

现在我们的网卡处于managed模式,而且也没有选择一个目标,该模式无法注入数据包,所以这种情况下无法继续攻击,因此我们需要在下一步将其设为“monitor mode”(监听模式)。

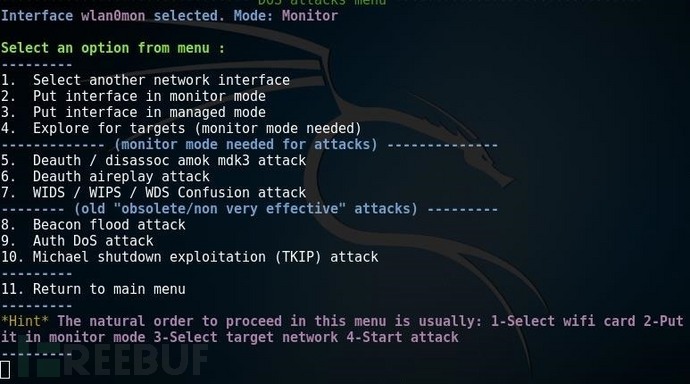

第三步:设为监听模式

选择提示文字前面的序号将其设为监听模式,这将允许我们注入伪造的数据包,这种数据包可以让设备从目标网络中断开连接,即所谓的“解除认证”。接下来选择4进入主菜单(上图)。

第四步:确认目标接入点

我们现在可以确认并选择我们的目标,输入4并按下回车即可扫描周围的接入点(上图)。

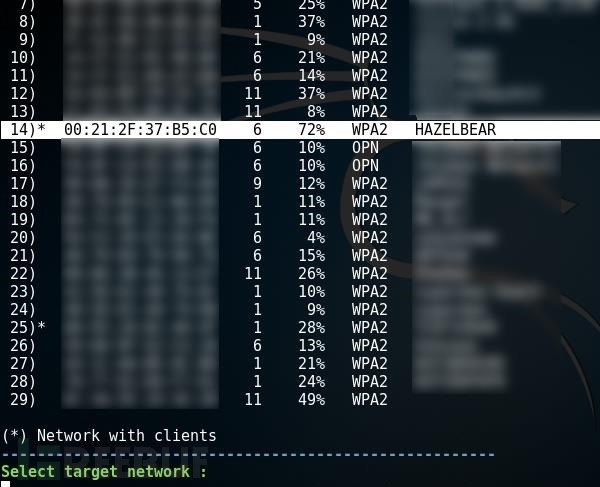

在这次实操中,我们打算找到一个叫“HAZELBEAR”的网络并且让所有已连接设备断开连接。在找到目标无线网后按下Ctrl+C可以停止扫描,这时就会出现一个目标列表。要注意的是,你可以尽量花较长的时间扫描,因为这样可以识别出哪些接入点有设备连接(带*号的表示有设备连接)。

在确认一个有客户端连接的目标网络后,输入前面的序号,接下来就会进入攻击选择菜单。

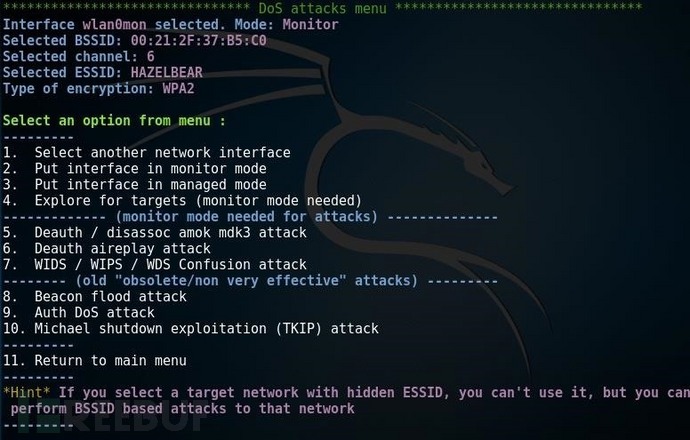

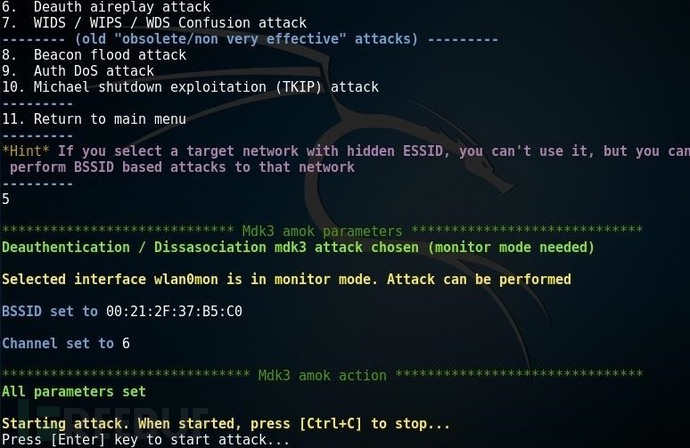

第五步:选择你的攻击方式

同样的,选择攻击方式前面的序号就可以了,在这种情况下,我们会选择5:de-authentication / disassociation amok mdk3 攻击,这会使用MDK3以“amoc模式”发送取消认证和取消连接的数据包,其他选项使用aireplay工具向目标发送解除认证数据包,并用WIDS / WIPS / WDS混淆攻击“淹没”目标。

按下回车即可继续。

如图所示,我们的参数被加载。攻击已经配置完毕,按下回车键即可继续。

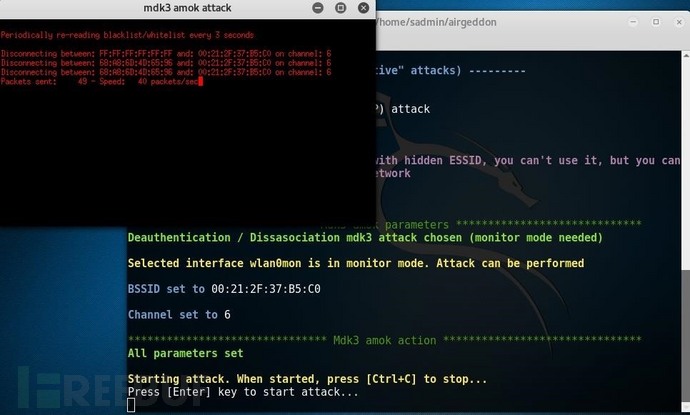

现在按下回车就可以随意攻击了,这时会打开一个窗口显示攻击的进程。

攻击处于活动状态并且正在运行时,你将看到此窗口打开。此时,网络上的所有目标都将失去连接,并且无法自动重新连接。

如果一切正常完成,客户端将无法连接到网络,并且拒绝服务的不仅仅是摄像头,也有观看视频流的笔记本电脑。以及任何依赖无线互联网连接的设备。

警告:Dos攻击非法&Airgeddon会留下痕迹

就像任何其他DoS攻击一样,根据你的使用方式以及你是否有权审计目标网络,这可能被视为非法。如果没有,那么要注意,这种攻击会将留在可以检索的路由器日志中,由此可以确定攻击的时间和地点和涉及的MAC地址,通过附近的摄像机或手机信号塔日志也识别你的其他信息。

*参考来源:wonderhowto,Covfefe编译