浅谈暴力破解

作者:admin | 时间:2018-1-9 00:51:39 | 分类:黑客技术 隐藏侧边栏展开侧边栏

暴力破解,在一些新入门的朋友眼里觉得很厉害,有一种很强势的感觉,哈哈哈,我第一次学会破解的时候那时候天天去找网站来做爆破,感觉很刺激,那时候在网络上下载了几M字典不算太大,然后天天对着电脑,找网站来做爆破,说句实话成功了还算挺多,暴力破解同时也被称为穷举,枚举,今天顾名思义我们浅淡的介绍,再来一次实践的过程,主要还是针对公众号的各位新同学们,哈哈哈,加油哦。

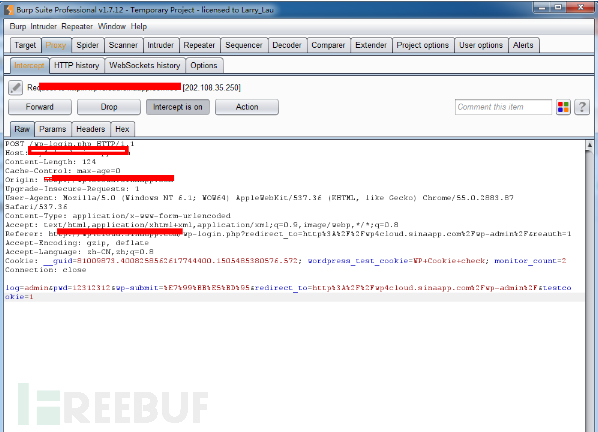

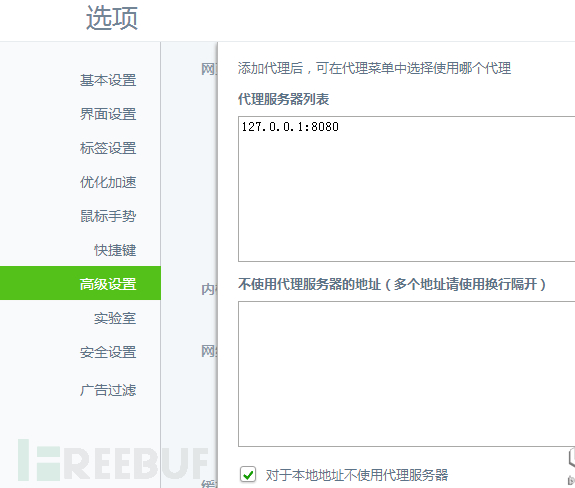

我使用的是burpsiute来进行破解,burpsiute是一款多功能的测试工具,非常的不错,首先我们在浏览器按照burpsiute的代理地址跟端口然后在浏览器设置一个被抓取的代理地址及端口号

我的默认是127.0.0.1:8080 在网站登录处填写用户名,密码,然后对信息包抓取

Intercept is on 开始抓取,然后我们不用那么急的去开始破解,我们可以先做分析,因为文章是写给入门的同学们,所以有些地方该讲清楚,接下来就是分析这个包。

Post 是我们的一个请求,说明他是一个隐藏的数据

Host 是我们抓取的主机地址及网址

Content-length: 124 是参数

Cache-control:max-age=0 缓存

Origin: xxx 起源地址

Upgrade-Insecure-Requests: 1 判断请求

User-Agent: 浏览器信息,服务器信息 网页编码信息 脚本信息

Content-Type: 这个不清楚

Accept: 接受的限制的

Referer: 引用

Accept-Encoding: 接受的编码

Accept-Language: 接受的语言

Cookie:cookie值

log=admin&pwd=12312312&wp-submit=%E7%99%BB%E5%BD%95&redirect_to=http%3A%2F%2Fwp4cloud.sinaapp.com%2Fwp-admin%2F&testcookie=1

上面这条是我们请求的内容,简单的分析就是,log=是我们输入的用户名,他在WordPress里面用了log来当用户名引用不使用常规的user

pwd=这个是输入的密码,正是我们被抓取时写入的密码,pwd是password的简写,刚刚的log也就是login的简写,所以有时候在做破解要记住有些地方是用简写的破解密码等都要记住,因为字典越大越精准肯定越好啊。

后免这个是验证码信息以及简单的地址然后对地址一些符号进行了一个16进制的网页编码。

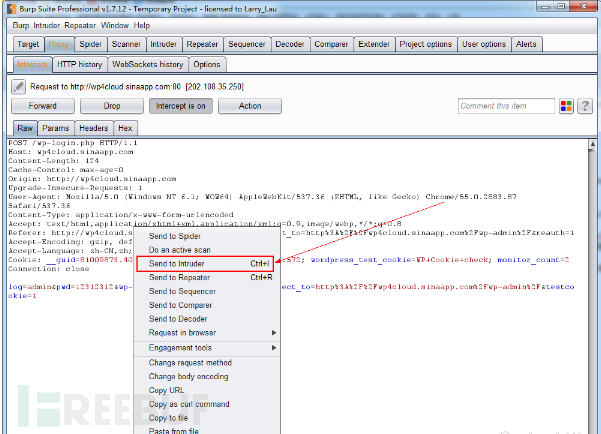

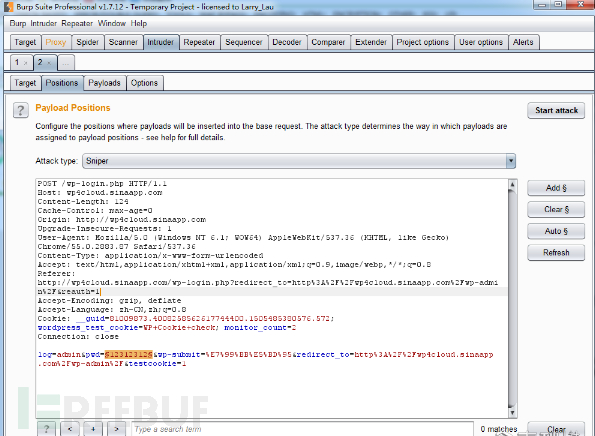

知道了具体的数据包信息,我们就来实践吧,我们把数据包发送到send to inttru 发送过去后在做清除,然后在把pwd=123123 进行标示,代表我们破解的是这个

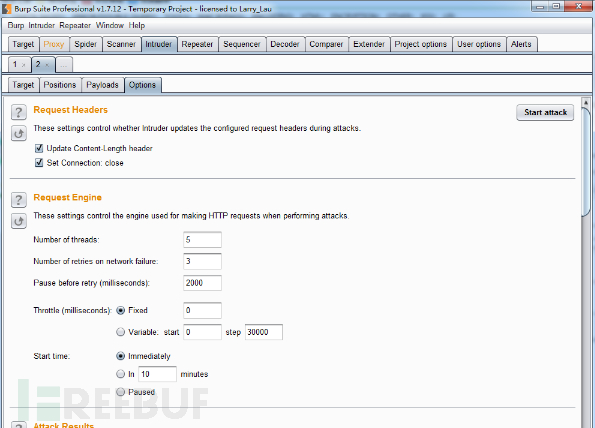

一般做这种简单的测试线程随便设置应该没大碍,不过最好还是懂得利用线程,我现在的线程是默认的状态,你们可以按照要的速度,按照你的配置,字典多大,来设置线程破解。

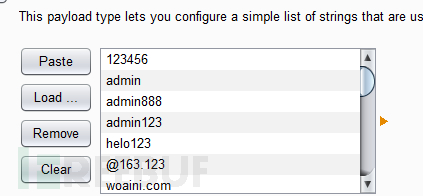

Payloads 中打开你的字典包,载入burpsuite里面,然后选择Start attack 进行破解

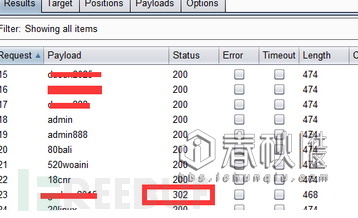

如果在破解的过程中出现了302的返回信息那么这个是数据包代表着我们破解的网页他出现了变化,这时候我们可以对302测试正常的来说都是破解成功了。

最后的一部等待结果,此次过程我是知道密码然后给大家演示一个爆破的过程流程,说难不难,

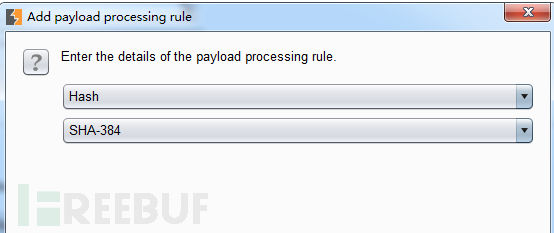

不过在爆破的过程中可能你会遇到其他的问题,那就是对方的password进行了加密,这时候用burpsuite是非常的方便的

Burpsuite给我的感觉就是越用越好用,感觉真的棒棒的,如果对于那种加密的测试你可以看对方使用了上面加密方式来加密,然后burpsiute里面有多种加密的破解方法可以测试

我们刚刚的未加密破解的状态码发出来看看,也就是返回的是302代表着数据不一样,所以这种情况就是破解到了密码。