揭秘微信分享背后的套路

作者:admin | 时间:2018-3-8 09:50:15 | 分类:黑客技术 隐藏侧边栏展开侧边栏

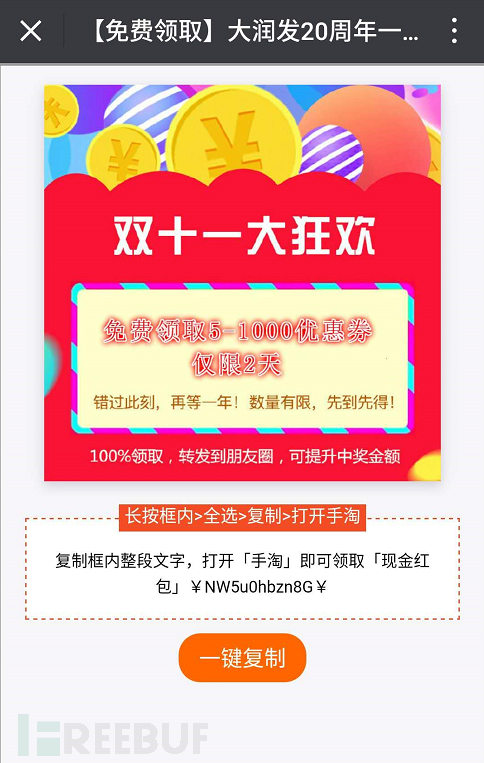

今早收到一个朋友分享的大润发二十周年庆海报,好奇心驱使我点了进去

(为安全着想,本文所有二维码经过模糊处理)

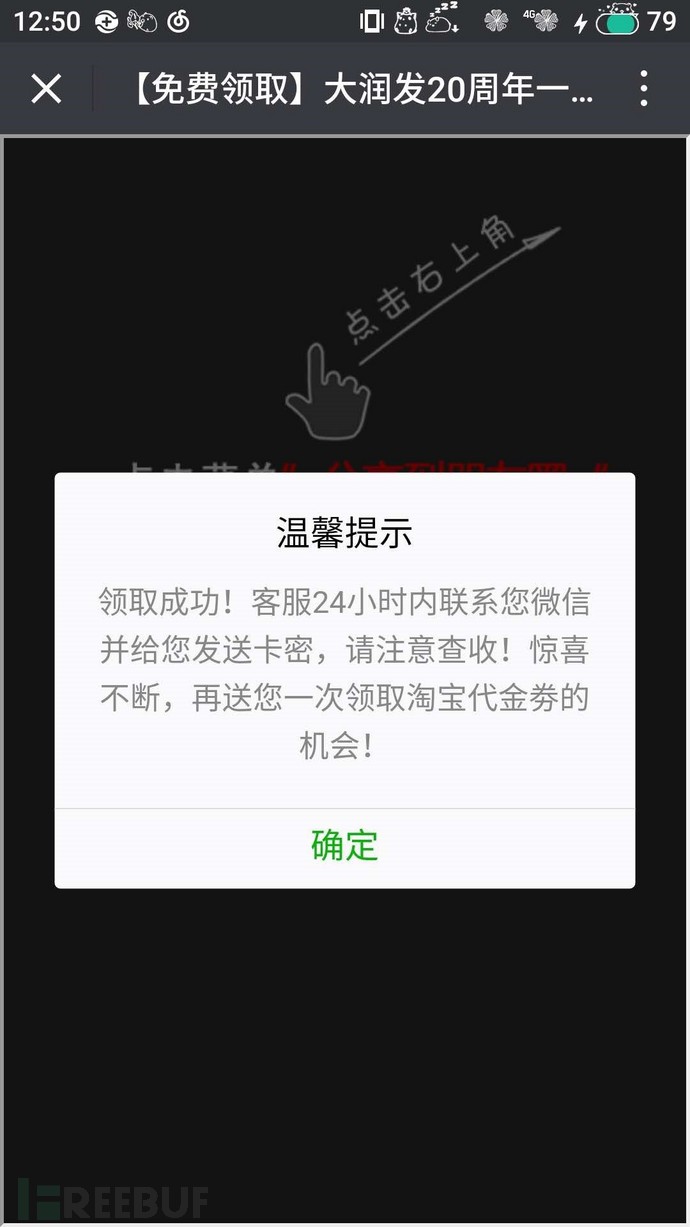

不曾想,扫码后的跳转却令我感到一丝异样。并不如平日扫描二维码一般直接跳转到活动界面。而是有两个无关紧要的页面一闪而过后,才进入了领取购物卡的界面。当时并没有多想,而是习惯性的按对方的要求进行了三次分享。老老实实分享完成后,却直接通知三日内发送卡号密码给我的微信,如图:

一百元无门槛购物卡,无须抽奖无须注册便会直接发到消费者手里,真是好大的手笔。至此,并没有任何缴费或账号泄露的过程,我几乎都要相信这次活动,回家坐等卡号的时候,它终于露出了狐狸尾巴:

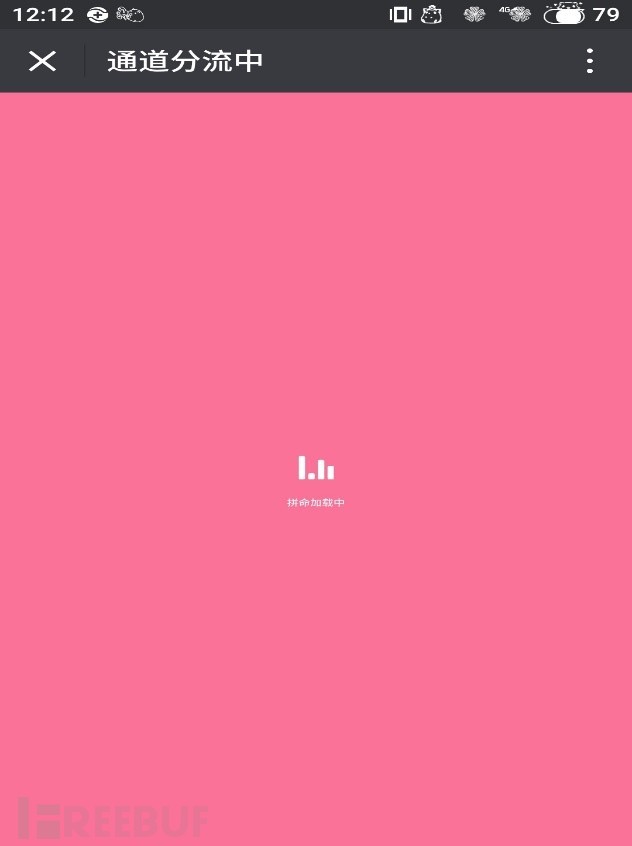

一款明目张胆写着猜大小轻松赚的海报自动跳了出来。理所当然不能放过,继续扫码进入。却是一个分流页面:

分流?分什么流?

静静等候了一下,一个赌博平台映入眼帘:

尝试点击大/小选项,便会直接跳转至付款界面

至此,整个骗局浮出水面。显然是该组织趁双十一之际,伪造活动页面,经过一系列繁琐的扩散宣传行为后,将消费者领向了一个网上赌博游戏,至于游戏的真实性,想必无须多言,只怕是倾家荡产,也在随手之间。

揭露完整个骗局,让我们从技术层面来分析一下整个过程究竟是怎么做到的。

首先,将二维码图片通过扫码工具获取到它的信息

这显然是一个网址,那我们进入这个网址。

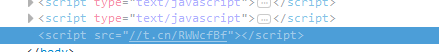

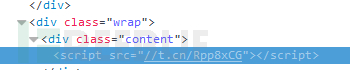

这正是之前一闪而过的画面,但好像与抽奖页面没有任何关系,顿时“跨站脚本攻击(xss)”的名称浮上心头,直接查看网页源码,果然让我发现了一些蛛丝马迹。

在网页源码中有这样一句:

显而易见,这个短链接指向了幕后真凶,在网页中打开短链接,得到的却是这样一个页面:

可以看出,页面中是一段判断是否为通过微信页码打开的代码,

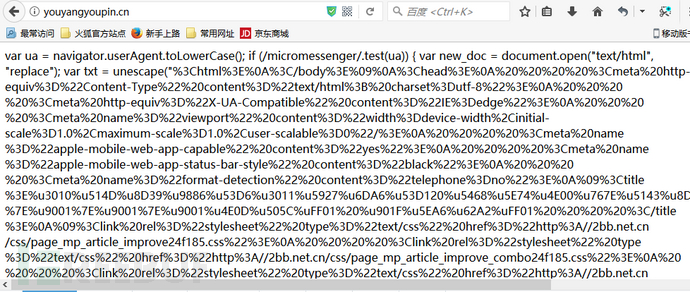

我们直接复制其中关于跳转页面的地址。

又是一个毫不相干的页面,这次我们驾轻就熟的打开源码,找到目的地址:

这次打开后却是一大段未知的编码:

显而易见的,通过URL解码我们得到:

熟悉的短链接,我们终于找到了活动页面,如愿以偿的绕过了对PC与WX判断进入,然后在网页源码中找到了

这是分享成功后跳转的页面地址,我们打开这个地址,赫然是猜大小轻松赚的海报。

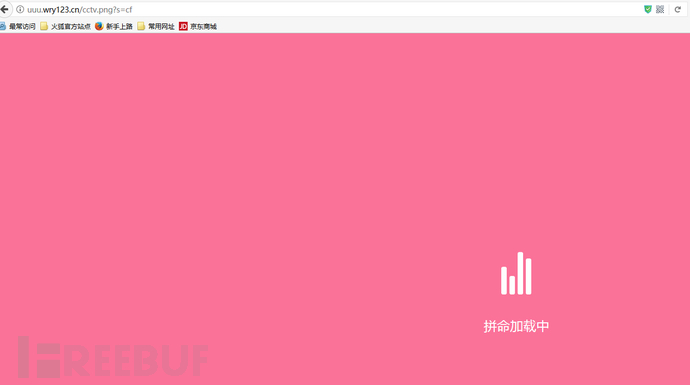

再次尝试对该海报扫码读取得到URL并打开链接,进入分流界面:

分流结束后,却出乎意料,并没有出现赌博平台,反倒出现了一张鲜红的五星红旗

令我不禁大呼,原来如此!分流是又一次对登录方式进行判断,以防有人通过电脑顺藤摸瓜,寻到罪魁祸首。

当然,这并不能难倒我,通过伪造微信登录包头即可绕过判断。

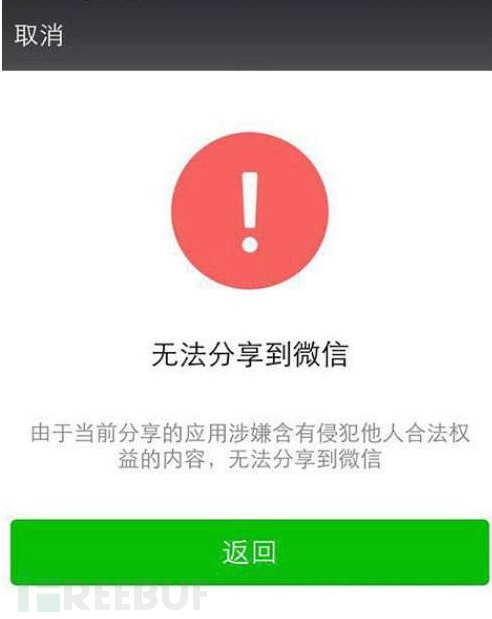

写稿期间笔者曾登录发现该界面已被封禁,但结稿前又一次登录发现,分享后的指向被变更:

淘口令却是真实无误的,复制进入手淘,也只是正常的购物券领取,应该是对方发现了问题,进行了一定程度的混淆。防止被摸到老巢。

事实上整个骗局虽然看上去颇为复杂,但只要各位擦亮眼睛,骗局中漏洞还是颇多的,相信只要抱着不占小便宜,天上不会掉馅饼的心理,再高明的行骗者也只能徒呼奈何了。

*本文作者:网络安全通