因Edge文件权限与IE发生冲突可导致XXE攻击

作者:admin | 时间:2019-4-25 02:22:40 | 分类:黑客技术 隐藏侧边栏展开侧边栏

安全研究员John Page在3月27日向发现了微软的一个XXE漏洞并向其报告了具体情况,随后于4月10日发布了漏洞详情。目前,虽然微软还未修复该漏洞,但已发布了一个微密码,可拒绝远程攻击者泄漏本地文件以及限制在本机上的活动。

关于该漏洞,研究人员专门发布了一个视频用于展示如何利用:

漏洞简介

当用户在打开使用Edge浏览器下载的特制MHT文件时,该漏洞便可启动。由于此类文件是MHTML Web Archives,即IE浏览器用于保存网页的默认格式,同时IE也是Windows系统中打开这类文件的默认程序,因此不会被发现可疑内容。

ACROS Security的研究人员Mitja Kolsek分析了这个问题并确定该漏洞的来源是Edge浏览器中存在的“未记录的安全功能”,该功能干扰了Internet Explorer正确读取下载的带有Web标记(MOTW)的应用的功能。

直到微软发布该漏洞的修复程序之前,所有用户都可以通过0Patch平台获取前文提及的微密码。能够帮助Internet Explorer正确读取带有Web标记的下载文件并检查错误内容。

安全功能之间的冲突

MOTW是一项Windows系统自带的安全功能,即IE在运行请求提升本地权限的程序或脚本之前的验证功能。

微软的解释是:添加MOTW的网页允许网页内容按照来自安全区域的规则运行。因此,由于脚本与活动内容权限相同,无法进行提权或访问本机资源的行为。

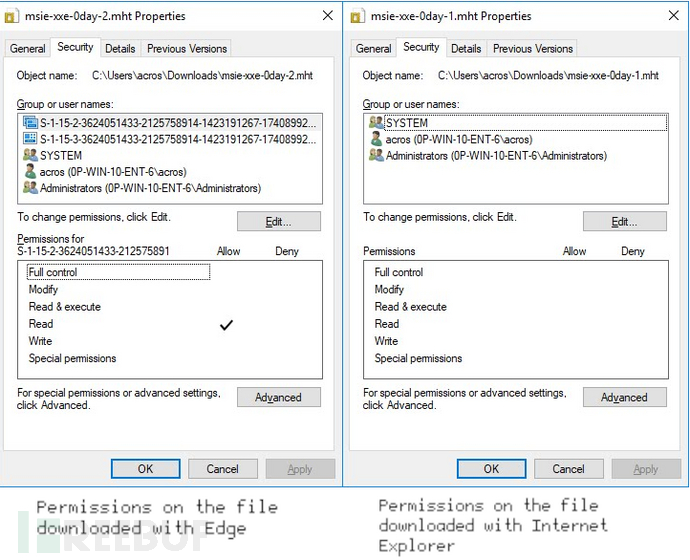

Kolsek还发现,使用IE下载的MHT文件所具有的权限与Edge检索的权限不同,后者在访问控制列表中额外添加了两个条目:

S-1-15-3-3624051433-2125758914-1423191267-1740899205-1073925389-3782572162-737981194:(OI)(CI)(R)

S-1-15-2-3624051433-2125758914-1423191267-1740899205-1073925389-3782572162-737981194:(OI)(CI)(R)

由图可见,Edge下载的文件会拒绝低完整性的进程进行对文件的读取或访问操作。Kolsek表示,Edge正在使用该功能进一步加强已保存文件的安全性,以防止在低完整性沙箱中出现执行恶意代码的行为。

目前来看,MOTW信息也存储在该数据流中,但IE在尝试读取时会遇到错误,然后浏览器会忽略该错误,结果便是文件只能按照没有MOTW标志的相同处理方式,就像普通文件一样。

Kolsek表示,Page发现的XXE漏洞只影响了使用Edge的用户,其他浏览器或电子邮件客户端均没有发现类似的情况。

*参考来源:bleepingcomputer,Karunesh91编译,转自FreeBuf