IoT安全之殇:小心你的摄像头

作者:admin | 时间:2020-8-8 21:10:00 | 分类:黑客技术 隐藏侧边栏展开侧边栏

0x01:场景介绍

“据媒体报道,杭州的胡女士发现她家的摄像头未经操作,自己在动。她登录手机客户端,发现只绑定了她一个用户的摄像头,竟有两个用户同时在线观看。” 这是生活中真实的案例,还有很多人并不知道自己家的摄像头存在各种安全隐患,摄像头下的隐私正被偷窥着。作为一名安全研究人员,笔者写此文旨在提醒广大摄像头使用者提高网络安全意识,督促摄像头厂商关注产品生命周期的安全性,使得智能摄像头在给大家带来各项便利的同时,也能让大家用得放心。

0x02: 摄像头之疡

摄像头归属于物联网设备。物联网设备大都存在设备系统较老,人员维护少,固件缺乏自动更新机制,更新慢等特点,所以一旦联网,就会马上成为攻击者的靶标,从而沦落为安全重灾区。物联网设备的安全问题常在于:权限绕过、拒绝服务、信息泄露、跨站、命令执行、缓冲区溢出、SQL注入、弱口令、文件操作、目录遍历等脆弱性风险。除了隐私泄露,DDOS攻击也是物联网漏洞被利用后的一种威胁。比如某一种或者多种型号的设备都存在同一个命令执行漏洞,通过设备扫描,漏洞扫描及批量利用,很容易成为僵尸网络里的“肉鸡”,大范围地实施DDOS攻击,对网络安全构成的威胁更大。下面我们以不同类型的摄像头漏洞为例展示一下漏洞被利用后的威胁。

(一)弱口令漏洞

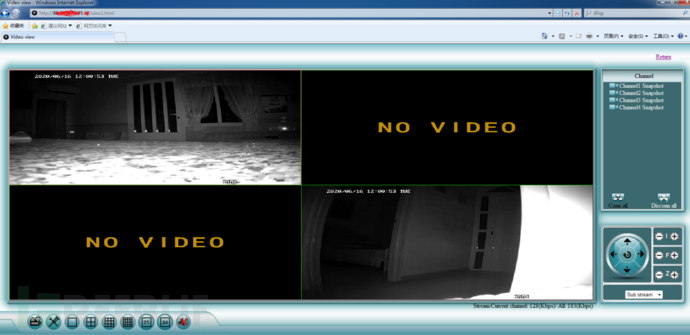

某款cctv摄像头存在弱口令漏洞,web登录默认用户名和密码,用户名为admin,密码为空。资料显示这款廉价的CCTV摄像头对公网开放的全球大概有42545台,最常用的端口是80/8080,用的最多的国家是土耳其,印度,越南。 随意选择某IP摄像头设备验证该漏洞成功,如图1所示:

图1:摄像头弱口令漏洞

图中,右下角的摄像头方向正对着卧室的床,想一想,怕不怕?

(二)未授权访问

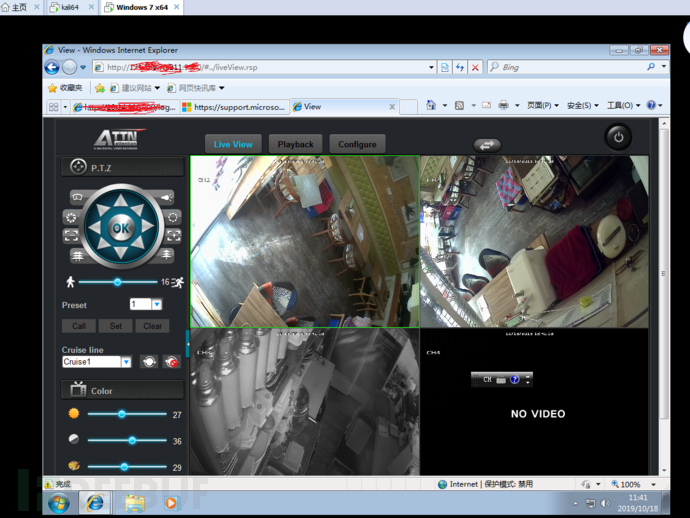

某DVR登录绕过漏洞允许攻击者通过修改“Cookie: uid=admin” 之后访问特定 DVR 的控制面板,返回此设备的明文管理员凭证。经过笔者验证,受影响的摄像机范围很广,数量很多,漏洞利用难度低,影响很大。如图2和图3所示:

图2:获取的摄像头主界面

图3:摄像头配置界面

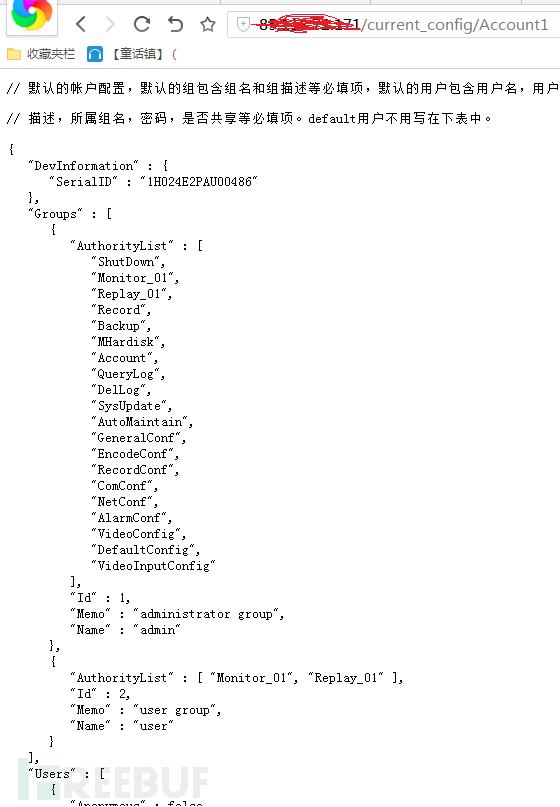

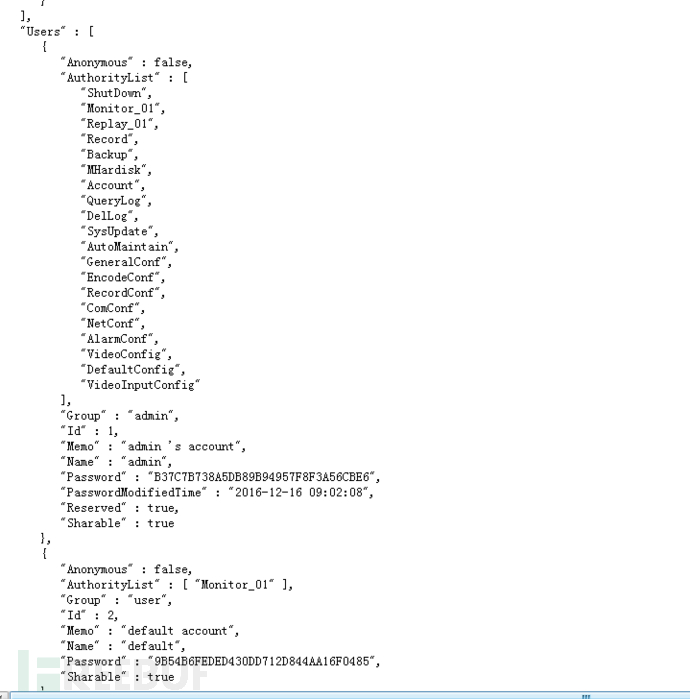

(三)信息泄露

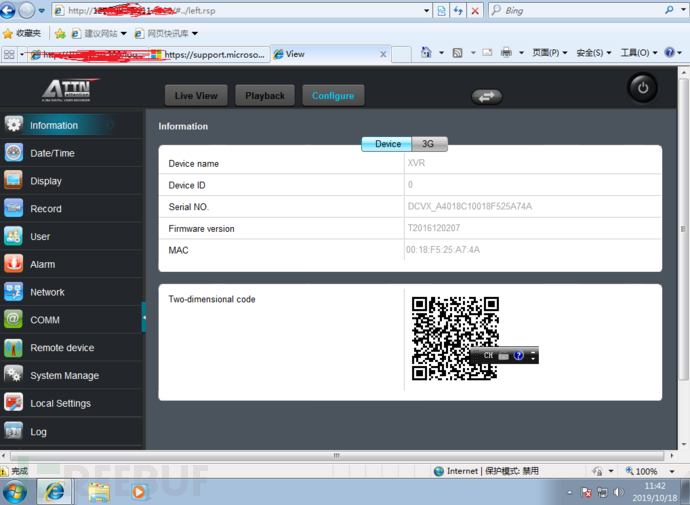

大华某型号摄像头存在信息泄露的问题。大华的这个漏洞很简单,直接在浏览器打开存在漏洞的URL,就可以在该URL里读取到摄像头配置里的敏感信息,比如用户账号名以及对应的密码hash。如图4和图5所示,获取了admin及其密码hash 以及user及其密码hash。密码hash可以通过别的工具破解。

图4: 信息泄露漏洞

图5:信息泄露漏洞

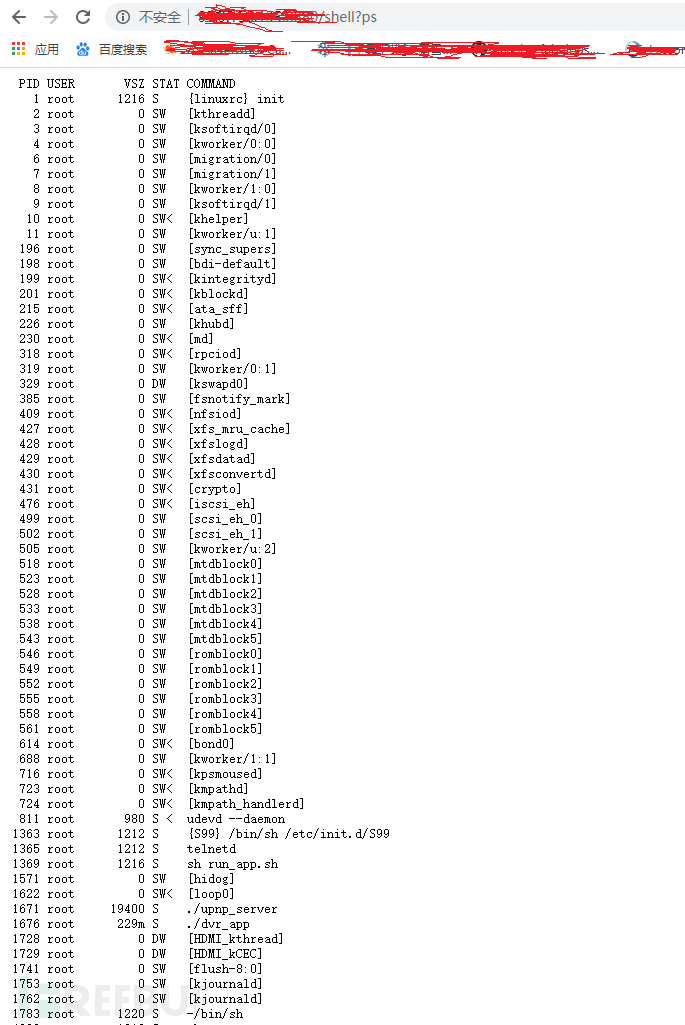

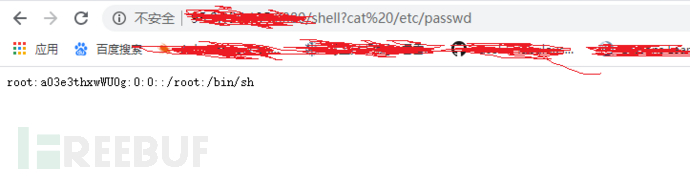

(四)命令注入

由于web应用程序对用户提交的数据过滤不严格,导致攻击者可以通过构造特殊命令字符串的方式,将数据提交至web应用程序中,并利用该方式执行外部程序或系统命令实施攻击,非法获取数据资源。如图6所示某型号摄像头存在命令注入漏洞,可以实现通过命令注入在目标设备上执行命令,图7中可以获取目标设备的root密码,有了root密码可以进一步获取反弹shell。像这种可以远程执行命令获取shell的漏洞常常也被用于构建僵尸网络发起DDOS攻击,而存在漏洞的设备也就成为“肉鸡”之一。

图6:命令注入漏洞

同理,通过该漏洞,获取root用户密码。

图7:命令注入漏洞

root的密码解密后是:juantech. 有了root:juantech,可以进一步获取反弹shell,或者通过telnet直接登录到目标设备里。

0x03: 缓解建议

针对智能摄像头面临的安全风险,建议采用代码审计、渗透测试、人员安全意识培训、安全接入和行为审计,全面保护入网设备安全。

用户及时更改默认账户名和密码。

及时升级固件到最新。

能不联网就不联网,如果必须联网,建议设置为不常用的接入端口,避免使用81、82、8080等常被攻击的端口。

建议摄像头不要正对卧室、浴室等敏感、隐私区域,当发现摄影像头角度无端移动时往往意味着设备可能已经被恶意破解或利用。

设备厂商要关注安全开发,并进行安全测试,充分考虑黑客的攻击场景,并规避潜在的产品配置和代码缺陷。