NSA方程式的更多黑客工具有下载了:信息量很大,连中国运营商都被入侵过?

作者:admin | 时间:2017-4-9 15:23:06 | 分类:黑客工具 隐藏侧边栏展开侧边栏

FreeBuf最近一次报道Shadow Brokers的消息是在今年1月份,当时Shadow Brokers似乎已经“决定退隐江湖”。就在昨天,这个神秘组织又放出了据说是属于NSA方程式的更多入侵工具和exploit。

首先我们还是来简单地做个前情提要,去年8月份这个名叫Shadow Brokers的黑客组织横空出世,在网上放出据说是来自NSA的一波入侵工具——专家在研究过这些工具后认为,此系列工具隶属于NSA旗下的方程式组织。当时Shadow Brokers将工具打包成了2部分,其中一部分300MB提供免费下载,另外一部分加密文档则以100万比特币的价格出售。

安全专家对300MB的免费文档进行了分析,虽然文件的时间戳都是3年前的了,但挖掘出一系列针对思科、Juniper、天融信等厂商安全产品的0day漏洞利用工具,还有其他各种曝光的exploit当时引发了不小的轰动。不过100万比特币这个价格实在是高的有点离谱,所以收费的文档几乎没什么人为之掏钱。去年12月份,Shadow Brokers改变销售模式,将这些工具放在地下网站直销,分成“exploit”“木马”等等分类,每一份价格在1-100比特币之间,不过销售成绩实际也不算好。

现在就能免费下载解密

所以就在昨天,Shadow Brokers在题为《Don’t Forget Your Base》的博文中公布了先前那份要价100万比特币的加密文档的密码,现在任何人都可以下载这份文件,密码如下:

CrDj”(;Va.*NdlnzB9M?@K2)#>deB7mN值得一提的是,Shadow Brokers的这篇博文实际上是致美国总统川普的一封公开信,不仅包括上述密码的公开,还表达了对于川普近期的一些作为、事件的看法,比如像是高盛(Goldman Sach)、对叙利亚的打击以及相关国家安全委员会的Steve Bannon。

“你TMD在干嘛?TheShadowBrokers投票给你了,TheShadowBrokers也支持你了,TheShadowBrokers正在对你失去信心。川普先生,帮帮忙,也帮帮你自己。你正不断失去‘你的底限’‘行为’和选择你的那些人。”

里面到底有什么?

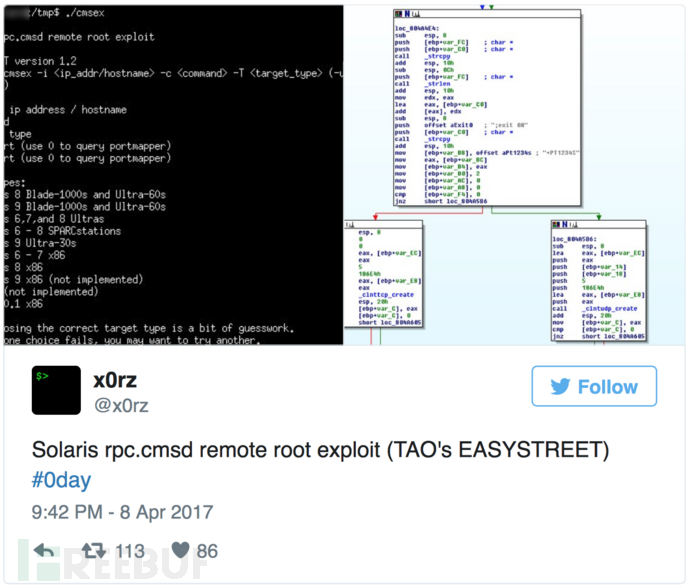

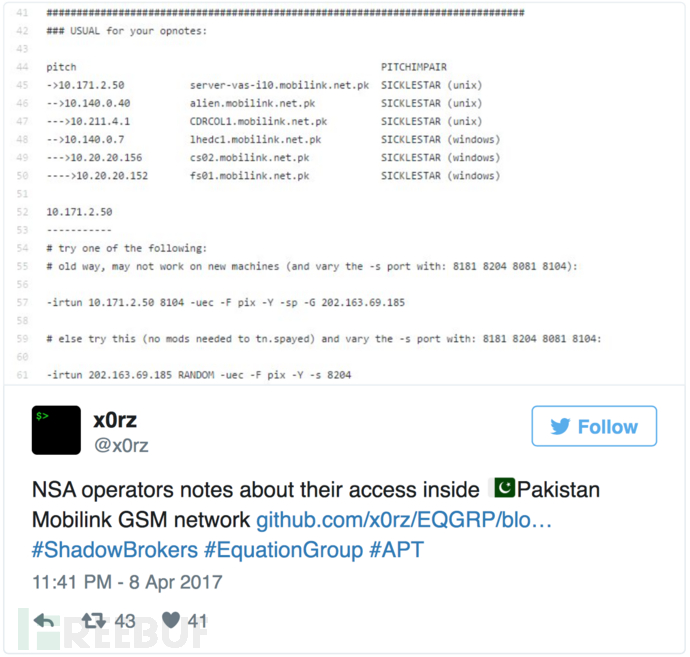

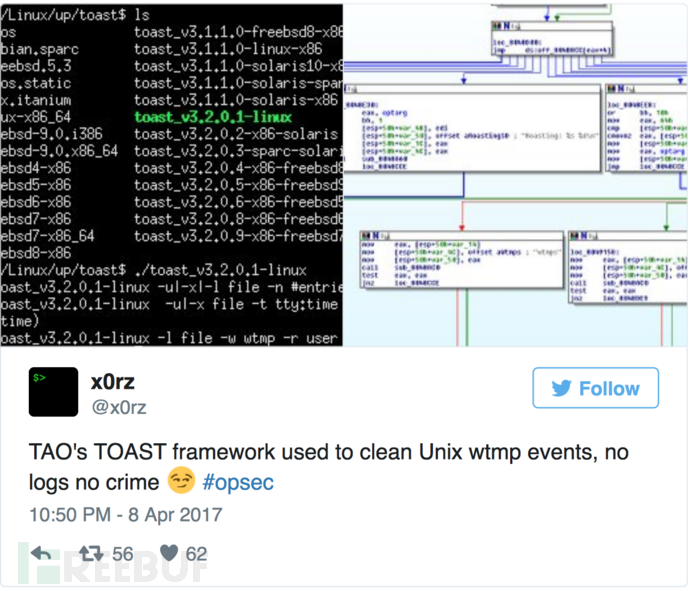

安全专家@x0rz已经在GitHub上传了解压后的所有文件(点这里!!!),他对这些文件进行了分析(目前还在Twitter进行分析更新),发现了不少工具针对某些特定平台作了开发,比如说:

rpc.cmsd,这是个针对Solaris操作系统的远程root 0day exploit(据说可能影响到华为部分设备,还有入侵中国运营商的记录信息);

NSA入侵了巴基斯坦移动运营商Mobilink内部GSM网络;

NSA的特定入侵行动小组(TAP)采用TOAST框架来清除Unix wtmp事件日志,no logs no crime;

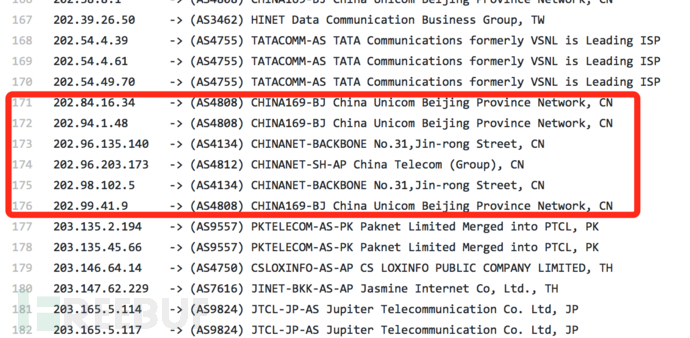

方程式组织采用ElectricSlide工具,伪装成中国浏览器发出HTTP请求(看上图Accept-Language,咱总是被嫁祸…);

方程式组织很喜欢Perl,然后才是Shell和Python;

280个个受威胁的IP,具体点这里,注意看里面有N多中国的IP,注意上面!!!

预计很快还会有更多相关这份公开文件的分析,而且现在并不清楚Shadow Brokers手上是否还有更多NSA入侵工具,以及这是否是最后一波Shadow Brokers公布的文档。在这个CIA的好戏还没有唱罢的时刻,NSA的好戏也还在今年继续上演,美国的情报机构当真是不负众望的。

工具地址重申一次:https://github.com/x0rz/EQGRP

* 参考来源:TheHackerNews、SecurityAffairs、微信公众号“懒人在思考”,欧阳洋葱编译