CIA Vault7最新泄露文档:樱花盛开

作者:admin | 时间:2017-6-16 12:20:48 | 分类:黑客工具 隐藏侧边栏展开侧边栏

多份维基解密于2017年6月15日披露的文件显示,CIA早在2006年便开始了一项名为“樱花盛开”(Cherry Blossom)的项目。曝光的文档资料详实,图文并茂,长达数百页。

“樱花盛开”项目通过黑掉多达200种的无线设备(路由器或AP),进而对连接在路由器后的用户终端进行各种基于网络的攻击。根据维基解密曝光一份2012年的设备列表文档,其中常见品牌有思科、苹果、D-link、Linksys、3Com、Belkin等。暂时没有发现国产品牌。

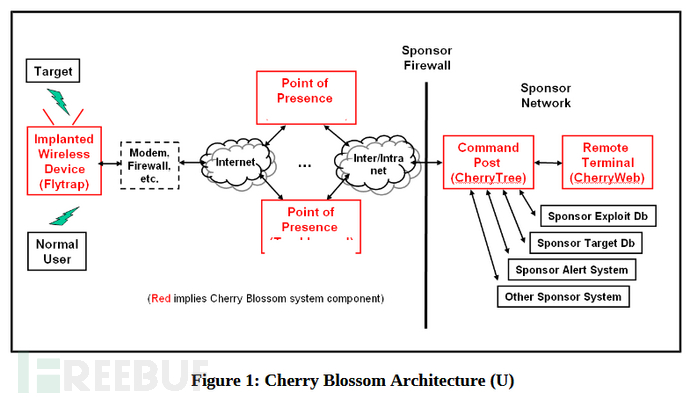

“樱花盛开”架构

根据曝光的文档,我们可以看到“樱花盛开”的架构如下:

红字所列为“樱花盛开”系统组件,主要部分描述如下:

FlyTrap:捕蝇草,被植入“樱花盛开”的无线设备

CherryTree:樱树,C&C服务器

CherryWeb:C&C服务器上的网页控制台

Missions:C&C服务器发送的任务

“樱花盛开”攻击方式

在植入FlyTrap后,路由器会自动向CherryTree发回信息,之后CIA操作人员即可在Web控制台中进行操作并下达任务来对目标进行攻击。

根据维基解密曝光的一份用户手册,操作人员可以简单地通过CherryWeb网页控制台来给被植入设备发送任务来达到目的。

CherryWeb控制台截图:Mission

Mission种类繁多,包含但不限于以下几类:

1.监听目标流量

2.嗅探的流量匹配预定义触发器(如链接=cnn.com,用户名,电子邮件,MAC地址等)后,执行多种后续操作

3.重定向目标的Internet流量/连接到预设的代理服务器/钓鱼网站

4.目标上线告警

5.内网扫描

我是否中招?

由于曝光的文档中并没有发现国产品牌,加上CIA人力所限,绝大部分用户还是可以安心的。

对于使用国外品牌的用户,可以尝试通过 https://路由器ip/CherryWeb/ 链接来查看路由器是否已经遭到入侵。最安全的方法还是等待厂商固件更新后重刷厂商的更新固件。但是,“樱花盛开”会默认禁止普通的固件更新操作。

“樱花盛开”项目文档提及的无线设备品牌详细列表如下:

3Com

Accton

Aironet/Cisco

Allied Telesyn

Ambit

AMIT, Inc

Apple

Asustek Co

Belkin

Breezecom

Cameo

D-Link

Gemtek

Global Sun

Linksys

Motorola

Orinoco

Planet Tec

Senao

US Robotics

Z-Com

*本文投稿作者:CYlar