如何通过Windows 10中的Guest帐户获取Admin权限(含视频)

作者:admin | 时间:2017-6-16 12:15:47 | 分类:黑客技术 隐藏侧边栏展开侧边栏

本文所介绍的渗透方法利用了一个Windows10的提权漏洞(CVE-2017-0213),我们的漏洞利用代码可以帮助渗透测试人员利用Windows 10的Guest账号拿到目标设备的管理员权限。

话不多说,请大家先观看下面这个简短的演示视频:

演示视频

操作步骤

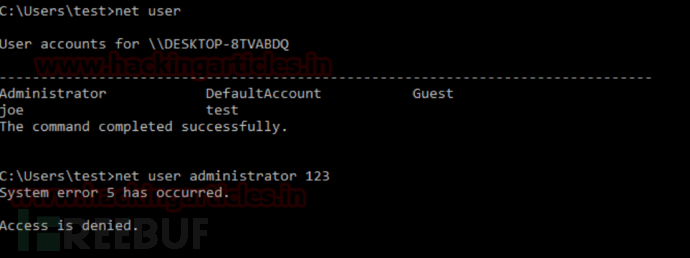

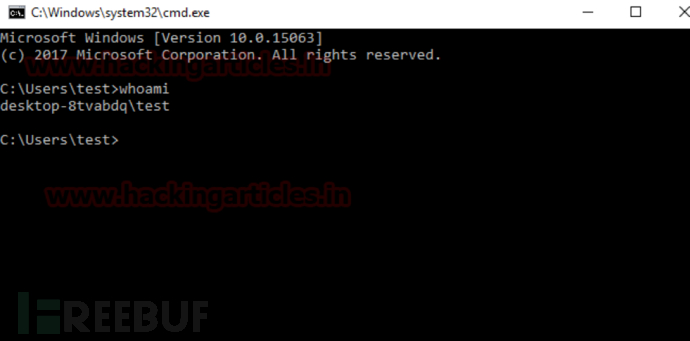

打开命令行窗口,使用命令“whoami”来检查当前Windows用户账号的状态。

当前账户的用户名为“joe”,账户状态为“DefaultAccount”,即非管理员账号类型。

使用命令“net user”尝试更改为管理员账号“administrator”,此时你将会看到错误信息“Access is denied”,即访问被拒绝。

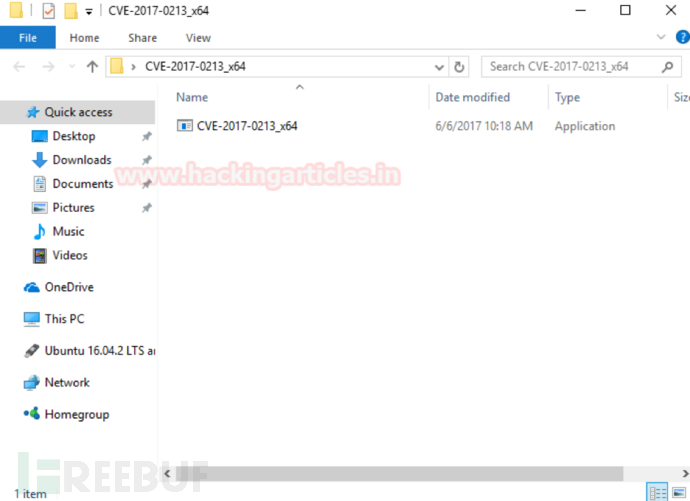

现在,从我们的GitHub库中下载漏洞利用程序“CVE-2017-0213_x64”【下载地址】,下载完成后在本地解压文件,此时你会得到一个.exe可执行文件,然后双击运行它。

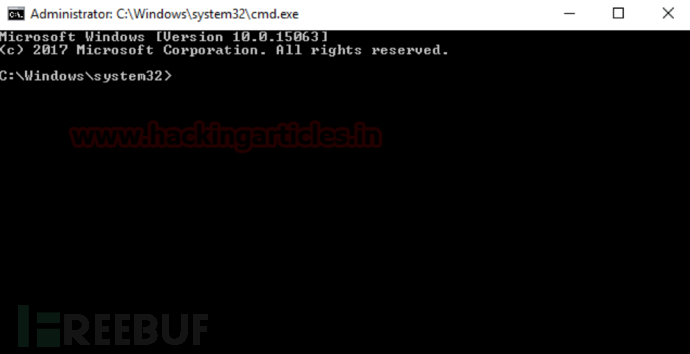

当你双击运行它之后,它将会自动以管理员权限打开一个命令行窗口。

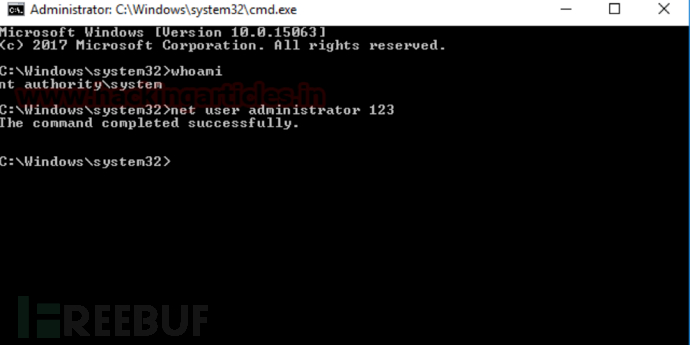

现在,你可以尝试使用命令“net user”来修改管理员账号(administrator)的密码了。运行命令之后,系统将提示“The commandcompleted successfully”,即命令执行成功。此时,你已经成功修改了管理员账号的密码。

漏洞CVE-2017-0213: Windows COM提权漏洞

漏洞描述

发现者: Google安全研究团队

CVE编号: 2017-0213

EDB-ID: 42020

参考资料:【Project-Zero】、【Microsoft】、【Exploit-Database】

视频:【Youtube】

受影响产品

漏洞利用工具

x86:【点我下载】

SHA256:67824ca4b91897a8b2cb5cea916fa0ded010355f57110c2c50e9787324199949x64:【点我下载】

SHA256: 64f8c52433718c83a7818b1c22c6d60bcc06d0a72b6582f7e5da5f02acfa8987* 参考来源:hackingarticles, FB小编Alpha_h4ck编译