原创工具:Pinda套件—恶意样本分析利器

作者:admin | 时间:2016-11-26 00:27:26 | 分类:黑客工具 隐藏侧边栏展开侧边栏

前言

该工具对于分析恶意代码比较有用,原理就是用pin动态结果,结合ida强大的反汇编功能,来加速恶意代码分析,工具分为两部分,一个是ida插件pinx.plw,一个是pin 插件idadbg.dll。如果对pin不太了解,可以看看我的上一篇文章(动态二进制检测框架Pin简介及API Log Tool)。把这个工具放出来,让大家玩玩 ,哈哈。

功能:

1.trace api

2.dump内存字符串

3.注入代码,写文件dump

优点:

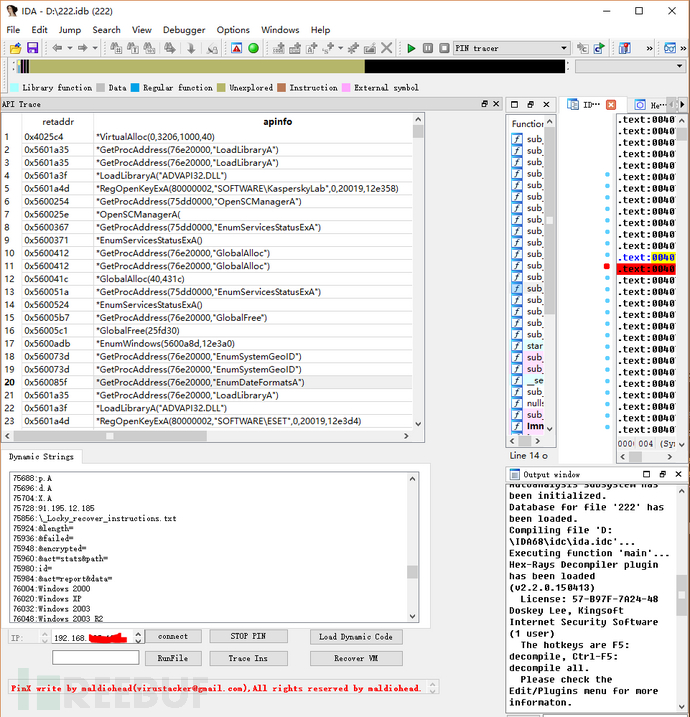

1.将trace出来的api直接展示在ida中,但点击pinx中api trace结果的时候,会跳转到反汇编相应位置(如图)。

2.Dump动态内存字符串,结果会在dynamic strings窗口展示(如图)

如果存在注入,或者写文件操作,会dump出数据在pin目录下

pinX IDA 界面

配置步骤

Host配置:

1.在host目录中将pinx.plw放入IDA 的plugins目录(启动该插件的快捷方式是alt+f9或者在插件菜单栏中找到pinx)

2.配置环境变量名%IDA%,值是:[IDA目录]/idavm.cmd

3.Vmware根目录加入Path环境变量里

4.在IDA根目录下新建idavm.cmd,内容为:

Vmrun -gu <username> -gp <password> copyFileFromHostToGuest <vmx文件路径>Guest虚拟机配置:

在guest中将pin文件夹与工具放入 C:\

使用步骤

加载完样本后:

1.启动IDA插件Pinx插件

2.点击IDA插件pinx的RunFile按钮

3.如果第二步不出问题,会在虚拟机C:\pin目录下生产x.cmd

4.点击x.cmd,样本会运行起来

5.获取虚拟机ip,然后写入IDA 的ip栏,点击connect,之后pin会获取api信息,动态内存字符串信息,然后发送给ida插件pinx。

另外:第一次使用时,请先双击下pin目录中的strings.exe,点同意(如下图)。

工具地址:https://github.com/maldiohead/idapin

使用过程中有什么问题,欢迎大家私信微博:f4ck_gfw,或者在github上提问,我会及时改进。

*本文原创作者:比尔.盖茨