NTP漏洞可致Windows系统触发DoS

作者:admin | 时间:2016-11-27 14:20:26 | 分类:黑客技术 隐藏侧边栏展开侧边栏

研究人员发布了针对cve-2016-9311漏洞的PoC,这个漏洞能够导致NTP守护进程崩溃,并且触发Windows系统拒绝服务。

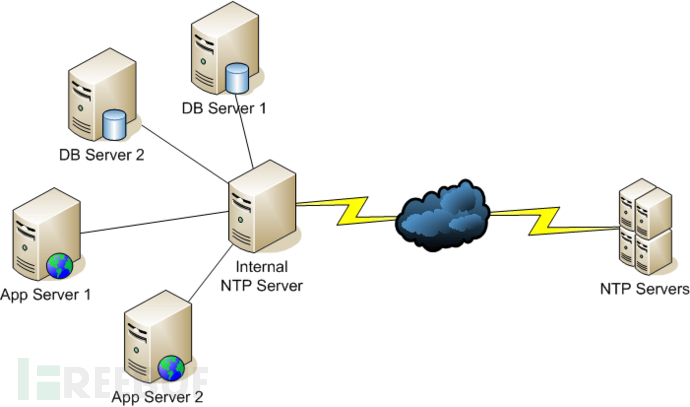

NTP协议能被黑客利用。NTP是一种广泛用于时钟同步的协议,这种协议能够在多个系统同步时间。

之前,专家曾报告过NTP协议的漏洞,这个漏洞能够被黑客利用来进行大规模的DDoS攻击。2014年4月,有人使用最大规模(400Gbps)的DDoS NTP放大攻击使得Cloudfare的欧洲服务器陷入瘫痪。

本周,网络时间基金会修复了一个漏洞,编号为CVE-2016-9311影响了NTP.org发布的众多nptd,版本号为4.2.8p9之前,4.3.94除外。

漏洞的发现者是安全研究员Magnus Stubman。9月29日,Stubman收到了开发的补丁。他在几天后向公众公布了漏洞。新发布的4.2.8p9修复了本漏洞,这个版本还包括共40项安全补丁和改进。

可导致Windows拒绝服务

漏洞能够导致NTP守护进程崩溃,并且触发Windows系统拒绝服务。

“漏洞能够让未授权的用户用构造好的UDP包是的ntpd崩溃,导致空指针引用。” Stubman在周一的公告中写道。

“根据NTP.org,ntpd没有默认开启trap服务,如果trap被开启,攻击者就能通过特别构造的数据包导致空指针引、ntpd崩溃,进而导致服务器拒绝服务。这个漏洞只影响Windows服务器。”卡内基梅隆大学软件工程学院CERT发布的漏洞记录VU#633847中写道。

Stubman发布了针对这一漏洞的PoC。理论上来说任何人都可以通过构造数据包来使Windows服务器崩溃。

“NTP用户应该立即采取行动保证NTP守护进程无法遭攻击。用户们可以趁此机会通过BCP38部署Ingress和Egress过滤。ntp-4.2.8p9已于11月21日发布,新版本修复了1个高危漏洞,2个中危漏洞,2个中低危漏洞和5个低危漏洞,还修复了28个bug和其他一些改进。”

由于PoC代码已经流出,请管理员们立即给NTP打上补丁。

* 参考来源:SecurityAffairs,vulture编译